Počítače so systémom Windows s čipmi Intel a AMD môžu byť opäť zraniteľné, rovnako ako Strašidlo sa vracia takmer po roku.

Nová zraniteľnosť SWAPGS obchádza predchádzajúce zmiernenia

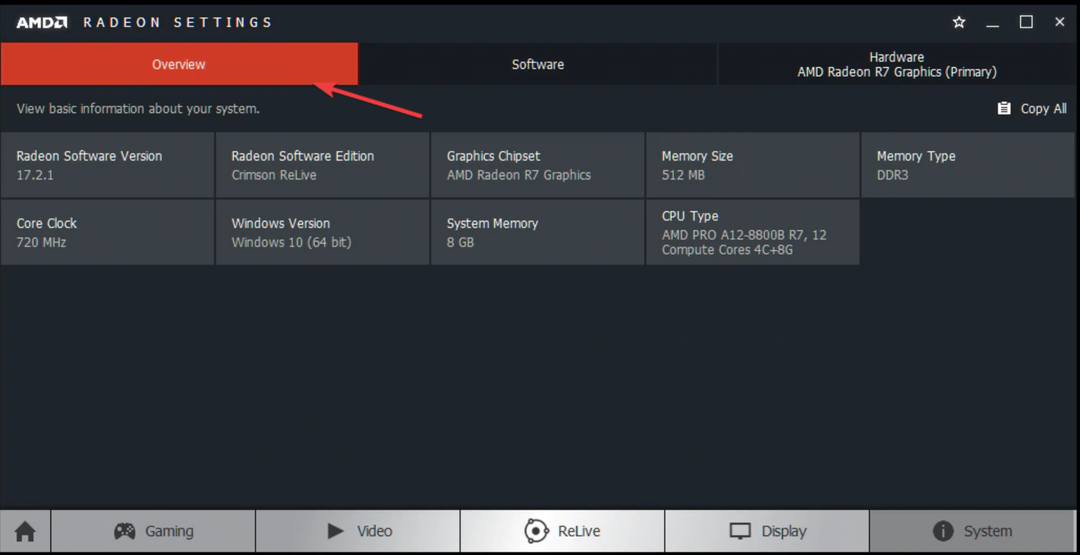

Tentoraz sa dOznačené vydanie CVE-2019-1125 podobné ako Spectre and Meltdown je výkonnejšie a prekonáva predchádzajúce bezpečnostné bariéry. Zraniteľnosť SWAPGS ovplyvňuje hlavne procesory Intel vyrobené po roku 2012.

Zraniteľnosť číta citlivú pamäť jadra a útok malvérom mohol použiť na získanie hesiel a šifrovacích kľúčov z pamäte RAM.

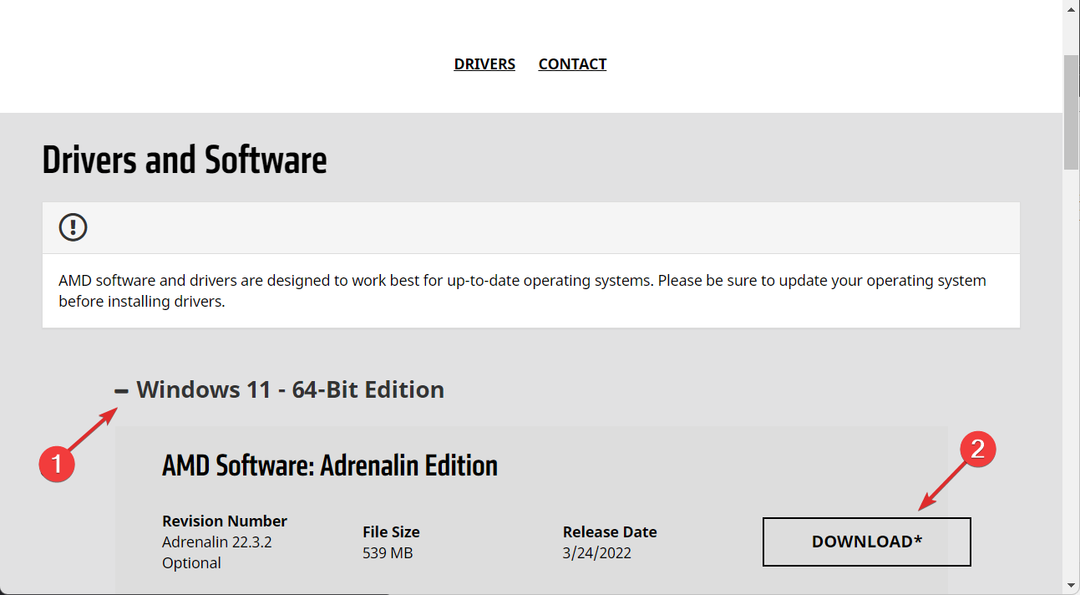

Spoločnosť Microsoft preto vydala tichú opravu na riešenie problému. Aktualizácia jadra Linuxu bola súčasťou minulotýždňového Patch Tuesday, ale k odhaleniu došlo až nedávno, v Bezpečnostná konferencia BlackHat.

Zdá sa, že aktualizácia jadra problém vyriešila

Tu je to, čo RedHat musel povedať o CVE-2019-1125:

Red Hat bol oboznámený s ďalším vektorom útoku podobným strašidlu V1, ktorý si vyžaduje aktualizácie linuxového jadra. Tento ďalší vektor útoku vychádza z existujúcich softvérových opráv dodaných v predchádzajúcich aktualizáciách jadra. Táto chyba sa týka iba systémov x86-64, ktoré používajú procesory Intel alebo AMD.

Tento problém bol pridelený CVE-2019-1125 a je hodnotený ako mierny.

Neprivilegovaný miestny útočník môže tieto chyby využiť na obídenie konvenčných bezpečnostných bezpečnostných obmedzení, aby získal prístup na čítanie do privilegovanej pamäte, ktorá by bola inak neprístupná.

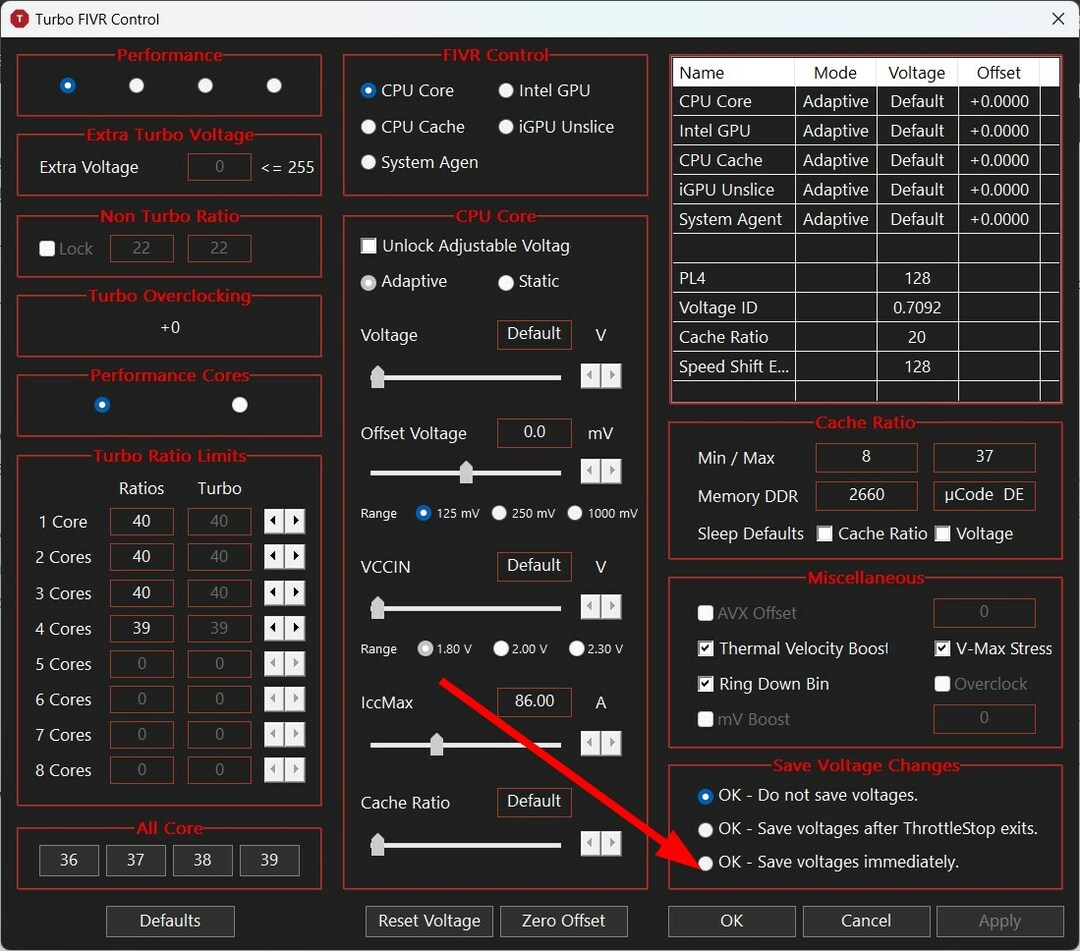

Pretože oprava jadra nadväzuje na existujúce zmiernenie prízrakov z predchádzajúcich aktualizácií, jediným riešením je aktualizácia jadra a reštartovanie systému.

Spoločnosť AMD ani Intel sa týmto problémom nijako zvlášť nezaoberajú a ani neplánujú vydávať aktualizácie mikrokódov, pretože túto chybu zabezpečenia je možné vyriešiť pomocou softvéru.

Vytvoril Bitdefender, ktorý pôvodne našiel Spectre stránku ktorá vám poskytne viac informácií o tom, ako chrániť váš systém pred kritickými útokmi SWAPGS.