- Microsoft создает новый инструмент, который поможет пользователям максимально использовать свои микросхемы безопасности TPM.

- Windows 11 будет поставляться с этим дополнительным программным обеспечением, специально разработанным для одного из наиболее критикуемых требований ОС.

- Администраторы могут использовать TpmDiagnostics.exe в тщательно запрашивать информацию, хранящуюся на микросхемах TPM.

- Эта статья содержит полный список команд, которые вы можете использовать с этим новым программным обеспечением в Windows 11.

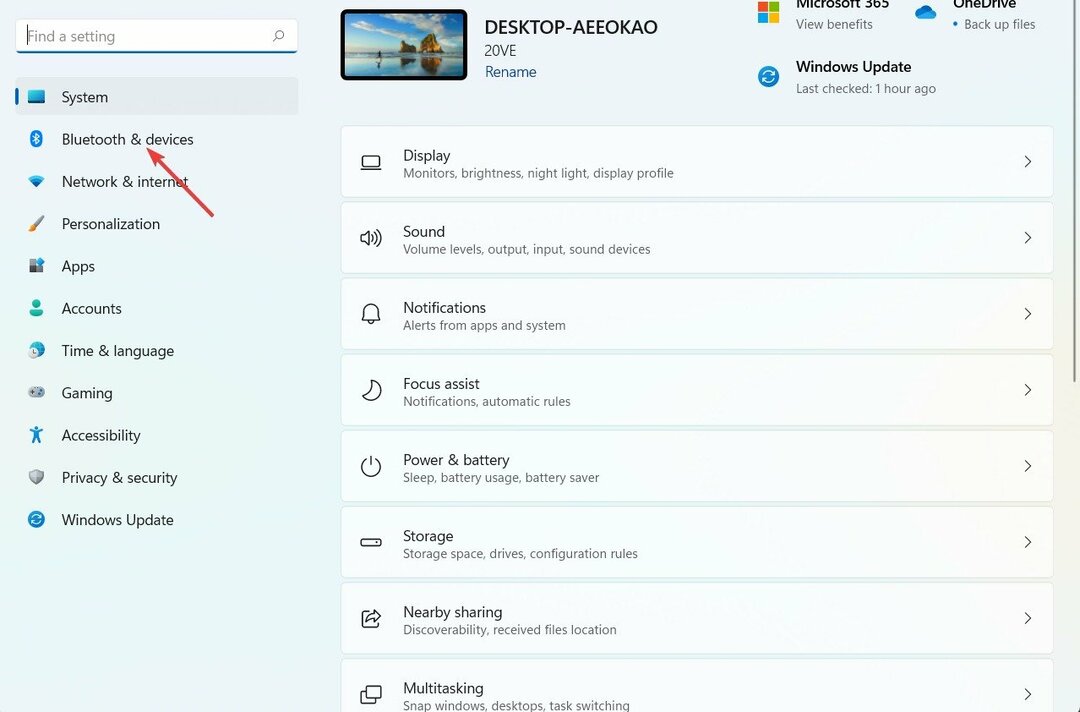

Вы можете знать, чтоWindows 11 будет поставляться с новой дополнительной функцией, которая называется Диагностика TPM, инструмент, который позволит администраторам просматривать процессор безопасности TPM определенного устройства.

Очевидный шаг, учитывая, что Microsoft продолжает настаивать на этих Процессоры безопасности TPM 2.0 как требование, необходимый для работы некоторых функций безопасности.

Новая ОС будет иметь инструмент диагностики TPM по умолчанию.

Как вы, наверное, уже знаете, из бесконечных дискуссий, вызванных этим требованием Windows 11, микросхема TPM на самом деле является процессором безопасности оборудования.

Его основная цель - защитить ключи шифрования, учетные данные пользователей, а также другие конфиденциальные данные от атак вредоносных программ и других форм взлома или извлечения данных.

Microsoft продолжает настаивать на этом требовании и подчеркивает первостепенное значение, которое на самом деле имеет этот маленький элемент оборудования, в новом сообщении в блоге.

ПК будущего нуждаются в этом современном аппаратном корне доверия, чтобы защитить себя как от распространенных, так и от сложных атак, таких как программы-вымогатели, и более изощренные атаки со стороны национальных государств. Требование TPM 2.0 повышает стандарт безопасности оборудования, требуя встроенного корневого доверительного управления.

Таким образом, этот новый инструмент командной строки Windows 11 под названием TPM Diagnostics теперь дает всем администраторам возможность запрашивать хранимую информацию у микросхемы TPM.

После установки программного обеспечения вы найдете новый tpmdiagnostics.exe исполняемый файл, расположенный в C: \ Windows \ System32 папка.

TPM 2.0 является важным строительным блоком для обеспечения безопасности с помощью Windows Hello и BitLocker, который помогает клиентам лучше защищать свои удостоверения и данные. Кроме того, для многих корпоративных клиентов доверенные платформенные модули помогают обеспечить безопасность Zero Trust, обеспечивая безопасный элемент для подтверждения работоспособности устройств.

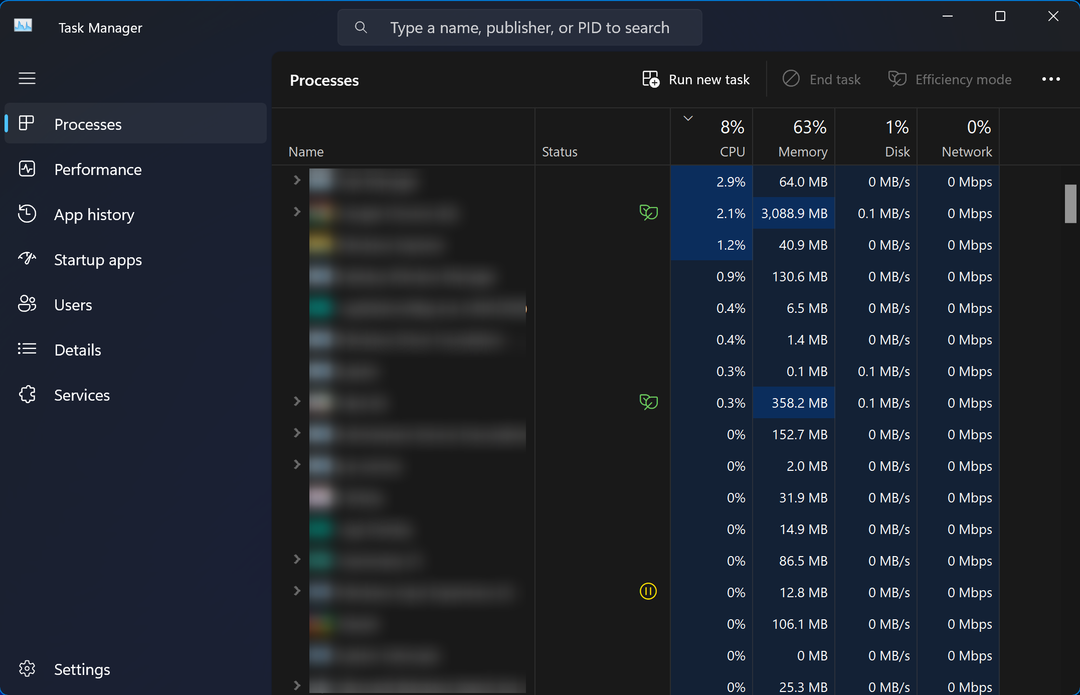

Какие команды я могу использовать с этим новым инструментом?

Важно знать, что, если вы полностью не понимаете, какие данные хранятся в вашей микросхеме TPM, не рекомендуется слишком много с ними возиться.

Любая допущенная вами ошибка может привести к случайному удалению ключей, необходимых для работы вашего устройства.

Знайте, что Документация по доверенной платформе Microsoftвместе с новым TpmDiagnostics.exe Инструмент может предоставить множество информации о механизмах безопасности, лежащих в основе Windows 11.

Это полный список команд, которые вы можете использовать в своем новом инструменте TPM для Windows 11:

tpmdiagnostics: инструмент для Windows 10 build 22000. Авторское право (c) Корпорация Microsoft. Все права защищены. Флаги: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Используйте команду 'help', чтобы получить дополнительную информацию о команда. Команды: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [полный путь к каталогу] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [принудительная очистка] [разрешить запрос PPI] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert файл] GetEkCertFromNVR [-ecc] [файл сертификата] GetEkCertFromReg [-ecc] [выходной файл] GetEk [-ecc] [ключевой файл] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm УдалитьWindowsAIKCert GetWindowsAIKCert [файл сертификата] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["свежий"] [выходной файл] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [аргументы, специфичные для алгоритма] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [индекс] [размер] [флаги атрибутов] UndefineIndex [индекс] ReadNVIndexPublic [индекс] WriteNVIndex [индекс] [данные в шестнадцатеричном формате | -file filename] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [шестнадцатеричная команда код] ResponseCode [шестнадцатеричный код ответа] Трассировка: EnableDriverTracing DisableDriverTracing FormatTrace [файл etl] [выходной файл json] DRTM: DescribeMle [двоичный файл MLE] Разное: Справка [имя команды] DecodeBase64File [файл для декодирования из базы 64] EncodeToBase64File [файл для кодирования] ReadFileAsHex [файл для чтения] ConvertBinToHex [файл для чтения] [файл для записи] ConvertHexToBin [файл для чтения] [файл для записи] Hash [шестнадцатеричные байты или исходное значение в хэш] GetCapabilities

![Решение: Управление устройством I2C HID без функции [Win 11]](/f/c4bf13b307ef6e34366ab5d4a1b183c8.jpg?width=300&height=460)