- Microsoft Исследовательская группа Defender ATP выпустила руководство по защите серверов Exchange от вредоносных программ. нападения с помощью обнаружения на основе поведения.

- Команда ATP обеспокоена нападения что эксплуатироватьОбменуязвимости например CVE-2020-0688.

- Вам следует начать с прочтения дополнительной информации об обмене на нашем Раздел Microsoft Exchange.

- Если вас интересуют другие новости о безопасности, посетите наш Центр безопасности.

Исследовательская группа ATP в Microsoft Defender выпустила руководство по защите Серверы обмена против злонамеренных атак с помощью обнаружения на основе поведения.

Есть два сценария атаки на серверы Exchange. Самая распространенная из них - это запуск социальной инженерии или атаки методом закачки, нацеленной на конечные точки.

Однако группу ATP беспокоит второй тип атак, использующий уязвимости Exchange, такие как CVE-2020-0688. Был даже Предупреждение АНБ об этой уязвимости.

Microsoft уже изданный обновление безопасности для исправления уязвимости с февраля, но злоумышленники все еще находят серверы, которые не были исправлены и, следовательно, оставались уязвимыми.

Как мне защититься от атак на серверы Exchage?

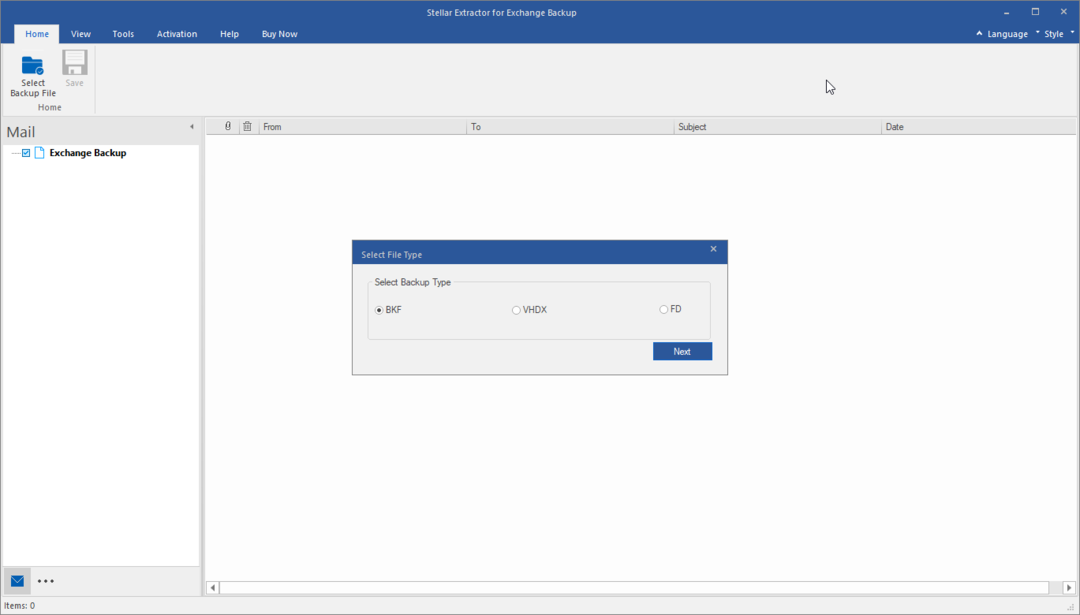

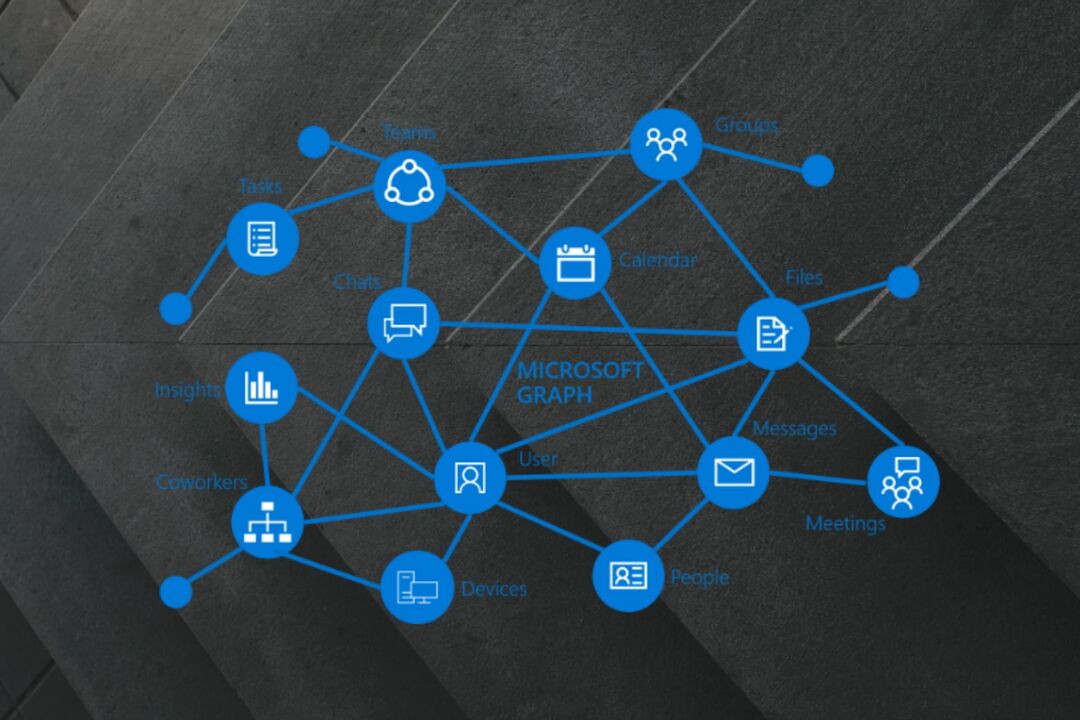

Блокирование и сдерживание на основе поведения возможности Microsoft Defender ATP, использующие механизмы, специализирующиеся на обнаружение угроз путем анализа поведения, обнаруживать подозрительные и вредоносные действия на серверах Exchange.

Эти механизмы обнаружения работают на основе классификаторов машинного обучения на основе облачных вычислений, которые обучаются с помощью профилирования законных и допустимых, основанных на экспертах. подозрительные действия на серверах Exchange.

Исследователи Microsoft изучали атаки Exchange, рассмотренные в апреле, с использованием нескольких обнаружений на основе поведения, специфичных для Exchange.

Как происходят атаки?

Microsoft также раскрыла цепочку атак, которую злоумышленники используют для компрометации серверов Exchange.

Похоже, что злоумышленники работают на локальных серверах Exchange, используя развернутые веб-оболочки. Всякий раз, когда злоумышленники взаимодействовали с веб-оболочкой, пул захваченных приложений запускал команду от имени злоумышленника.

Это мечта злоумышленника: напрямую попасть на сервер и, если на сервере неправильно настроены уровни доступа, получить системные привилегии.

Microsoft также указано в руководстве что в атаках использовалось несколько бесфайловых методов, что усложняло обнаружение и устранение угроз.

Атаки также продемонстрировали, что обнаружение на основе поведения является ключом к защите организаций.

На данный момент кажется, что установка патча - единственное доступное средство от уязвимости сервера CVE-2020-0688.