Microsoft недавно выпустила рекомендации по безопасности (ADV180028) предупреждение для пользователей твердотельных накопителей с самошифрованием (SSD), использующих Bitlocker системы шифрования.

Этот совет по безопасности появился после того, как два исследователя безопасности из Нидерландов, Карло Мейер и Бернард ван Гастель, опубликовали черновой вариант документа с описанием обнаруженных ими уязвимостей. Вот аннотация резюмируя проблему:

Мы проанализировали аппаратное шифрование всего диска нескольких твердотельных накопителей, перепроектировав их прошивку. Теоретически гарантии безопасности, обеспечиваемые аппаратным шифрованием, аналогичны или лучше, чем у программных реализаций. На самом деле мы обнаружили, что многие аппаратные реализации имеют критические слабые места в безопасности, поскольку многие модели позволяют полностью восстановить данные без знания какого-либо секрета.

Если вы видели этот документ, вы можете прочитать обо всех различных уязвимостях. Я остановлюсь на двух основных.

Безопасность аппаратного шифрования SSD

Microsoft знала, что существует проблема с твердотельными накопителями. Таким образом, в случае твердотельных накопителей с самошифрованием Bitlocker позволит шифрование используется твердотельными накопителями. К сожалению, для Microsoft это не решило проблему. Другие работы Мейера и ван Гастеля:

BitLocker, программное обеспечение для шифрования, встроенное в Microsoft Windows, будет полагаться исключительно на аппаратное шифрование всего диска, если SSD объявляет о его поддержке. Таким образом, для этих дисков данные, защищенные BitLocker, также скомпрометированы.

Уязвимость означает, что любой злоумышленник, который может прочитать руководство пользователя SED, может получить доступ к основной пароль. Получив доступ к мастер-паролю, злоумышленники могут обойти сгенерированный пользователем пароль и получить доступ к данным.

- СВЯЗАННЫЕ С: 4 лучших софта для обмена зашифрованными файлами для Windows 10

Исправить уязвимости мастер-пароля

На самом деле эту уязвимость, казалось бы, довольно легко исправить. Во-первых, пользователь может установить собственный мастер-пароль, заменяющий пароль, созданный поставщиком SED. Этот сгенерированный пользователем пароль не будет доступен злоумышленнику.

Другой вариант, по-видимому, состоит в том, чтобы установить возможность мастер-пароля на «максимум», таким образом полностью отключив мастер-пароль.

Конечно, рекомендации по безопасности исходят из предположения, что средний пользователь считает, что SED будет защищен от злоумышленников, так зачем кому-то делать то или иное из этих вещей.

Пароли пользователей и ключи шифрования дисков

Другая уязвимость заключается в отсутствии криптографической привязки между паролем пользователя и ключом шифрования диска (DEK), используемым для шифрования пароля.

Другими словами, кто-то может заглянуть внутрь микросхемы SED, чтобы найти значения DEK, а затем использовать эти значения для кражи локальных данных. В этом случае злоумышленник не будет требовать пароль пользователя для доступа к данным.

Есть и другие уязвимости, но, следуя примеру почти всех остальных, я просто дам вам ссылку на черновик, и вы можете прочитать о них там.

- СВЯЗАННЫЕ С: 6 самых больших жестких дисков SSD для покупки в 2018 году

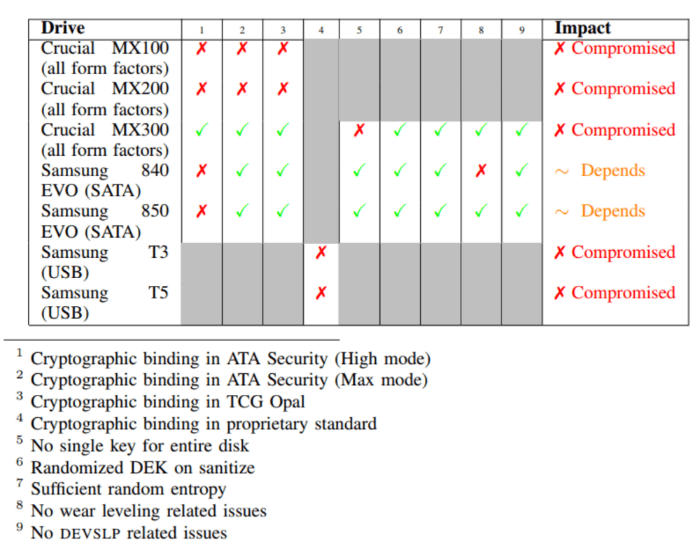

Не все SSD могут быть затронуты

Однако я хотел бы отметить две вещи. Во-первых, Мейер и ван Гастель протестировали лишь часть всех твердотельных накопителей. Изучите свой твердотельный накопитель и посмотрите, есть ли в нем проблемы. Вот твердотельные накопители, которые протестировали два исследователя:

Злоумышленникам нужен локальный доступ

Также обратите внимание, что для этого требуется локальный доступ к SSD, поскольку злоумышленникам необходимо получить доступ к прошивке и управлять ею. Это означает, что ваш SSD и данные, которые он хранит, теоретически безопасны.

Сказав это, я не имею в виду, что к этой ситуации следует относиться легкомысленно. Я оставлю последнее слово Мейеру и ван Гастелю,

Этот [отчет] ставит под сомнение точку зрения, что аппаратное шифрование предпочтительнее программного. Мы пришли к выводу, что не следует полагаться исключительно на аппаратное шифрование, предлагаемое твердотельными накопителями.

Действительно мудрые слова.

Вы обнаружили твердотельный накопитель, не указанный в списке, с той же проблемой безопасности? Дайте нам знать в комментариях ниже.

СВЯЗАННЫЕ СООБЩЕНИЯ ДЛЯ ПРОВЕРКИ:

- 5 антивирусов с самым высоким уровнем обнаружения, чтобы уловить скрытые вредоносные программы

- Сквозное шифрование теперь доступно для пользователей Outlook.com

- 5+ лучших программ безопасности для криптовалютной торговли для защиты вашего кошелька

![Не удалось разблокировать том C с помощью пароля [ТЕХНИЧЕСКОЕ ИСПРАВЛЕНИЕ]](/f/24dcfc8b078d2177b477ef5500928319.jpg?width=300&height=460)