- Исследователи обнаружили новую фишинговую атаку с использованием документа SharePoint.

- Поддельный файл SharePoint был представлен в поддельном электронном письме, чтобы соблазнить пользователей предложить свои учетные данные.

- При регулярной фишинг-атаке следует учитывать несколько деталей. Вы найдете их в этой статье.

- Исследователи предлагают несколько рекомендаций по предотвращению фишинговых атак.

Исследователи фишинг-платформы Cofense обнаружили новую фишинговую атаку, направленную на Office 365 учетные записи.

Используемый метод не является новинкой: злоумышленники вставили фальшивый SharePointдокумент в электронное письмо с просьбой о срочном рассмотрении и ответе.

Серьезность события вызывает большее беспокойство, поскольку ему удалось обойти уровни безопасности Microsoft, говорится в отчете. показывает:

Кампания проводилась в среде, защищенной собственным безопасным шлюзом электронной почты Microsoft (SEG). Поскольку тысячам людей по-прежнему требуется удаленная работа, это создало для хакеров прекрасную возможность заманить своих жертв почти идеальными тематическими электронными письмами.

Детали, за которыми нужно следить при фишинг-атаке

Похожий на другие фишинговые мошенничества, этот также был распространен через, казалось бы, законную электронную почту.

Первой примечательной деталью был адрес электронной почты отправителя: имя не было ясным, равно как и ссылка на Microsoft или название организации.

Затем в электронном письме содержался документ командного проекта, очевидно, загруженный и распространенный через SharePoint, а также общее сообщение с требованием немедленного внимания и ответа.

Этот тип мошенничества попадает в ту же категорию атак, которые запрашивают изменение / пополнение учетных данных для входа.

Кроме того, электронные письма с призывом к срочности обычно следует рассматривать как подозрительные, особенно если они приходят с неизвестного или нераскрытого адреса.

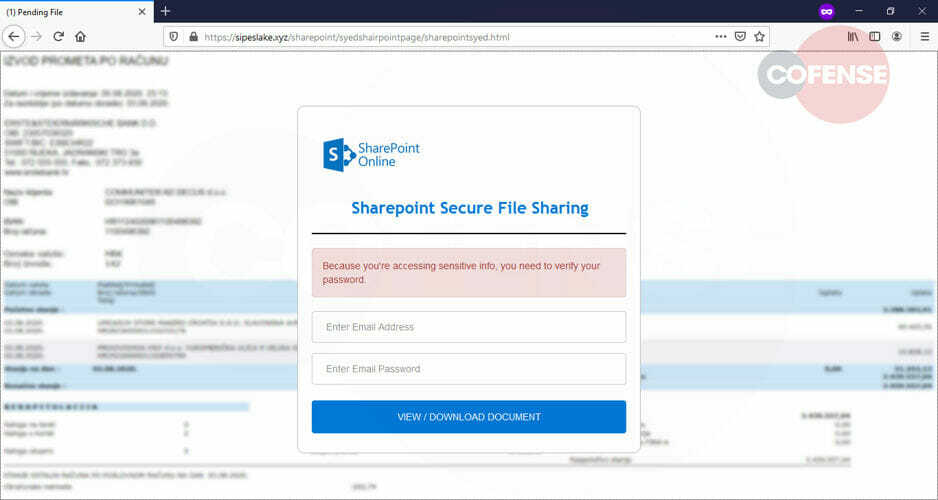

При нажатии фальшивая ссылка ведет на целевую страницу, на которой отображается логотип Microsoft SharePoint, размытый фон и запрос на вход для просмотра документа.

Конечно, после ввода учетных данных пользователь попадает в нерелевантный документ, и только тогда он осознает мошенничество.

Вся эта афера доказывает, что обмен конфиденциальными документами и доступ к ним по электронной почте (даже с использованием протоколов Microsoft) довольно рискован. Несколько разумных способов предотвратить такие атаки:

- Установите антивирус с защитой от фишинга и / или вымогателей (он есть в большинстве инструментов)

- Убедитесь, что система и все программы обновлены

- Соблюдайте меры предосторожности, когда дело доходит до раскрытия учетных данных или открытия подозрительных электронных писем или документов.

- Заблокируйте адреса потенциальных мошенников

Надеюсь, эта статья предложила некоторые полезные сведения о фишинговых атаках и способах их предотвращения. Не стесняйтесь оставлять комментарии в разделе ниже.

![AADSTS90100: параметр входа пуст или недействителен [исправлено]](/f/1f407bd8585735b66a4e655929908240.png?width=300&height=460)

![Вам необходимо войти в систему с помощью связанной учетной записи [Excel Fix]](/f/fc78599f227e2776e15dd84701430cc0.png?width=300&height=460)