Ознакомьтесь с некоторыми рекомендациями по защите Active Directory.

- Атаки программ-вымогателей на Active Directory организации откроют доступ ко всем ресурсам компании.

- Администраторы должны иметь надлежащий план обнаружения и предотвращения программ-вымогателей, чтобы справляться с такими ситуациями.

- Здесь мы показали некоторые из лучших способов, которыми вы можете воспользоваться, чтобы защитить свою Active Directory от атак программ-вымогателей.

- Безопасность для удаленного и локального доступа с 2FA

- Отчеты о действиях пользователей по самообслуживанию паролей

- Оповещения о мгновенном сбросе пароля для пользователей

- Доступ к порталу сброса пароля/разблокировки учетной записи с мобильных устройств пользователей

Получите сейчас лучший инструмент управления паролями для вашего бизнеса.

Атаки программ-вымогателей растут день ото дня, поскольку мир перешел на Интернет. Это подвергает организации сильному стрессу, поскольку все важное для них доступно в сети, к которой можно легко получить доступ, если необходимые меры не приняты.

В этом руководстве мы покажем вам, как защитить активную директорию от атак программ-вымогателей. Это руководство поможет вам применить меры и защитить вашу рекламу от усиливающихся атак программ-вымогателей. Защита Active Directory важна, потому что злоумышленник может получить права собственности на сеть и завладеть всем важным.

Почему атаки программ-вымогателей на Active Directory участились?

Проще говоря, любой доступ к Active Directory является шлюзом ко всему в сети. Сюда входят важные файлы, приложения и службы.

Он также может позволить пользователю управлять сетью, управлять группами, аутентифицировать разрешения, разрешать или запрещать разрешения и защищать пользователей в доменной сети.

Киберпреступники понимают важность Active Directory по нескольким из вышеупомянутых причин, таким образом атакуя Active Directory.

Зашифрован ли Active Directory программой-вымогателем?

Нет. Программы-вымогатели не шифруют Active Directory. Однако он использует его в качестве шлюза для шифрования подключенных хостов и систем, присоединенных к доменам. Вы можете себе представить потери, если на организацию случится атака программ-вымогателей.

Их основная цель — получить доступ администратора ко всему на контроллере домена. Они будут владеть сетью и получать доступ ко всем приложениям и службам в ней. Если необходимые меры предосторожности или инструменты не используются, восстановление после атаки программы-вымогателя становится довольно сложным.

Как я могу защитить Active Directory от программ-вымогателей?

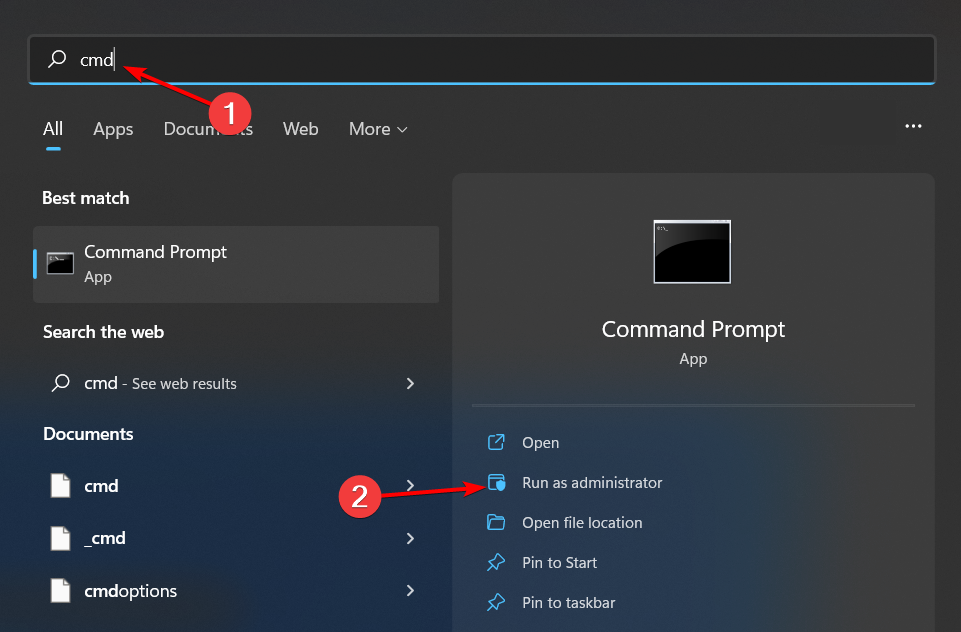

- Загрузить и установить ManageEngine ADSelfService Plus.

- Запуск инструмент.

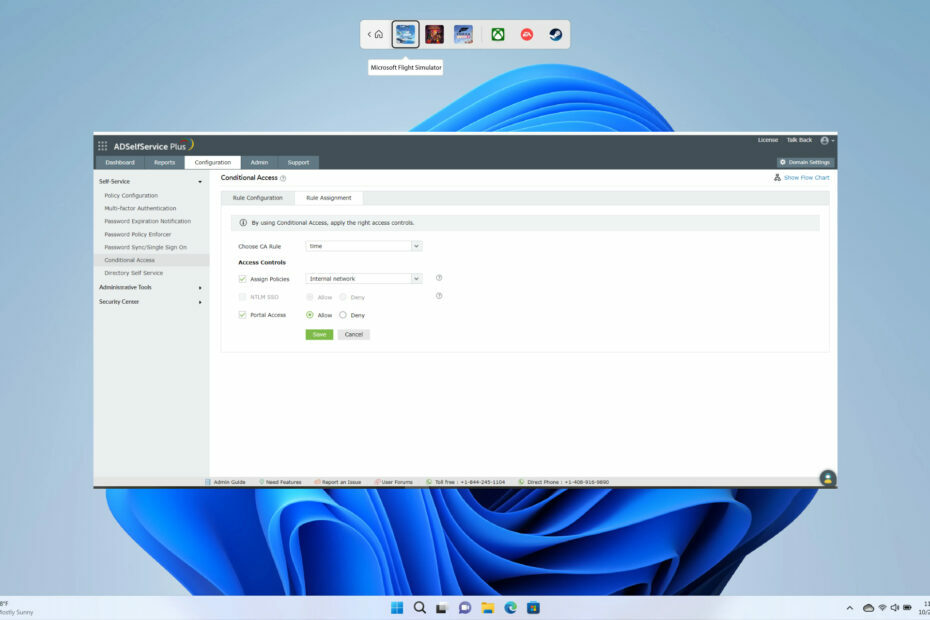

- Нажать на Конфигурация вкладка вверху.

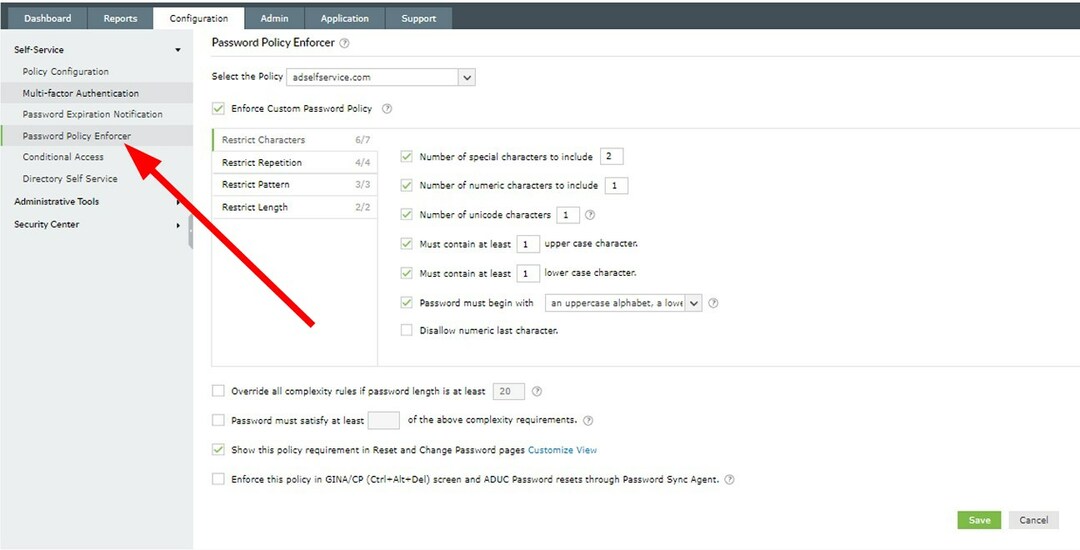

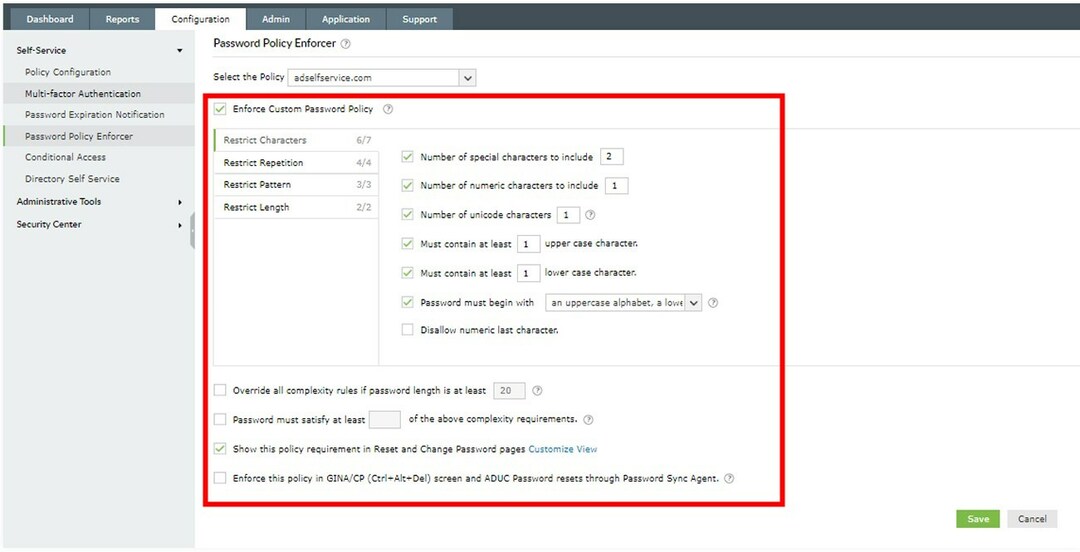

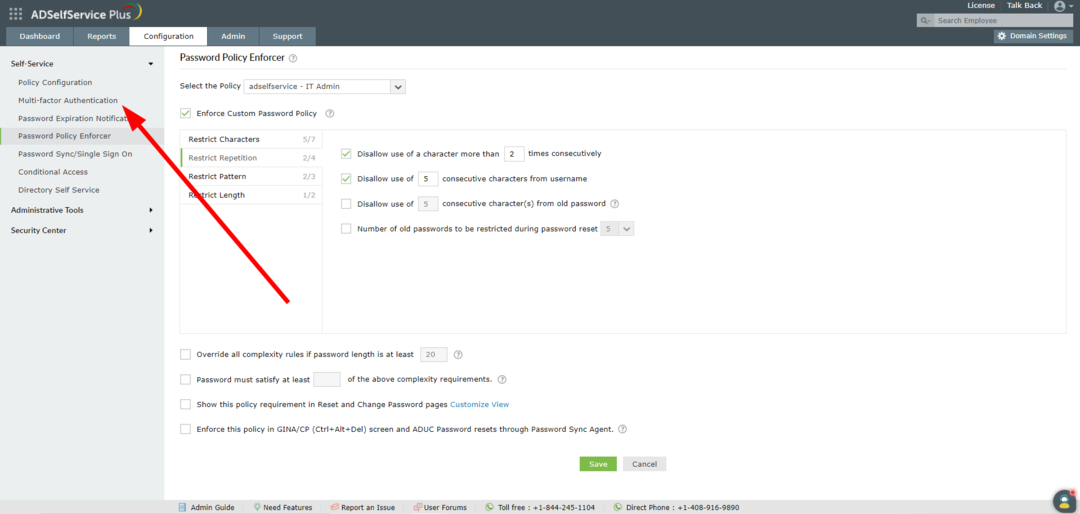

- Выбирать Инфорсер политики паролей с левой панели.

- Выбирайте лучшее и сложная политика паролей для Active Directory.

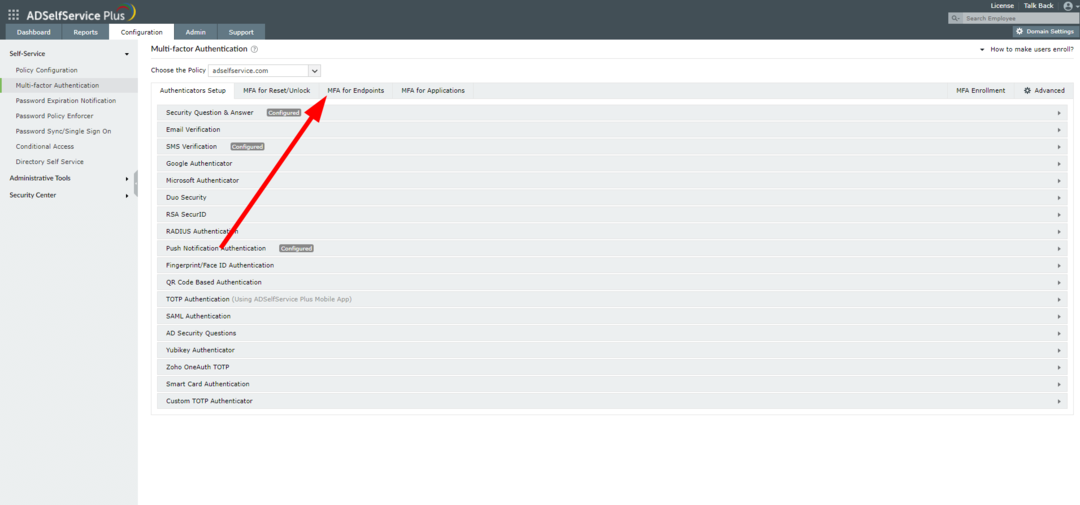

- Нажать на Многофакторная аутентификация вариант на левой панели.

- Здесь вы можете настроить многофакторная аутентификация или MFA для AD с помощью стороннего инструмента, такого как Google Authenticator или Microsoft Authenticator, и применить другие политики.

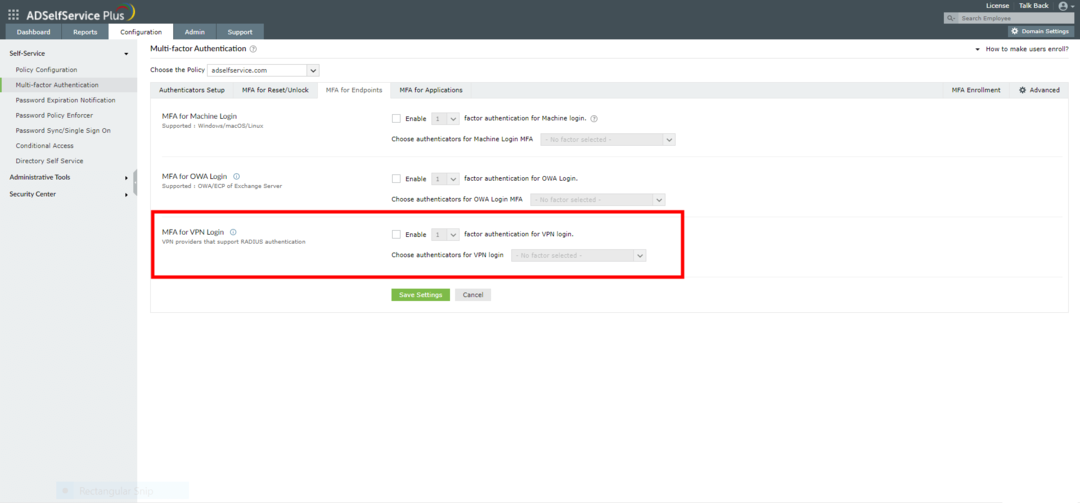

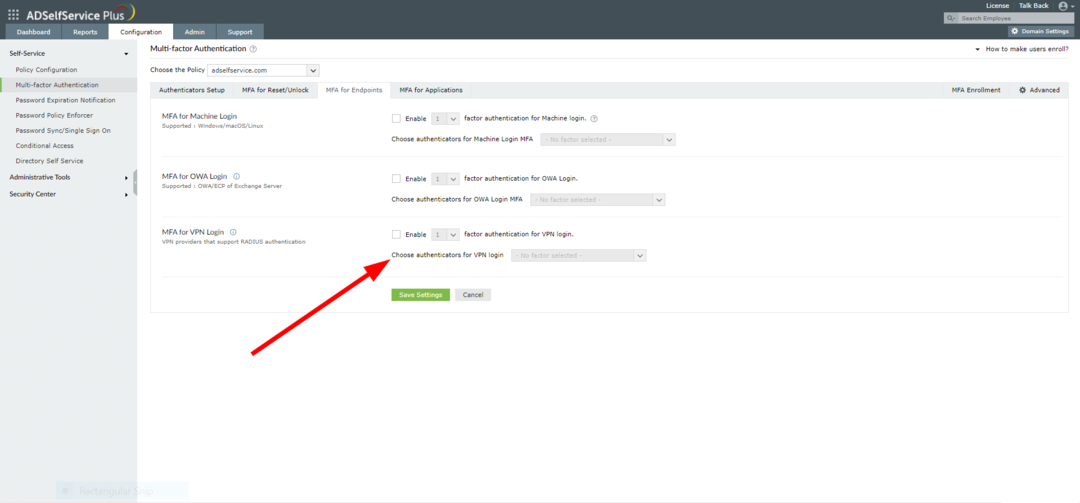

- Нажать на Конечные точки многофакторной идентификации вкладка

- Для MFA для входа в VPN, выбирать Давать возможность.

- Из Выберите аутентификацию для входа в VPN раскрывающийся список, выберите подходящий вариант.

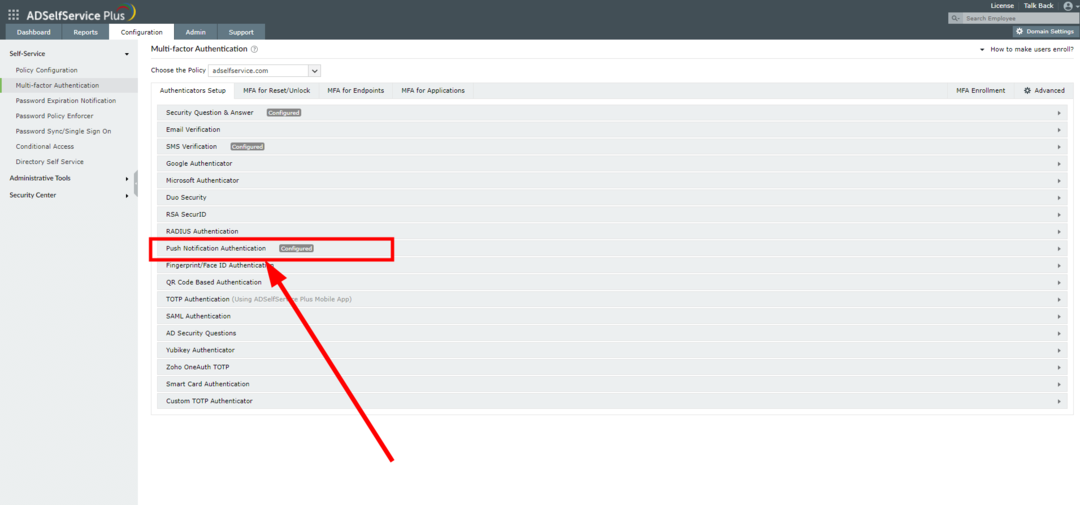

- Перейти к Настройка аутентификаторов вкладка

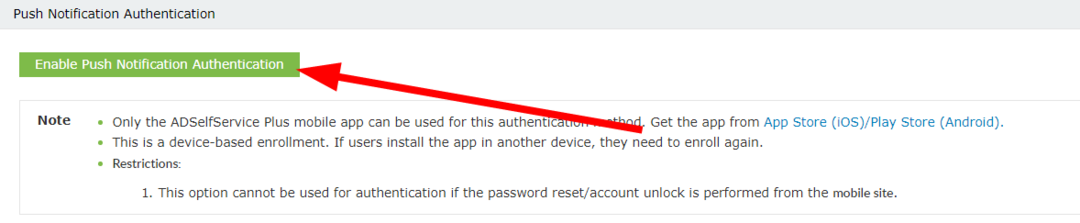

- Нажмите на Аутентификация push-уведомлений.

- Нажмите на Включить аутентификацию push-уведомлений кнопка.

Это одни из лучших мер, которые вы можете предпринять для защиты Active Directory от атак программ-вымогателей. Но есть специальный инструмент под названием ManageEngine ASelf Service Plus это может помочь вам со всем вышеперечисленным и многим другим, чтобы помочь усилить безопасность вашей рекламы.

Он дает вам многофакторную аутентификацию для разных ОС, облачных приложений и VPN, предоставляет условную доступ, самостоятельный сброс пароля, уведомления об истечении срока действия пароля, принудительное применение политики паролей и многое другое. более.

ManageEngine AdSelfService Plus

Хорошо упакованный инструмент самообслуживания для управления паролями.

2. Применение надежных настраиваемых политик паролей

Вы должны убедиться, что действуют политики надежных паролей. Это включает в себя установку длинных и сложных паролей, запрещение словарных слов в качестве паролей и избегание уже скомпрометированных паролей.

Пароли должны состоять из комбинации символов, текста и цифр. Вы также должны применять политики паролей, такие как использование хотя бы одной заглавной буквы и т. д.

3. Используйте многофакторную аутентификацию

Совет эксперта:

СПОНСОР

Некоторые проблемы с ПК трудно решить, особенно когда речь идет о поврежденных репозиториях или отсутствующих файлах Windows. Если у вас возникли проблемы с исправлением ошибки, возможно, ваша система частично сломана.

Мы рекомендуем установить Restoro, инструмент, который просканирует вашу машину и определит, в чем проблема.

кликните сюда скачать и начать ремонт.

В современную эпоху двухфакторная аутентификация (2FA) или многофакторная аутентификация является необходимостью. Он добавляет дополнительный уровень безопасности в процесс доступа к Active Directory.

Вы можете использовать инструмент единого входа, который дает вам лучший способ предоставить доступ пользователям в вашей сети, не беспокоясь об установке нескольких паролей. Он также может позволить вам установить многофакторную аутентификацию и применить другие меры безопасности.

Если вы не знаете, какой инструмент единого входа использовать, не беспокойтесь. Поскольку у нас есть специальное руководство, которое дает вам список 5 лучших инструментов SSO вы можете использовать для своей организации.

- 6 способов исправить ошибку обновления Office 30015-26

- Сделать фон изображения прозрачным в PowerPoint [2 способа]

- Ошибка 0x0000142: как исправить за 5 простых шагов

- Как попробовать функцию рабочей области в Microsoft Edge

4. Предоставлять доступ только через VPN с MFA

Один из лучших способов защитить Active Directory от атак программ-вымогателей — направить доступ к AD через VPN. А также установить VPN с MFA (многофакторной аутентификацией).

5. Уменьшите количество привилегированных учетных записей

Привилегированные учетные записи — это те, которые имеют доступ к наибольшему количеству сервисов и приложений в сети. Атаки программ-вымогателей успешны и более распространены, когда такие привилегированные учетные записи скомпрометированы.

Чтобы избежать этой проблемы, сетевые администраторы должны регулярно проверять учетные записи пользователей и сокращать количество привилегированных учетных записей в Active Directory.

6. Проверяйте каждую учетную запись в Active Directory

Чтобы поддерживать наилучшее состояние Active Directory, вы должны обеспечить регулярный мониторинг всех действий, разрешений и привилегий учетной записи. Вам следует удалить учетные записи администратора, которые больше не требуются.

7. Создавайте оповещения или уведомления об атаках программ-вымогателей

Настройте оповещения или уведомления в случае, если сеть обнаружит несанкционированный доступ или атаки программ-вымогателей. Администраторы могут настроить оповещения по электронной почте, чтобы они могли обнаруживать и нейтрализовать атаку прямо в ее начале.

Это все от нас в этом руководстве. У нас есть руководство, которое поможет вам проверить Разрешения NTFS двумя способами.

Вы также можете ознакомиться с нашим руководством о том, как найти источник блокировки учетных записей Active Directory. У нас также есть руководство о том, что есть и как вы можете установить политику паролей домена.

Не стесняйтесь, дайте нам знать, что вы думаете о других мерах, которые следует предпринять для защиты Active Directory от программ-вымогателей.

Все еще есть проблемы? Исправьте их с помощью этого инструмента:

СПОНСОР

Если приведенные выше советы не помогли решить вашу проблему, на вашем ПК могут возникнуть более серьезные проблемы с Windows. Мы рекомендуем загрузка этого инструмента для ремонта ПК (оценка «Отлично» на TrustPilot.com), чтобы легко их решать. После установки просто нажмите кнопку Начать сканирование кнопку, а затем нажмите на Починить все.

![Идентификатор события 4660: объект был удален [исправлено]](/f/2d08fe581c948b3716f1f24642958925.png?width=300&height=460)