- CISA выпустила новый инструмент реагирования на инциденты с открытым исходным кодом.

- Это помогает обнаруживать признаки вредоносной активности в облаке Microsoft.

- ИТ-администраторам и экспертам по безопасности это наверняка понравится.

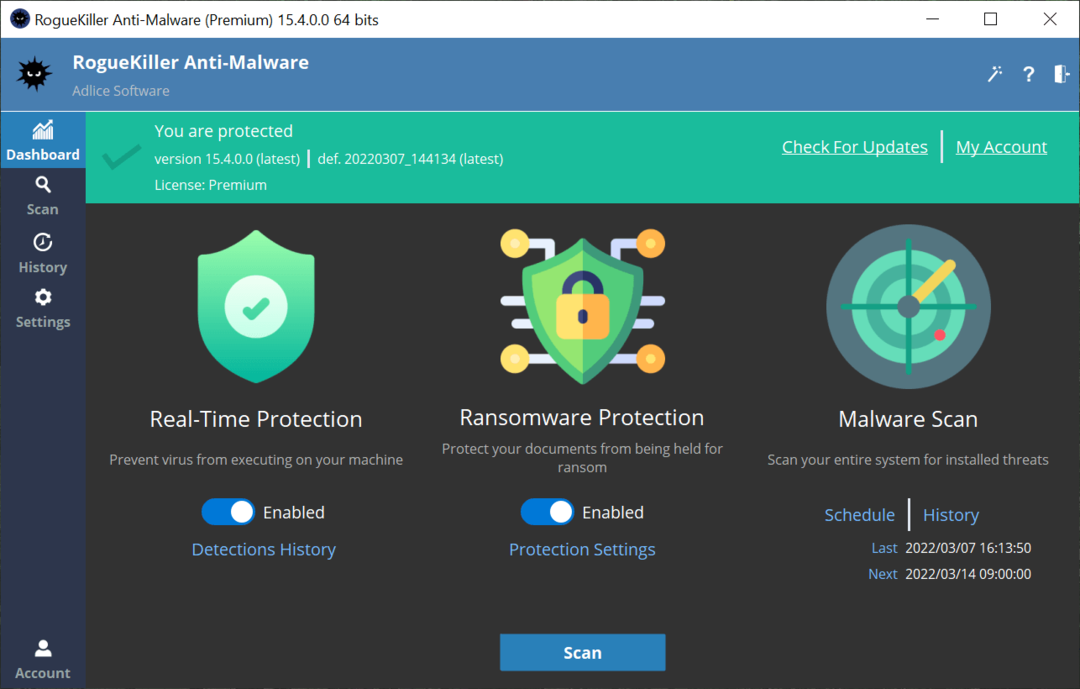

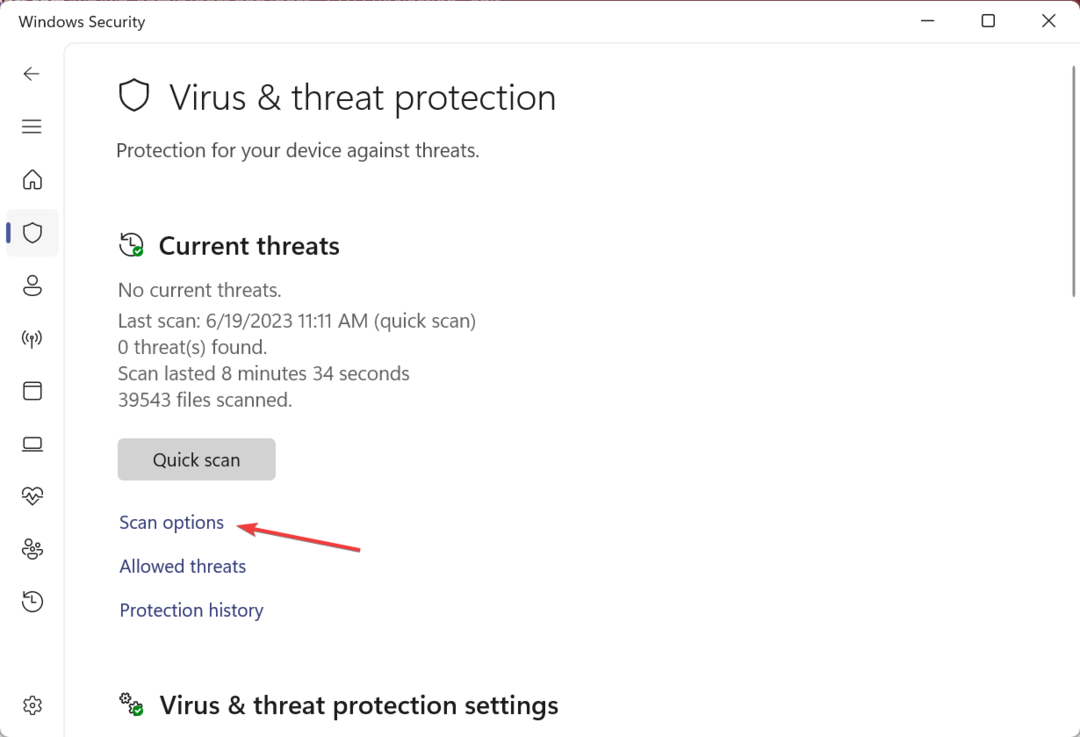

Многие из нас могут или уже стали жертвами безжалостных хакеров, поэтому защита себя в этом постоянно меняющемся онлайн-мире имеет первостепенное значение.

Знайте, что Агентство США по кибербезопасности и безопасности инфраструктуры, также известное как CISA, выпустило новый инструмент реагирования на инциденты с открытым исходным кодом.

Это новое программное обеспечение фактически помогает обнаруживать признаки вредоносной активности в облачных средах Microsoft, что может иметь большое значение в борьбе с вредоносными третьими лицами.

Говоря об облаках, мы можем показать вам некоторые из лучшие приложения облачного хранилища для Windows 10. Кроме того, мы можем научить вас, как исправитьОблачная операция не удаласьошибка в OneDrive

Широко известный как Инструмент "Гусь без названия"

, эта утилита на основе Python может создавать дамп данных телеметрии из сред Azure Active Directory, Microsoft Azure и Microsoft 365.По данным CISA, это надежный и гибкий инструмент поиска и реагирования на инциденты, который добавляет новые методы аутентификации и сбора данных.

С помощью этого инструмента вы можете провести полное исследование сред клиента Azure Active Directory (AzureAD), Azure и M365.

Кроме того, Untitled Goose Tool также собирает дополнительные данные телеметрии от Защитника Microsoft для конечной точки (MDE) и Защитника для Интернета вещей (IoT) (D4IoT).

Мы знаем, что вам интересны подробности, так что давайте приступим к делу. С кроссплатформенной Microsoft облако допрос и инструмент анализа, специалисты по безопасности и сетевые администраторы могут:

- Экспорт и просмотр журналов входа и аудита AAD, единого журнала аудита M365 (UAL), журналов действий Azure, Microsoft Оповещения Defender для IoT (Интернет вещей) и данные Microsoft Defender для конечной точки (MDE) для подозрительных активность.

- Запрашивайте, экспортируйте и исследуйте конфигурации AAD, M365 и Azure.

- Извлекайте облачные артефакты из сред Microsoft AAD, Azure и M365 без выполнения дополнительной аналитики.

- Выполните ограничение времени UAL.

- Извлеките данные в пределах этих временных границ.

- Собирайте и просматривайте данные, используя аналогичные возможности ограничения времени для данных MDE.

Имейте это в виду, если вы цените конфиденциальность и безопасность вашей компании. Однако знайте, что все начинается с того, что мы проявляем особую осторожность в Интернете.

Это то, что вам было бы интересно использовать самостоятельно? Поделитесь с нами своим мнением в разделе комментариев ниже.