- Было объявлено о кибератаках на Microsoft Teams, нацеленных на корпоративных пользователей.

- Чтобы получить доступ к платформе Teams, злоумышленнику требуются действительные учетные данные от одного из сотрудников целевой организации.

- Поэтому пользователи должны убедиться, что их учетные данные электронной почты хранятся в безопасности.

В прошлом вредоносная электронная почта была обычным способом для хакеров заразить корпоративные сети вредоносным ПО. Сегодня все больше и больше компаний используют инструменты для совместной работы, такие как Microsoft Teams, для внутреннего общения.

Кроме того, эти инструменты все чаще используются компаниями для удаленной работы во время пандемии COVID-19.

Теперь злоумышленники осознали потенциал этого инструмента (и других) и используют его для распространения вредоносных программ. Поскольку сотрудники редко ожидают, что их станут преследовать по этим каналам, они, как правило, менее осторожны, чем обычно, что делает их легкой мишенью.

В этом сообщении блога описывается, как злоумышленники используют эти уязвимости и что пользователи могут сделать, чтобы защитить себя и свои организации от таких атак.

Как они атакуют

Microsoft Teams, платформа для совместной работы, включенная в Майкрософт 365 семейства продуктов, позволяет пользователям проводить аудио- и видеоконференции, общаться в чате по нескольким каналам и обмениваться файлами.

Многие компании по всему миру используют Microsoft Teams в качестве основного инструмента для удаленной совместной работы сотрудников во время этой пандемии.

В чате канала нет известных уязвимостей, которые можно было бы использовать для внедрения вредоносного ПО в систему пользователя. Однако существует существующий метод, который может быть использован в злонамеренных целях.

Microsoft Teams разрешает совместное использование файлов, если размер файла не превышает 100 МБ. Злоумышленник может загрузить любой файл на любой общедоступный канал в Microsoft Teams, и любой, у кого есть доступ к каналу, сможет его загрузить.

Из кибербезопасность С другой стороны, это звучит как золотая жила: из любого канала Team вы можете получить доступ ко всем разговорам и информации, включая конфиденциальную информацию или интеллектуальную собственность.

Поскольку Teams позволяет вам получить доступ ко всем разговорам по разным каналам, которые могут содержать очень конфиденциальную информацию или интеллектуальную собственность. Он также может содержать конфиденциальные файлы, которыми пользуются его пользователи.

Тем не менее, финансово мотивированные киберпреступники также могут извлечь выгоду из Teams, поскольку они могут поймать интересные данные внутри Teams, которые могут позволить им совершить больше мошенничества, например получить информацию о кредитной карте Например.

Сообщается, что злоумышленники начинают с адресных фишинговых писем, содержащих вредоносные ссылки. Если на них нажимают члены организаций, использующих.

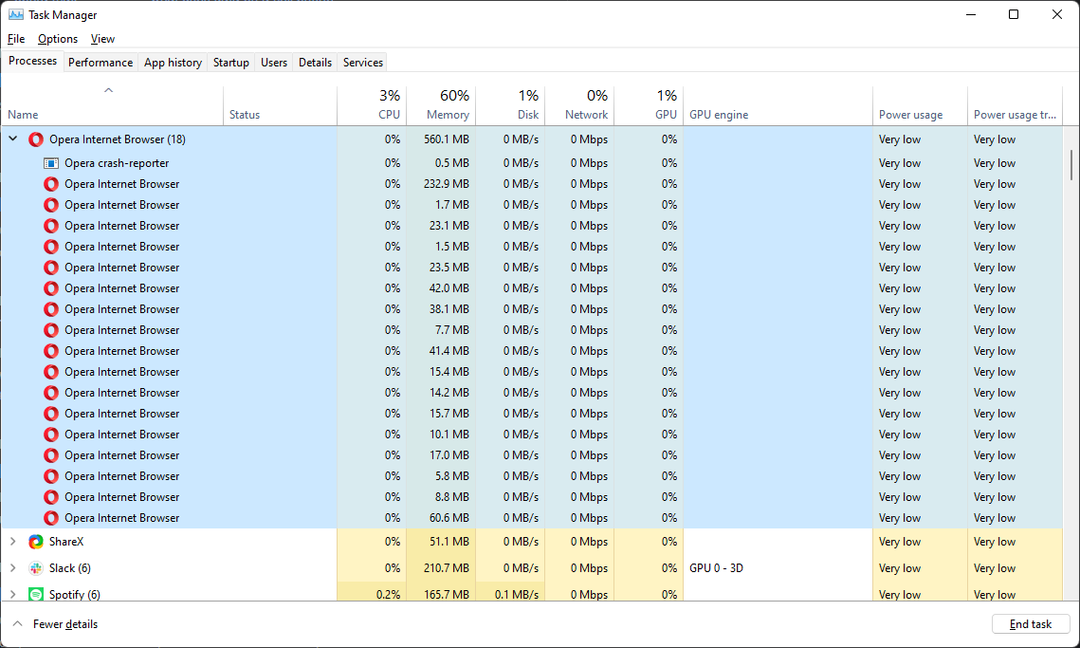

Когда злоумышленник пытается получить доступ к системе планирования ресурсов предприятия, единственное, что нужно для доступа, — это действительные учетные данные одного из сотрудников. Обычный способ получить такие учетные данные — запустить фишинговую кампанию для пользователей из целевой организации.

Получив доступ к учетной записи электронной почты жертвы, злоумышленник может войти в систему через Microsoft Teams, а затем использовать функцию, позволяющую пользователям импортировать документы из других источников.

Затем злоумышленник может загрузить HTML-документ, содержащий вредоносный код JavaScript, и связать его с другим документом, который будет запускаться при открытии другими сотрудниками, имеющими к нему доступ.

Атаки также могут быть осуществлены против пользователей путем покупки действительных учетных данных у брокера начального доступа или с помощью социальной инженерии.

Пользователи, зараженные через Teams

Злоумышленник может напрямую получить доступ ко всем конфиденциальным каналам связи между сотрудниками, клиентами и партнерами. Кроме того, злоумышленники также могут читать приватные чаты и манипулировать ими.

Атаки осуществляются в виде вредоносных электронных писем, содержащих изображение документа Invoice. Это изображение содержит вредоносную гиперссылку, невидимую невооруженным глазом, но активную при нажатии.

Команды Майкрософт видел тысячи атак время от времени. Злоумышленник сбрасывает исполняемые вредоносные файлы в разные диалоги Teams. Эти файлы являются троянами и могут быть очень вредоносными для компьютерных систем.

После того, как файл будет установлен на вашем компьютере, компьютер может быть захвачен, чтобы делать то, что вы не планировали.

Мы не знаем, какова конечная цель злоумышленников. Мы можем только подозревать, что они хотят получить больше информации о своей цели или полный доступ к компьютерам в целевой сети.

Это знание могло бы дать им возможность осуществить какое-то финансовое мошенничество или кибершпионаж.

Нет обнаружения ссылки

Что делает Microsoft Teams уязвимы заключается в том, что его инфраструктура не построена с учетом требований безопасности. Таким образом, он не имеет системы обнаружения вредоносных ссылок, а имеет только общий механизм обнаружения вирусов.

Поскольку пользователи склонны доверять тому, что есть на платформе, которую предоставляют их компании, они могут быть уязвимы для распространения вредоносного ПО и заражения.

Удивительный уровень доверия позволяет пользователям чувствовать себя в безопасности при использовании новой платформы. Пользователи могут быть гораздо более щедрыми со своими данными, чем обычно.

Злоумышленники могут не только обмануть людей, размещая заражающие файлы или ссылки в каналах чата, но также могут отправлять пользователям личные сообщения и обманывать их с помощью навыков социальной инженерии.

Большинство пользователей не будут заботиться о сохранении файлов на своих жестких дисках и запуске на них антивирусных продуктов или продуктов обнаружения угроз перед открытием файлов.

Количество ежедневных кибератак будет продолжать расти по мере того, как все больше организаций будут заниматься этим видом деятельности.

План защиты

Прежде всего, пользователи должны принять меры предосторожности для защиты своих адресов электронной почты, имен пользователей и паролей.

Чтобы помочь устранить угрозу структуры команды, вам предлагается:

- Включите двухэтапную проверку для учетных записей Microsoft, которые вы используете для Teams.

- Если файлы перетаскиваются в папки Teams, увеличьте безопасность этих файлов. Отправьте их хэши в VirusTotal, чтобы убедиться, что они не являются вредоносными кодами.

- Добавьте дополнительную безопасность ссылкам, которыми делятся в Teams, и обязательно используйте надежные службы проверки ссылок.

- Убедитесь, что сотрудники осведомлены о рисках, связанных с использованием платформ для общения и обмена информацией.

В вашей организации используются команды Microsoft? Кто-нибудь сталкивался с кибератаками на платформу? Поделитесь своим мнением в разделе комментариев.

![¿Функция LDAC в Windows 11? [Сопорт кодеков]](/f/0ac5b673aa5ed67b1f11de443cd1ba03.webp?width=300&height=460)