- Злоумышленники могут обойти MFA в Microsoft Office 365, похитив коды авторизации или токены доступа.

- Группа Microsoft Threat Intelligence Team отследила кампанию вредоносного ПО, затронувшую организации в Австралии и Юго-Восточной Азии.

- Хакеры создают новые методы фишинговых атак, регистрируя устройства Windows в Azure Active Directory с использованием украденных учетных данных Office 365.

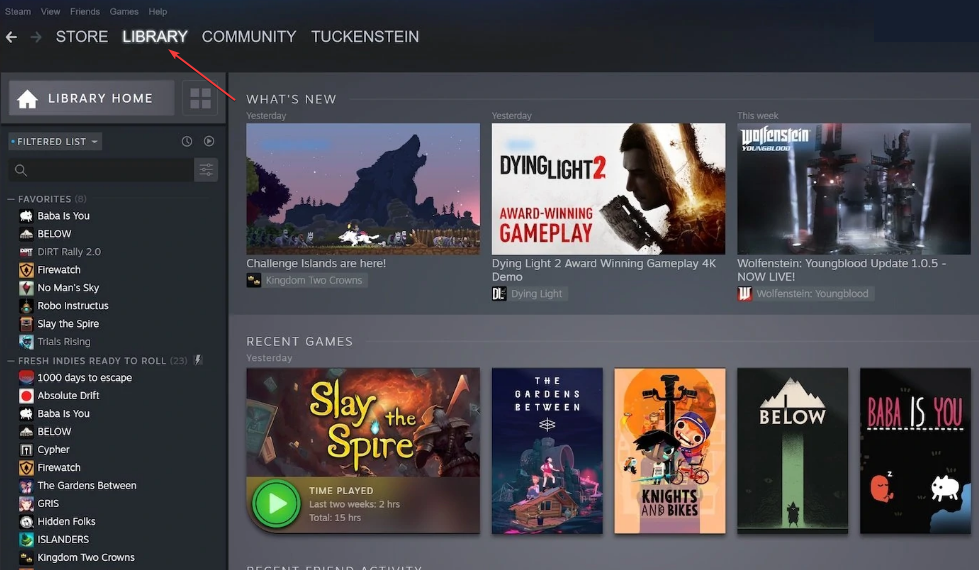

Хакеры пытаются использовать новый метод расширение масштабов своих фишинговых кампаний используя украденные учетные данные Office 365 для регистрации устройств Windows в Azure Active Directory.

Если злоумышленники смогут получить доступ к организации, они запустят вторую волну кампании, которая будет заключаться в отправке дополнительных фишинговых электронных писем целям за пределами организации, а также внутри нее.

Целевые области

Группа Microsoft 365 Threat Intelligence Team отслеживает кампанию вредоносного ПО, нацеленную на организации в Австралии и Юго-Восточной Азии.

Чтобы получить информацию о своих целях, злоумышленники рассылали фишинговые электронные письма, которые выглядели так, как будто они были отправлены от DocuSign. Когда пользователи нажимали на

Обзорный документ кнопку, они были перенаправлены на фальшивую страницу входа в Office 365, уже предварительно заполненную их именами пользователей.«Похищенные учетные данные жертвы были немедленно использованы для установления соединения с Exchange Online PowerShell, скорее всего, с использованием автоматизированного скрипта в составе набора для фишинга. Используя удаленное соединение PowerShell, злоумышленник внедрил правило для папки «Входящие» с помощью командлета New-InboxRule, которое удалили определенные сообщения на основе ключевых слов в теме или тексте сообщения электронной почты», — сообщила разведывательная группа. выделено.

Фильтр автоматически удаляет сообщения, содержащие определенные слова, относящиеся к спам, фишинг, нежелательная почта, взлом и безопасность паролей, поэтому законный пользователь учетной записи не будет получать отчеты о недоставке и уведомления ИТ-специалистов по электронной почте, которые он мог бы увидеть в противном случае.

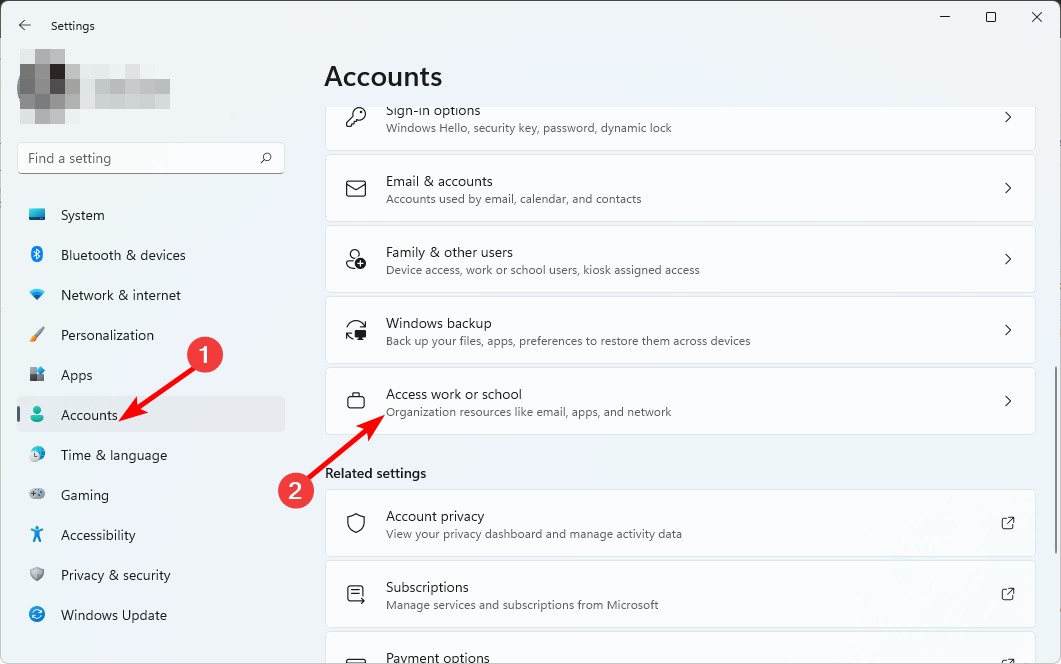

Затем злоумышленники установили Microsoft Outlook на свой компьютер и подключили его к жертве. Azure Active Directory организации, возможно, приняв запрос на регистрацию Outlook, когда он был впервые запущен.

Наконец, когда машина стала частью домена, а почтовый клиент был настроен так же, как и любое другое обычное использование в организациях, фишинговых писем от скомпрометированной учетной записи поддельных приглашений Sharepoint, снова указывающих на поддельную страницу входа в Office 365, стало больше убедительный.

«Жертвы, вводившие свои учетные данные на втором этапе фишингового сайта, были аналогичным образом связаны с Exchange Online PowerShell, и почти сразу же было создано правило для удаления сообщений электронной почты в соответствующих входящие. Правило имело характеристики, идентичные тому, что было создано на первом этапе атаки кампании», — указали в команде.

Как обойти

Злоумышленники полагались на украденные учетные данные; однако у нескольких пользователей была включена многофакторная аутентификация (MFA), что предотвратило кражу.

Организации должны включить многофакторную аутентификацию для всех пользователей и требовать ее при присоединении. устройств в Azure AD, а также рассмотрите возможность отключения Exchange Online PowerShell для конечных пользователей, команда посоветовал.

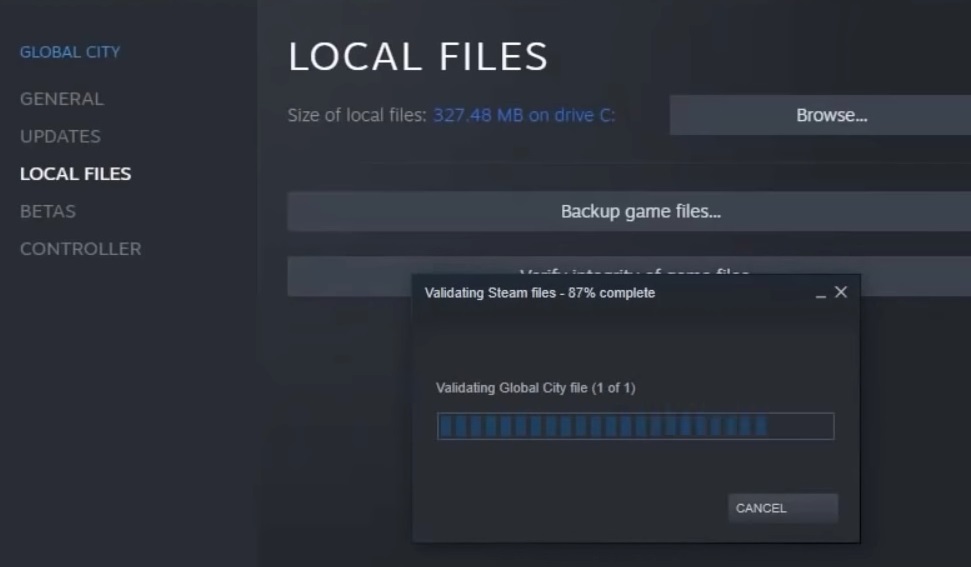

Microsoft также поделилась запросами на поиск угроз, чтобы помочь организациям проверить, не были ли их пользователи скомпрометированы в ходе этой кампании, и сообщила, что защитники также должны отзывать активные сеансы и токены, связанные со скомпрометированными учетными записями, удалять правила почтовых ящиков, созданные злоумышленниками, а также отключать и удалять вредоносные устройства, присоединенные к Азур AD.

«Постоянное улучшение видимости и защиты управляемых устройств вынуждает злоумышленников искать альтернативные пути. В то время как в этом случае регистрация устройств использовалась для дальнейших фишинговых атак, использование регистрации устройств растет, поскольку наблюдались другие варианты использования. Более того, немедленная доступность инструментов для проверки на проникновение, разработанных для облегчения этой техники, только расширит ее использование другими участниками в будущем», — сообщили в команде.

Лазейки, на которые стоит обратить внимание

Аналитики Microsoft по анализу угроз недавно зафиксировали фишинговую кампанию, нацеленную на сотни предприятий, это попытка обмануть сотрудников, чтобы они предоставили приложению под названием «Обновление» доступ к их Office 365. Счета.

«Фишинговые сообщения вводят пользователей в заблуждение, заставляя предоставлять приложениям разрешения, которые могут позволить злоумышленникам создавать правила для папки «Входящие», читать и писать электронные письма и элементы календаря, а также читать контакты. Microsoft деактивировала приложение в Azure AD и уведомила затронутых клиентов», — указали они.

Злоумышленники также могут обойти многофакторную аутентификацию Office 365, используя мошеннические приложения, воруя коды авторизации или иным образом получая токены доступа, а не свои учетные данные.

Вы уже становились жертвами этих атак хакеров? Поделитесь с нами своим опытом в разделе комментариев ниже.