- Конечная точка Microsoft Defender предоставляет ИТ-администраторам новый способ борьбы с незащищенностью устройств.

- Прочтите строки ниже, чтобы узнать все о новом отчете, предназначенном для простого выявления уязвимых устройств.

- Чтобы обезопасить свою организацию от любых угроз, ознакомьтесь с этим Раздел «Защитник Майкрософт» слишком.

- Не стесняйтесь добавить нас в закладки Программный центр безопасности и конфиденциальности дополнительные советы и рекомендации по этой теме.

Защитник Microsoft для конечной точки предоставляет пользователям новый отчет, призванный помочь им выявлять и отслеживать уязвимые Windows и Mac OS устройства.

Напоминаем, что это корпоративная платформа безопасности конечных точек, которая помогает корпоративным сетям предотвращать новейшие угрозы и реагировать на них.

Предполагается, что изменения облегчат ИТ-администраторам борьбу с устройствами. уязвимость внутри организации. Вот что Майкрософт показывает:

В отчете представлены графики и гистограммы с тенденциями уязвимых устройств и текущей статистикой. Цель состоит в том, чтобы вы поняли суть и масштаб воздействия вашего устройства.

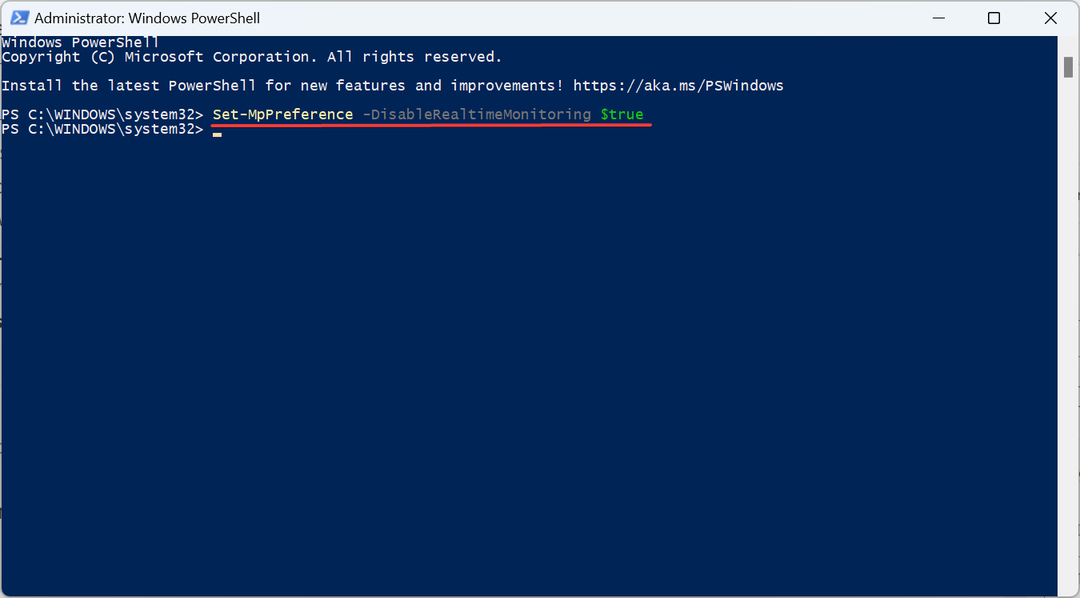

Как получить доступ к новому отчету об уязвимых устройствах?

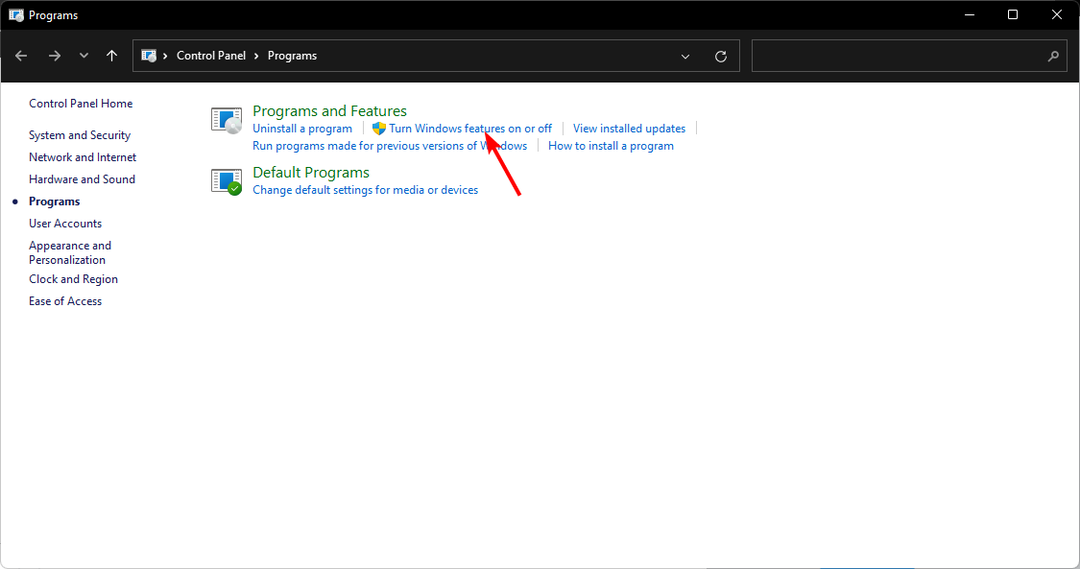

Чтобы получить доступ к отчету в Центре безопасности Microsoft Defender, вам просто нужно войти в Отчеты > Уязвимые устройства.

Здесь вы найдете два новых столбца:

- Тенденции - вы можете увидеть последние 30 дней, 3 месяца, 6 месяцев или пользовательский диапазон дат по вашему выбору

- Сегодня – в этом столбце отображается только текущая информация

Вы также сможете фильтровать данные по доступности эксплойтов, уровням серьезности уязвимостей, возрасту уязвимостей, платформе операционной системы, Windows 10 версию или группу устройств.

Кроме того, для дальнейшего изучения информации выберите соответствующую гистограмму, чтобы просмотреть отфильтрованный список устройств на странице Инвентаризация устройств. Теперь вы можете экспортировать список и продолжить расследование.

Считаете ли вы эти графики со статистикой и подробной информацией о текущих тенденциях уязвимых устройств полезными для вашей организации? Дайте нам знать ваше мнение в области комментариев ниже.