- В настоящее время многие люди используют Telegram как более безопасное средство общения.

- Но вся эта конфиденциальность может дорого обойтись, если мы не будем обращать внимание на знаки.

- Установщик Telegram для настольных ПК распространяет не только конфиденциальность.

- Глубоко в установщик Telegram встроен ужасный руткит вредоносного ПО Purple Fox.

К настоящему времени все знают, что Telegram является одним из самых безопасных вариантов программного обеспечения для общения с другими, если вы действительно цените свою конфиденциальность.

Однако, как вы скоро узнаете, даже самые безопасные варианты могут превратиться в угрозу безопасности, если мы не будем осторожны.

Недавно вредоносный установщик Telegram для настольных ПК начал распространять вредоносное ПО Purple Fox для установки дополнительных опасных полезных нагрузок на зараженные устройства.

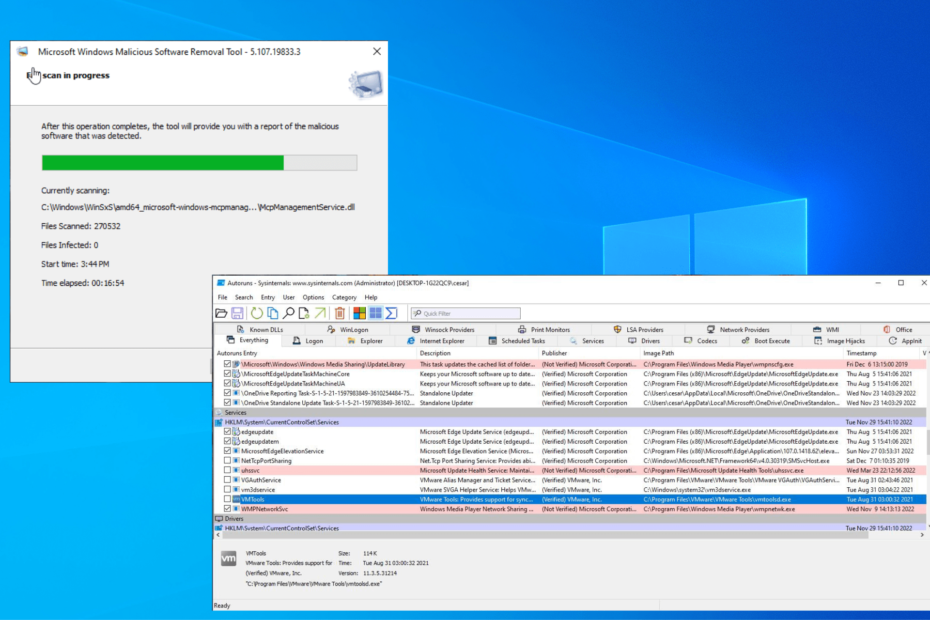

Этот установщик представляет собой скомпилированный скрипт AutoIt с именем Telegram Desktop.exe который удаляет два файла: фактический установщик Telegram и вредоносный загрузчик (TextInputh.exe).

«Telegram Desktop.exe»: 41769d751fa735f253e96a02d0cccadfec8c7298666a4caa5c9f90aaa826ecd1

🤔- MalwareHunterTeam (@malwrhunterteam) 25 декабря 2021 г.

Установщики Telegram установят не только само приложение

Все начинается, как и любое другое банальное действие, которое мы выполняем на наших компьютерах, не зная, что происходит за закрытыми дверями.

По мнению экспертов по безопасности из Minerva Lab, при исполнении, TextInputh.exe создает новую папку с именем 1640618495 под:

C: \ Users \ Public \ Videos \

Собственно, это TextInputh.exe Файл используется в качестве загрузчика для следующего этапа атаки, поскольку он связывается с C&C сервером и загружает два файла во вновь созданную папку.

Чтобы получить более полное представление о процессе заражения, вот что TextInputh.exe выполняет на скомпрометированной машине:

- Копирует 360.tct с именем 360.dll, rundll3222.exe и svchost.txt в папку ProgramData

- Запускает ojbk.exe с помощью командной строки «ojbk.exe -a».

- Удаляет 1.rar и 7zz.exe и завершает процесс

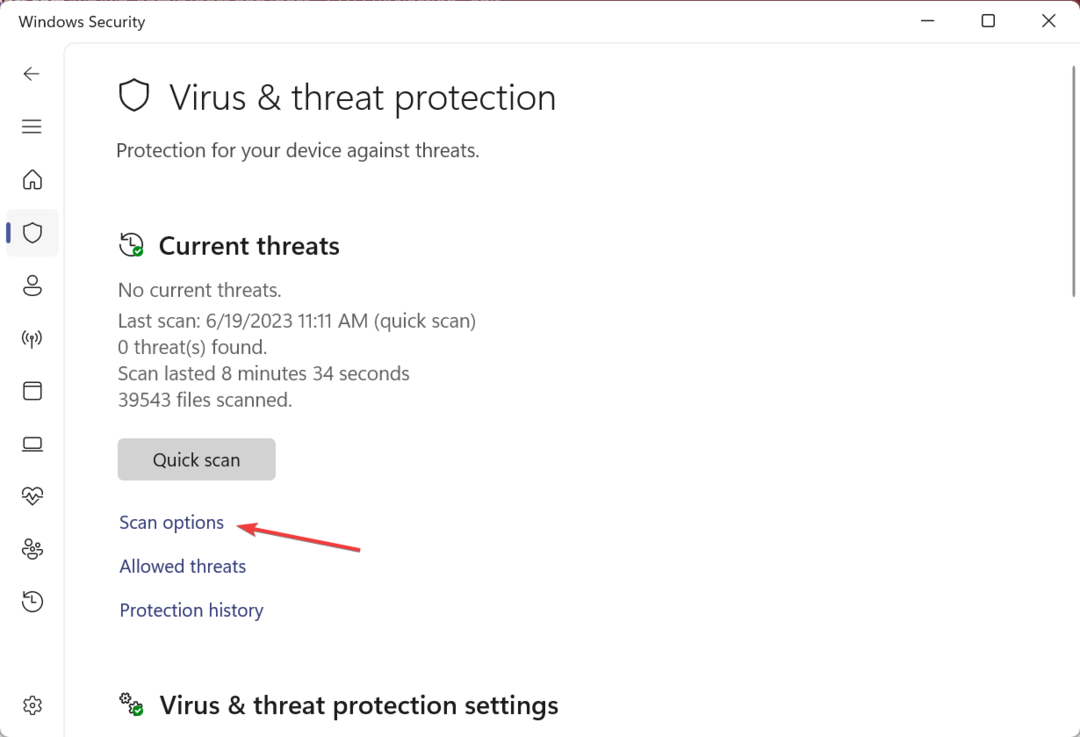

Следующим шагом вредоносной программы является сбор базовой системной информации, проверка, работают ли на ней какие-либо инструменты безопасности, и, наконец, отправка всей этой информации на жестко запрограммированный адрес C2.

После завершения этого процесса Purple Fox загружается с C2 в виде файла .msi файл, содержащий зашифрованный шелл-код как для 32-битных, так и для 64-битных систем.

Зараженное устройство будет перезапущено, чтобы вступили в силу новые параметры реестра, а главное - отключенный контроль учетных записей пользователей (UAC).

На данный момент неизвестно, как распространяется вредоносное ПО, но похожие кампании вредоносного ПО выдача себя за законное программное обеспечение распространялось через видеоролики YouTube, спам на форумах и теневое программное обеспечение. места.

Если вы хотите лучше понять весь процесс, мы рекомендуем вам прочитать полную диагностику от Minerva Labs.

Вы подозреваете, что загрузили программу установки, зараженную вредоносным ПО? Поделитесь с нами своими мыслями в разделе комментариев ниже.

![Могут ли вас взломать с помощью QR-кода? [Руководство по профилактике]](/f/67281e591af022db3345bf9bdf137753.jpg?width=300&height=460)