- Несмотря на то, что Microsoft проповедовала повышенную безопасность, которую мы собирались получить с помощью микросхем TPM, атака даже отдаленно не невозможна.

- Если одно из наших устройств с Windows 11 попадет в чужие руки, само устройство и сеть, к которой оно подключено, будут скомпрометированы.

- Эксперты доказали, что при правильном наборе навыков даже микросхемы безопасности TPM 2.0 могут стать легкой добычей для злоумышленников, стремящихся извлечь наши данные.

- Microsoft может захотеть более внимательно изучить эти функции безопасности и, возможно, даже пересмотреть свою стратегию, пока еще есть время.

Излишне говорить, что с тех пор, как техническая компания из Редмонда впервые объявила Windows 11 как будущую ОС, о некоторых из требования к оборудованию что устройства должны выполнять.

Многие не согласны с наложенными ограничениями TPM 2.0, и эта тема вызвала всевозможную реакцию со стороны пользователей Windows.

Microsoft настаивала на своем и продолжала уверять людей, что это требование TPM сделано для их собственной безопасности из-за повышенного уровня защиты, который он собирался предложить.

Однако некоторые эксперты недавно обнаружили, что даже с этими микросхемами безопасности мы по-прежнему не можем быть полностью защищены от злонамеренных объектов, если кто-то попадет в наши руки. Windows 11 устройство.

Мы не так безопасны, как Microsoft хочет, чтобы вы думали

Технический гигант продемонстрировал железную волю, когда дело дошло до того, чтобы не взламывать под давлением общественности, особенно после негативной реакции, которую TPM 2.0 требование принесено с собой из сообщества.

Они рекламировали эту аппаратную функцию как свою собственную и сказал, что пользователи будут защищены из-за этого крошечного чипа.

Технология доверенного платформенного модуля (TPM) предназначена для обеспечения аппаратных функций, связанных с безопасностью. Микросхема TPM - это защищенный криптопроцессор, предназначенный для выполнения криптографических операций. Чип включает в себя несколько физических механизмов безопасности, чтобы сделать его устойчивым к взлому, а вредоносное программное обеспечение не может вмешиваться в функции безопасности TPM.

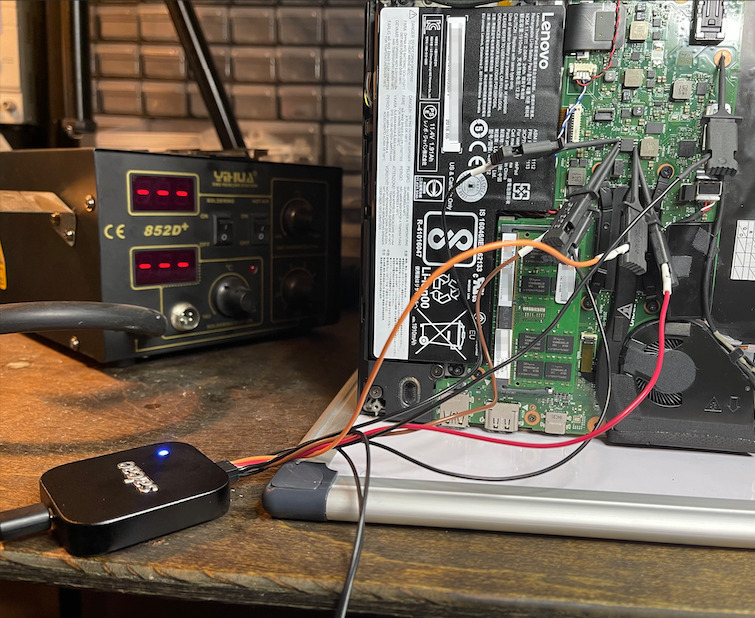

Эксперты Dolos Group обнаружил, что на самом деле, если один из нас потеряет свой ноутбук или его украдут, TPM мало что может сделать, чтобы помешать хакерам нанести ущерб.

На момент написания этой статьи BitLocker не использует какие-либо функции зашифрованной связи TPM 2.0. стандарт, что означает, что любые данные, поступающие из TPM, передаются в виде открытого текста, включая ключ дешифрования для Windows. Если мы сможем получить этот ключ, мы сможем расшифровать диск, получить доступ к конфигурации VPN-клиента и, возможно, получить доступ к внутренней сети.

Используя этот эксплойт вместе с другими хитроумными схемами, исследователи смогли захватить украденный корпоративный ноутбук. (в качестве сценария) и эффективно получить доступ к соответствующей корпоративной сети, оставляя данные незащищенными и уязвимыми.

Как они далее описали, после взлома указанного ноутбука предварительно оборудованный злоумышленник будет использовать зажим SOIC-8 вместо отдельных зондов, чтобы скомпрометировать микросхему безопасности TPM.

Клипса упростит подключение к микросхеме и на пару минут уменьшит реальную атаку.

Весь процесс подробно описан, и это будет интересно прочитать, если у вас обширный технический опыт и знания такого рода.

Это обескураживающая новость, учитывая, что Microsoft сделала такое большое дело, обновив нас до устройств, в которые уже встроены такие функции безопасности.

С учетом вышесказанного технологическая компания из Редмонда могла бы лучше справиться с предложением более безопасного будущего для BitLocker, в котором такие методы взлома больше не возможны.

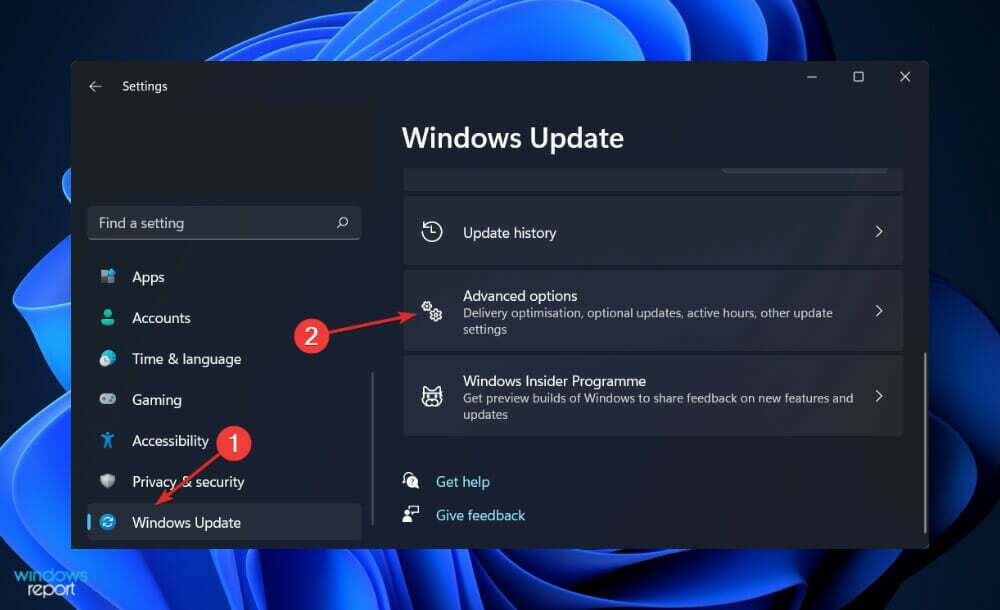

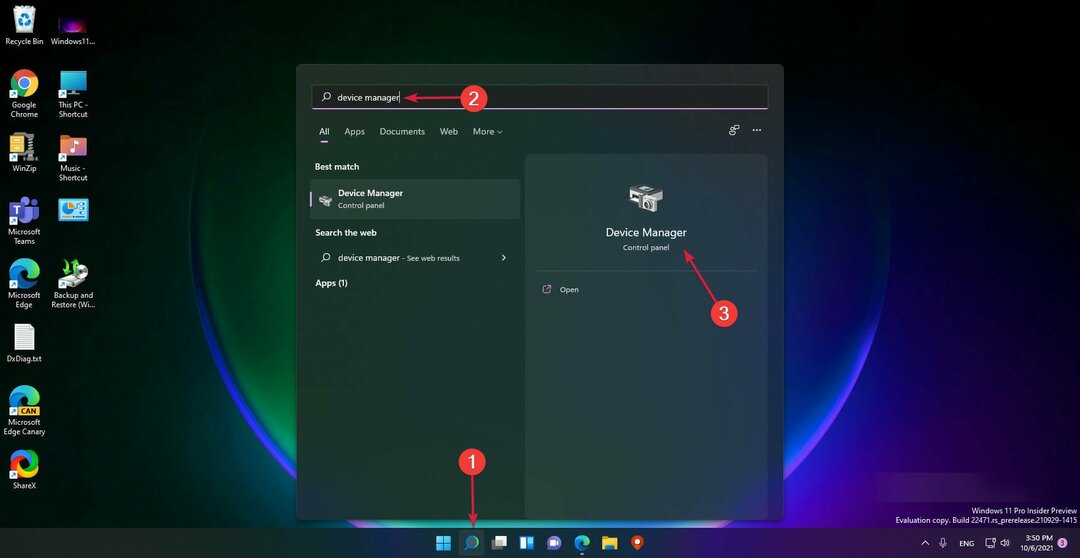

Вам также может быть интересно узнать, что вы можете установить будущую операционную систему Microsoft. даже без наложенного требования TPM.

Как вы относитесь ко всей этой ситуации? Поделитесь с нами своим мнением в разделе комментариев ниже.