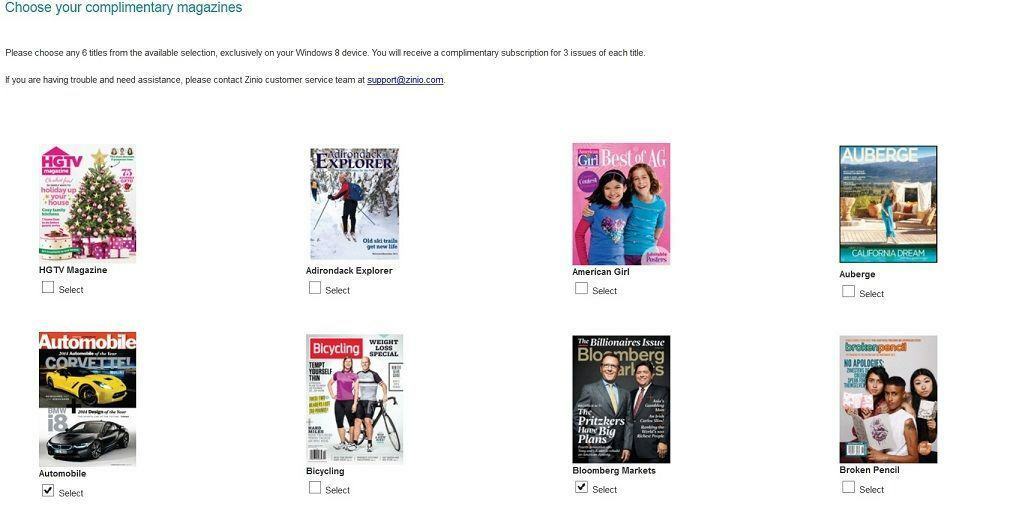

- Эксплойт нулевого дня MysterySnail негативно влияет на клиенты и версии серверов Windows.

- ИТ-компании, военные и оборонные организации оказались в числе наиболее пострадавших от вредоносного ПО.

- IronHusky стоял за атакой на серверы.

По словам исследователей в области безопасности, китайские хакеры с помощью эксплойта с повышением привилегий нулевого дня смогли атаковать ИТ-компании и подрядчиков.

На основе информации, собранной исследователями «Лаборатории Касперского», группа APT смогла использовать уязвимость нулевого дня в драйвере ядра Windows Win32K при разработке нового трояна RAT. Эксплойт нулевого дня имел множество отладочных строк из предыдущей версии, уязвимость CVE-2016-3309. В период с августа по сентябрь 2021 года несколько серверов Microsoft были атакованы MysterySnail.

Инфраструктура Command and Control (C&C) очень похожа на обнаруженный код. Исходя из этого предположения, исследователи смогли связать атаки с хакерской группой IronHusky. В ходе дальнейших исследований было установлено, что варианты эксплойта использовались в масштабных кампаниях. В основном это было против военных и оборонных организаций, а также ИТ-компаний.

Аналитик по безопасности повторяет те же мнения, что и исследователи из Kaspersky, указанные ниже, в отношении угроз, которые IronHusky представляет для крупных организаций, использующих вредоносное ПО.

Исследователи в @kaspersky поделитесь тем, что они знают о #MysterySnail#крыса с нами. В ходе своего анализа они приписали # вредоносное ПО субъектам угроз, известным как # Железный Хаски. https://t.co/kVt5QKS2YS#Компьютерная безопасность#ITSecurity#InfoSec#ThreatIntel#ThreatHunting# CVE202140449

- Ли Арчинал (@ArchinalLee) 13 октября 2021 г.

ТайнаУлитка нападения

MysterySnail RAT был разработан, чтобы влиять на версии клиентов и серверов Windows, в частности от Windows 7 и Windows Server 2008 до последних версий. Это включает Windows 11 и Windows Server 2022. Согласно отчетам «Лаборатории Касперского», эксплойт в основном нацелен на клиентские версии Windows. Тем не менее, в основном он был обнаружен в системах Windows Server.

Согласно информации, собранной исследователями, эта уязвимость связана с возможностью установки обратные вызовы пользовательского режима и выполнение неожиданных функций API во время реализации этих обратные вызовы. По словам исследователей, повторное выполнение функции ResetDC вызывает ошибку. Это для того же дескриптора во время выполнения его обратного вызова.

Пострадал ли вас от эксплойта нулевого дня MysterySnail? Дайте нам знать в разделе комментариев ниже.