Если вы используете Sennheiser HeadSetup и HeadSetup Pro, то ваш компьютер может подвергаться серьезному риску атаки. Microsoft опубликовала рекомендацию под язвительно названной ADV180029 - Непреднамеренно раскрытые цифровые сертификаты могут привести к спуфингу.

Давайте узнаем, что об этом говорит Microsoft, а затем посмотрим, что мы можем с этим поделать.

Кто нашел уязвимость?

И довольно часто бывает, что на самом деле уязвимость не был найден ни Sennheiser, ни даже Microsoft. Его обнаружила компания Secorvo Security Consulting GmbH. Вы можете прочитать полный отчет здесь. Вы можете проверить детали анализ CVE-2018-17612 посетив Национальную базу данных уязвимостей.

Что сказала Microsoft?

28 ноября 2018 г. корпорация Майкрософт опубликовала это сообщение:

[Мы уведомляем] клиентов о двух случайно раскрытых цифровых сертификатах, которые могут быть использованы для подделки содержимого и предоставить обновление списка доверенных сертификатов (CTL), чтобы удалить доверие пользовательского режима для сертификаты. Раскрытые корневые сертификаты не ограничены и могут использоваться для выдачи дополнительных сертификатов для таких целей, как подпись кода и проверка подлинности сервера.

- ЧИТАЙТЕ ТАКЖЕ: Сайт загрузки VLC помечен Microsoft как вредоносное ПО

Если вы хотите обезопасить себя при серфинге в Интернете, вам понадобится специализированный инструмент для защиты вашей сети. Установить сейчас Cyberghost VPN и обезопасить себя. Он защищает ваш компьютер от атак во время просмотра, маскирует ваш IP-адрес и блокирует любой нежелательный доступ.

Что это значит для пользователей?

На языке, который даже я могу понять, это означает, что Sennheiser не очень умно решила, что два ее продукта, HeadSetup и HeadSetup Pro, будут устанавливать сертификаты без уведомления лица, выполняющего установку.

Ситуацию усугубили еще две ошибки в суждениях:

- Сертификат был установлен в папке установки программного обеспечения.

- Один и тот же ключ конфиденциальности использовался для всех установленных Sennheiser HeadSetup или более ранних версий.

Проблема в том, что любой, кто получит этот ключ конфиденциальности, теперь имеет доступ к компьютерной системе, на которой установлены Sennheiser HeadSetup и HeadSetup Pro.

Каково решение? Загрузите исправление

Честно говоря, я собирался написать длинную и, возможно, невероятно скучную статью о том, что все это значит для вас как пользователя Sennheiser. К счастью, компания спасла нас обоих от этого потенциально смертельного испытания.

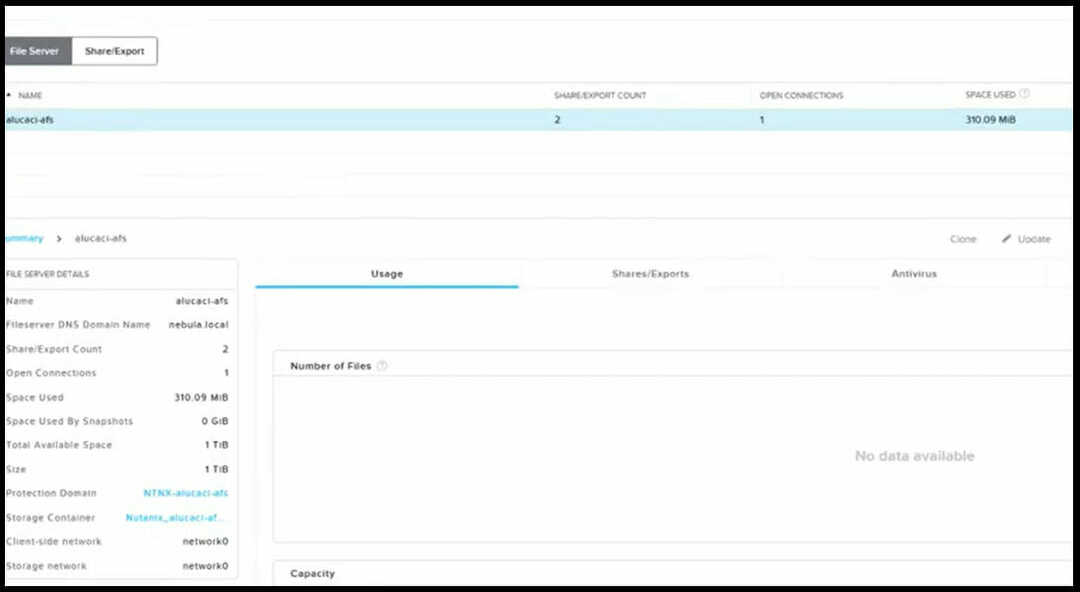

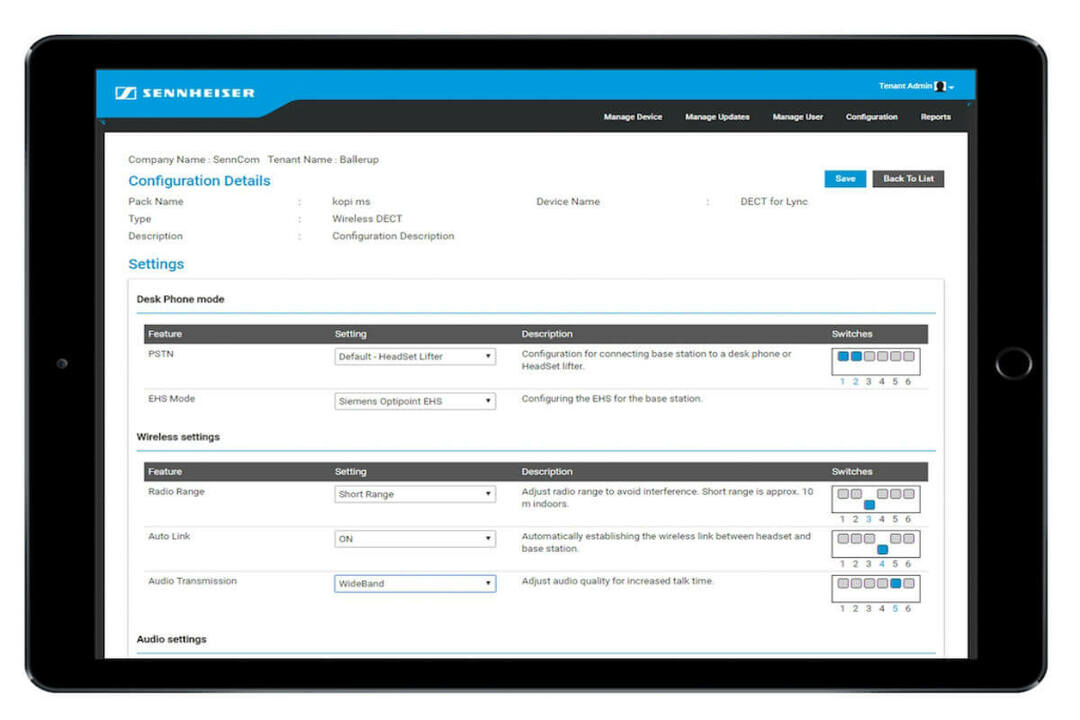

Компания Sennheiser только что выпустила обновление, которое не только устраняет проблему, но и избавляет системы от исходного сертификата, которые изначально могли вызвать проблему.

Посетите Sennheiser’s HeadSetup Pro страницу, и вы можете прочитать все об этом.

Завершая все это

Как всегда, убедитесь, что вы всегда в курсе всех новостей о любом программном обеспечении, которое вы используете, и внимательно следите за любыми сообщениями о проблемах с уязвимостями.

Лучший способ сделать это - сделать закладку Windows Report и заходить к нам, чтобы узнать все новости, которые могут вам когда-либо понадобиться. Кроме того, мы пишем и о других интересных вещах!

СВЯЗАННЫЕ СООБЩЕНИЯ, КОТОРЫЕ ВЫ МОЖЕТЕ ХОТИТЕ ПРОВЕРИТЬ

- Microsoft убивает службу исправлений, вот альтернативы

- 7 лучших инструментов защиты от вредоносных программ для Windows 10 для блокировки угроз в 2019 году

- 5 лучших антивирусных программ для защиты от программ-вымогателей Petya / GoldenEye