Microsoft с гордостью может похвастаться тем, что Windows 10 а также Обзор краяr - самые безопасные системы в мире. Однако мы все знаем, что не существует такого понятия, как защищенное от вредоносного ПО программное обеспечение, и недавно обнаружили, что даже последняя версия ОС Microsoft и ее компоненты уязвимы для угроз.

Во-первых, Windows God Mode взлом позволяет хакерам управлять параметрами и настройками панели управления, используя уязвимость в качестве шлюза доступа для серьезных атак вредоносного ПО. Microsoft также предупредила пользователей о новый трюк с макросами используется для активации программ-вымогателей. И все это, в то время как большая часть пользователей продолжает работать неподдерживаемые версии Windows XP и IEпревращая свои компьютеры в сидячие утки для хакеров.

Это лишь несколько конкретных примеров уязвимостей - худшее еще впереди. Согласно недавнему раскрытию, существует эксплойт нулевого дня для всех 32- и 64-разрядных версий Windows. Информацию раскрыл известный пользователь BuggiCorp, который также готов продать исходный код этого эксплойта за 90 000 долларов. Пользователь запрашивает оплату в

Биткойн.Эксплойт для локального повышения привилегий (LPE) для 0day уязвимости в win32k.sys. Уязвимость существует в некорректной обработке оконных объектов, обладающих определенными свойствами, и [уязвимость] существует во всех [версиях] ОС, начиная с Windows 2000. [Эксплойт] реализован для всех архитектур ОС (x86 и x64), начиная с Windows XP, включая версии Windows Server, и до текущих вариантов Windows 10. Уязвимость относится к типу «написать-что-где» и, как таковая, позволяет записать определенное значение по любому адресу [в памяти], что достаточно для полноценного эксплойта. Эксплойт успешно ускользает из ILL / appcontainer (LOW), минуя (точнее: вообще не затрагивается [by]) все существующие механизмы защиты, такие как ASLR, DEP, SMEP и т. Д.

Эта уязвимость чрезвычайно опасна, поскольку якобы позволяет хакерам повысить привилегии любого программного процесса до системного уровня. Было бы интересно посмотреть, кто покупает код, поскольку это может сделать кто угодно, от Microsoft до хакеров. На данный момент нет уверенности в подлинности эксплойта или нет. Microsoft уже известно о существовании этого кода, но еще не опубликовала никаких комментариев.

СВЯЗАННЫЕ ИСТОРИИ, КОТОРЫЕ НЕОБХОДИМО ВЫБРАТЬ:

- Более 65 миллионов паролей Tumblr просочились к хакерам

- Windows XP теперь является очень простой мишенью для хакеров, обновление Windows 10 является обязательным

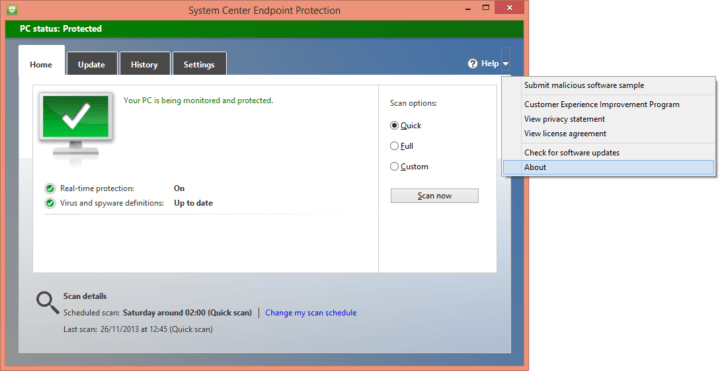

- Microsoft представит интерфейс сканирования защиты от вредоносных программ в Windows 10

- Программа-вымогатель Петя привела на вечеринку резервного приятеля