Grupul de analiză a amenințărilor Google a descoperit recent un set de vulnerabilități dăunătoare în Adobe Flash și Kernel-ul Microsoft Windows care erau utilizate în mod activ pentru atacuri malware împotriva browserului Chrome. Google a anunțat public eroarea de securitate din Windows la doar 10 zile după ce a dezvăluit-o Microsoft la 21 octombrie. Google a subliniat, de asemenea, că acest defect ar putea fi folosit agresiv de către atacatori și codificatori compromite securitatea în sistemele Windows obținând acces la nivel de administrator la computerele folosind un malware.

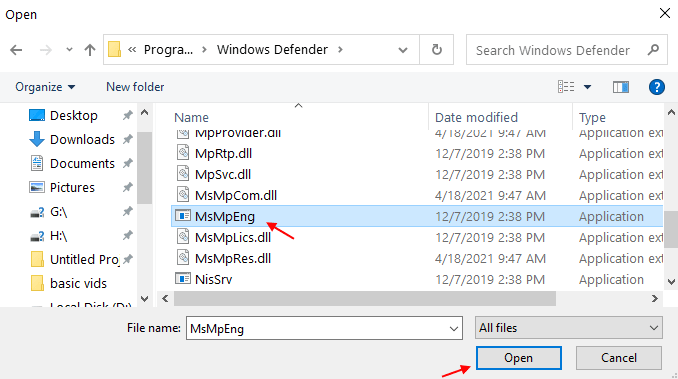

Acest lucru poate fi realizat permițând dezvoltatorilor mai puțin sinceri să scape din sandbox-ul de securitate Windows care execută numai aplicații la nivel de utilizator fără a avea nevoie de acces de administrator. Scufundându-se puțin mai adânc în tehnicități, win32k.sys, un sistem Windows care suportă moștenirea bibliotecă utilizată în principal pentru grafică, este emis un apel specific care acordă acces complet la Windows mediu inconjurator. Google Chrome are deja un mecanism de apărare pentru acest tip de defect și blochează acest atac pe Windows 10 folosind o modificare a sandbox-ului Chromium numit „

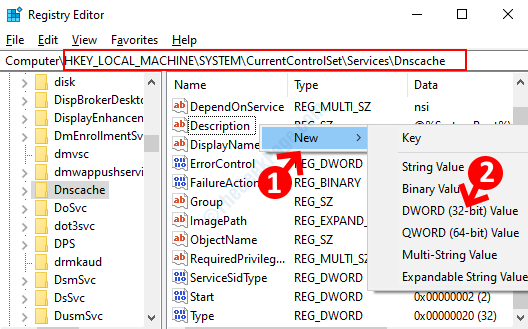

Blocare Win32k“.Google a descris această vulnerabilitate Windows specială după cum urmează:

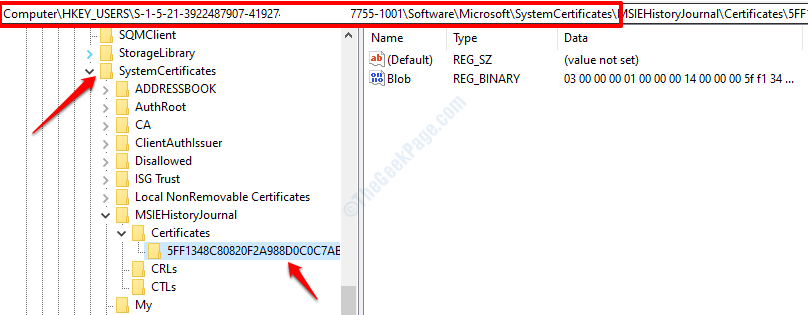

„Vulnerabilitatea Windows este o creștere locală a privilegiilor din nucleul Windows care poate fi utilizată ca o evadare de securitate. Poate fi declanșat prin apelul de sistem win32k.sys NtSetWindowLongPtr () pentru indexul GWLP_ID pe un mâner de fereastră cu GWL_STYLE setat la WS_CHILD. Sandbox-ul Chrome blochează apelurile de sistem win32k.sys utilizând atenuarea blocării Win32k pe Windows 10, care împiedică exploatarea acestei vulnerabilități de evadare a sandbox-ului. "

Deși aceasta nu este prima întâlnire a Google cu un defect de securitate Windows, au lansat o declarație publică cu privire la o vulnerabilitate și a fost ulterior, mi-a dat banii Microsoft pentru că a lansat o notă publică înainte de limita oficială de șapte zile acordată producătorilor de software pentru a emite un repara.

„După 7 zile, în funcție de noi politica publicată pentru vulnerabilitățile critice exploatate activ, dezvăluim astăzi existența unei vulnerabilități critice rămase în Windows pentru care nu s-a lansat încă nicio recomandare sau remediere ”, a scris Neel Mehta și Billy Leonard de la Google’s Threat Analysis Group. ”Această vulnerabilitate este deosebit de gravă, deoarece știm că este activă exploatat."

A vulnerabilitate zero-day este un defect de securitate divulgat public, nou pentru utilizatori. Și acum, după ce a trecut perioada de șapte zile, nu există încă nicio corecție disponibilă cu privire la această eroare de la Microsoft.

Vulnerabilitatea Flash (dezvăluită și pe 21 octombrie) pe care Google a distribuit-o cu Adobe a fost reparată pe 26 octombrie. Astfel, utilizatorii se pot actualiza pur și simplu la cea mai recentă versiune de Flash. Dar, din nou, Microsoft a subliniat în mod activ că pentru un plugin web simplu, cum ar fi Flash, emiterea unui patch în termen de șapte zile nu este un lucru țintă provocatoare, dar pentru un sistem de operare complex precum Windows, este aproape imposibil să codați, să testați și să emiteți un patch pentru o eroare de securitate într-un săptămână.

Nu doar Microsoft, ci multe alte entități software majore s-au opus activ acestei politici controversate ale Google de a dezvălui defecte în cadrul unui limita săptămânii, dar Google a susținut că este mai sigur pentru securitatea publică să creeze conștientizarea cu privire la o eroare persistentă care poate compromite utilizatorul Siguranță.