MFA în Azure oferă un nivel excelent de securitate

- La excludeți un utilizator din MFA în Azure, accesați Active Directory > Utilizatori > Metodă de autentificare și dezactivați MFA pentru un anumit utilizator selectat.

- De asemenea, puteți crea un grup de excludere și puteți configura o politică pentru ca acesta să fie eliminat din MFA.

- Citiți mai jos pentru pașii detaliați furnizați de echipa noastră de experți în software WR.

Uneori, trebuie să excludeți unul sau mai mulți utilizatori din MFA în Azure, deoarece, dintr-un motiv oarecare, aceștia nu pot folosi autentificarea cu mai mulți factori.

Experții noștri în software WR au testat câteva metode pentru a exclude utilizatorii din politicile de acces condiționat și le-au prezentat mai jos.

- Cum dezactivez MFA pentru un anumit utilizator în Azure?

- 1. Dezactivați MFA din Azure Active Directory

- 2. Creați un grup de excludere și o politică

- 3. Utilizați instrumentul condițional What If din Azure

- 4. Dezactivați MFA per utilizator în PowerShell

- Cum știu dacă un utilizator este înregistrat pentru MFA?

Cum dezactivez MFA pentru un anumit utilizator în Azure?

1. Dezactivați MFA din Azure Active Directory

- Deschideți portalul Azure și conectați-vă cu acreditările administrative.

- Selectați Azure Active Directory din meniul principal.

- Din noul meniu, selectați Utilizatori.

- Alegeți utilizatorul pe care trebuie să-l excludeți din MFA căutând sau căutând în lista de utilizatori, apoi faceți clic metoda de autentificare din panoul din stânga.

- Acum, glisați caseta Multi-Factor Authentication la Off si confirma decizia.

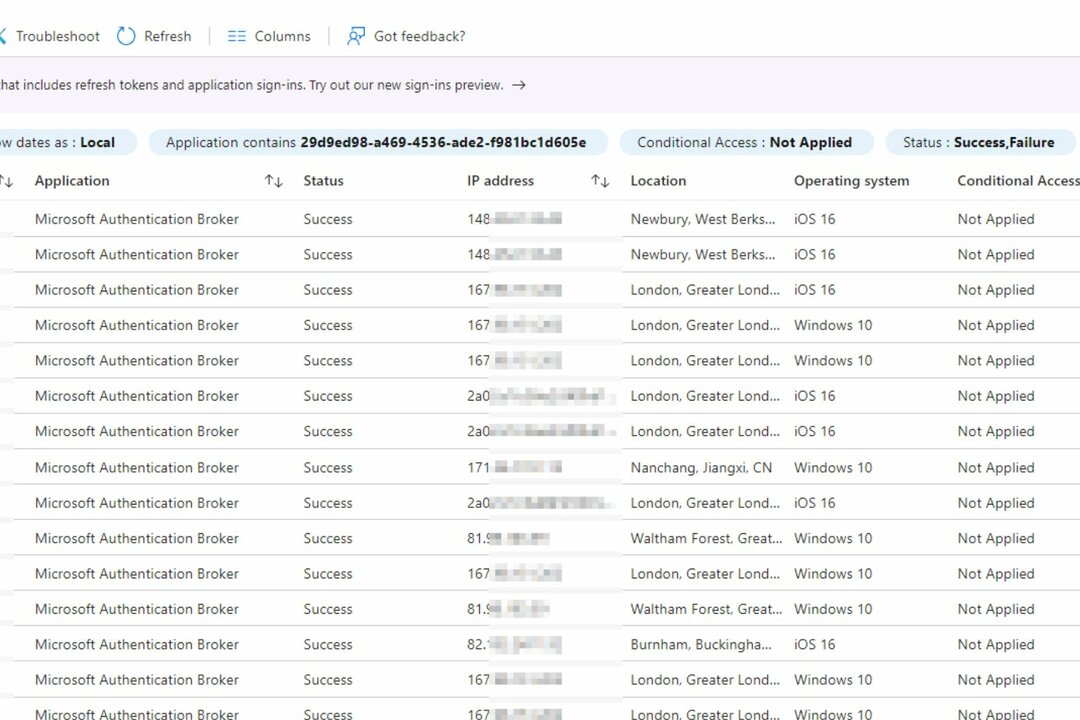

Pentru a confirma că ați eliminat autentificarea cu mai mulți factori pentru acel utilizator, încercați să vă conectați la Azure cu acreditările utilizatorului și verificați dacă există vreo solicitare pentru o conectare MFA.

2. Creați un grup de excludere și o politică

2.1 Creați grupul de excludere în Azure

Cum testăm, revizuim și evaluăm?

Am lucrat în ultimele 6 luni la construirea unui nou sistem de revizuire a modului în care producem conținut. Folosind-o, am refăcut ulterior majoritatea articolelor noastre pentru a oferi experiență practică reală cu privire la ghidurile pe care le-am făcut.

Pentru mai multe detalii puteti citi cum testăm, revizuim și evaluăm la WindowsReport.

- Conectați-vă la Centrul de administrare Microsoft Entra ca administrator.

- Navigați la Identitate > Grupuri > Toate grupurile.

- Selectați Grup nou și selectați Securitate în Tip de grup listă, apoi specificați un nume și o descriere.

- Lăsați sau setați Tipul de membru la atribuit, apoi selectați proprietarul grupului și utilizatorii care ar trebui să facă parte din acest grup de excludere. În cele din urmă, selectați Crea.

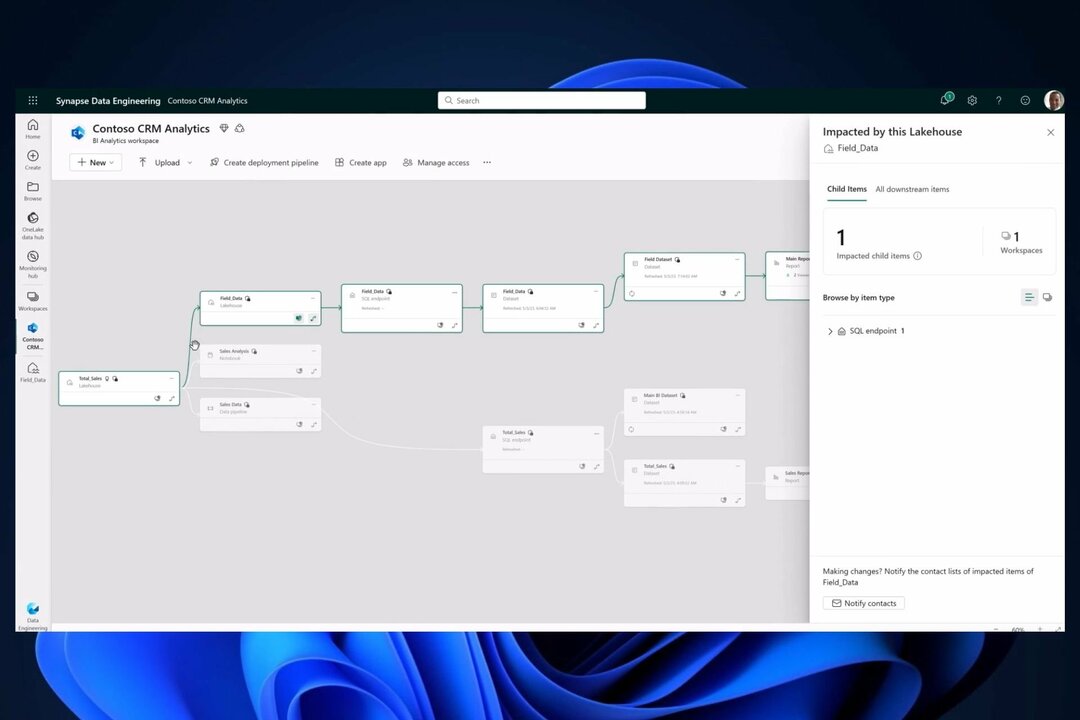

2.2 Creați o politică de excludere MFA pentru grup

- Navigați la Protecţie și selectați Acces condiționat.

- Selectați Creați o nouă politică și completați numele și descrierea poliței.

- Selectați Utilizatori și grupuri sub Sarcini

- Pe Include filă, selectați Toți utilizatorii.

- Mergi la Exclude, Selectați Utilizatori și grupuri, și alegeți grupul de excludere în care l-ați creat soluția 2.1 de mai sus.

- Continuați procesul de configurare a politicii de acces condiționat.

Acum, utilizatorii din grupul pe care l-ați selectat ar fi trebuit să fie excluși de la autentificarea cu mai mulți factori la conectare.

- Conectați-vă la Azure cu drepturi administrative, faceți clic pe Securitate, și selectați Acces condiționat.

- Apoi, faceți clic pe Și dacă.

- Acum, faceți clic pe Utilizator din panoul din stânga, căutați utilizatorul pe care doriți să-l verificați și apăsați pe Selectați butonul din dreapta jos.

- Acum, veți putea vedea la ce politici este supus utilizatorul.

Instrumentul What If vă permite să verificați ce politici sunt aplicate fiecărui utilizator pentru a vedea dacă există probleme sau conflicte. Acest lucru vă va ajuta să vedeți dacă politica multifactorială sau alte politici de securitate sunt aplicate.

4. Dezactivați MFA per utilizator în PowerShell

- Conectați-vă la Azure AD (Entra) PowerShell rulând următoarele comenzi:

Import-Module MSOnline

Connect-MsolService

- Conectați-vă la contul dvs. administrativ Azure AD (denumit acum Entra).

- Tastați sau inserați următoarea comandă și înlocuiți UPN cu numele principal al utilizatorului:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Cum știu dacă un utilizator este înregistrat pentru MFA?

Puteți verifica politica Azure MFA în meniul Securitate, dar folosind instrumentul What If de la Soluția 3 mai sus este mult mai ușor.

Rețineți că pentru a avea acces la utilizatori și la valorile implicite de securitate, veți avea nevoie de un cont administrativ.

Deci, acum știți cum să excludeți un utilizator de la Azure Multi-Factor Authentication (MFA) și să restaurați accesul utilizatorului la metoda clasică de nume de utilizator și parolă.

S-ar putea să fii interesat și să înveți cum să faci aplicați MFA pe Windows 11, sau cum să configurați autentificarea cu mai mulți factori pe RDP.

Dacă aveți alte întrebări sau soluții testate, nu ezitați să folosiți secțiunea de comentarii de mai jos și să ne anunțați despre ele.