Dacă ați ieșit de pe grilă de ceva timp și ați reușit cumva să omiteți tot fuzz-ul despre WannaCry și Petya ransomware, am pregătit o scurtă explicație despre subiect și am înrolat principalele diferențe între Petya (numit uneori GoldenEye) și deja reținut WannaCry software rău intenționat.

În era în care computerele guvernează atât de multe aspecte economice, industriale și sociale, nu este ciudat să ne așteptăm la un cibernetic criminal să apară ca un demn și înfricoșător succesor al deturnărilor și jafurilor bancare care au creat un ravagiu în trecut ori. Datele sunt egale cu banii și banii sunt egali cu banii, pur și simplu. Una dintre acele neocrimi care este destul de prezentă în zilele noastre este ransomware-ul.

Ransomware este una dintre multele infracțiuni cibernetice. Atinge datele critice și sensibile ale victimei și solicită o răscumpărare și, ca pârghie, deține cheia de decriptare. Dacă nu sunteți de acord cu termenii unui hoț cibernetic, datele dvs. sunt fie șterse definitiv, fie publicate, în funcție de cât de secrete sau personale sunt informațiile conținute în fișierele deturnate.

Care este principala diferență între ransomware-ul WannaCry și Petya?

Acum, la fel ca și cu predecesorii săi, și în „afacerea” cu ransomware, avem mici șmecheri, hackerii vrăjitori și experți mari, bine echipați și cunoscuți. Primul grup ia în considerare o persoană (sau un grup de persoane, dacă doriți), iar celălalt grup folosește un software rău intenționat, deoarece țintele lor sunt companiile și victimele de profil. Vorbim despre milioane de dolari în acel joc de pisică și șoarece. Acești oameni nu glumesc, aceasta este o afacere reală.

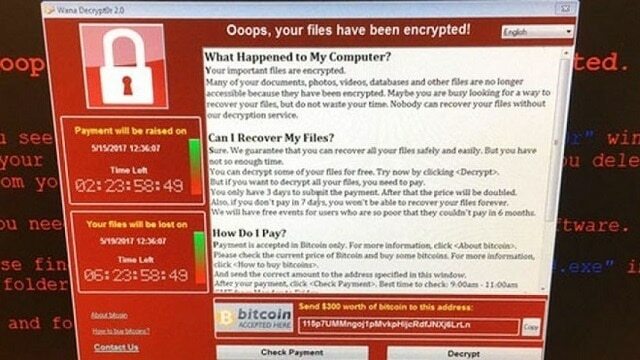

În scurt timp, în urmă cu aproximativ două luni, a apărut un eveniment global de ransomware, cunoscut ulterior sub numele de criza WannaCry. A doborât mai mult de câteva companii din diferite țări din întreaga lume, inclusiv Serviciul Național de Sănătate din Anglia și gigantul telecomunicațiilor din Spania. Cu Healthcare nu a fost vorba doar de bani, au fost implicate vieți umane, ceea ce le face și mai absurde.

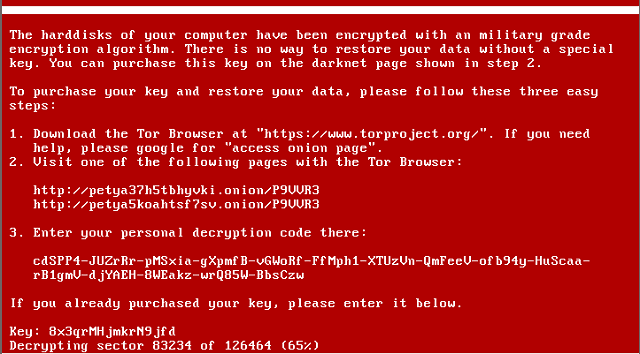

Hackerii au folosit o vulnerabilitate scursă de Windows, numită EternalBlue, care, presupus, a fost folosită de NSA pentru unele acțiuni fantomă din Orientul Mijlociu. Deci, practic, au folosit un fișier batch, actualizarea MS Office sau actualizarea programului terță parte pentru a corupe computerele alimentate cu Windows și a cripta datele HDD cu cheia de decriptare pe măsură ce folosesc. Au cerut 300 de dolari în valoare de bitcoin pentru a recupera datele sensibile de pe computerul fiecărei persoane.

Acum, unul dintre motivele pentru care atacurile au avut un succes atât de inițial este acela că majoritatea companiilor sau persoanelor care au fost antagonizate au funcționat versiuni vechi de Windows, unele chiar și Windows XP (este 2017, băieți!), care nu sunt corecționate cu actualizări de securitate adecvate. Și antivirusul nu vă va ajuta atât de mult (sau poate?) atunci când defecțiunea sistemului este cartea pe care se joacă hackerii.

Din fericire, a existat și un defect în codul WannaCry și a fost eliminat după ce Microsoft a furnizat actualizări o săptămână mai târziu. Mai mult, programul rău intenționat a fost programat să acopere o zonă mare și, în loc să vizeze doar țintele alese, a inundat internetul. Acest lucru le-a făcut greu să urmărească plățile. Petya sau GoldenEye sunt similare, dar aparent mai bine organizate și orchestrate. Are mai puține defecte și scopul autorilor este mai mult o lovitură bine țintită decât o explozie abia controlată.

Până în prezent, Petya a lovit doar în jur de 2.500 de ținte, iar WannaCry a lovit, într-un interval mult mai scurt, sute de mii înainte de a fi lăsat în jos. O altă diferență este legată de plata validării. Oamenii răi din spatele atacurilor WannaCry nu erau suficient de competenți pentru a dezvolta o modalitate fiabilă de a confirma plățile victimelor lor. În felul acesta au ratat o mulțime de oportunități de a profita. Petya folosește pentru validare un mic furnizor de e-mail numit Posteo. Odată ce primesc e-mailul cu dovada plății, trimit cheia de decriptare și aceasta încheie procedura.

Cu toate acestea, principala diferență constă în software-ul în sine. Atacă în multe moduri diferite, astfel încât experții în materie consideră că este mult mai greu să o oprești. Actualizările și patch-urile de securitate nu vor ajuta, se presupune. Cel puțin nu pe cont propriu. Programele malware cauzate de Petya încep cu sistemul, sunt disponibile în diferite versiuni și nu există încă o soluție simplă care să rezolve problema.

Mai mult, multe companii sunt înșelate în a crede că patch-urile sau măsurile de securitate suplimentare nu sunt esențial, așa că șansa este că Petya va crește chiar pe măsură ce trece timpul până când va ajunge în întreaga lume niveluri de amenințare. Acesta este doar începutul unei crize globale ransomware și un test de vigilență pentru jucătorii importanți. Este un prim exemplu că măsurile de securitate sunt obligatorii și că ne putem aștepta la o mulțime de alți infractori cibernetici care urmează acest traseu.

Care este părerea ta despre acest subiect? Nu uitați să ne spuneți în secțiunea de comentarii de mai jos.

Povești conexe pe care trebuie să le verificați:

- Iată de ce Microsoft dezactivează terțe părțiantivirusîn Windows 10

- Cele mai bune 10 programe antivirus pentru navigare

- Iată de ce Microsoft dezactivează antivirusul terților în Windows 10 Creators Update