Actorii rău intenționați nu au încetat să caute să exploateze vulnerabilitatea CVE-2020-0688 pe serverele Microsoft Exchange orientate către internet, a avertizat recent Agenția Națională de Securitate (NSA).

Această amenințare specială ar fi probabil nimic despre care să scriem acasă dacă toate organizațiile cu servere vulnerabile ar fi fost corecționate așa cum recomandase Microsoft.

Potrivit unui Tweet de la NSA, un hacker are nevoie doar de acreditări de e-mail valide pentru a executa codul pe un server neperfectat, de la distanță.

O execuție de cod la distanță #vulnerabilitate (CVE-2020-0688) există în Microsoft Exchange Server. Dacă este necorespunzător, un atacator cu acreditări de e-mail poate executa comenzi pe serverul dvs.

Îndrumări de atenuare disponibile la: https://t.co/MMlBo8BsB0

- NSA / CSS (@NSAGov) 7 martie 2020

Actorii APT încalcă în mod activ serverele neperfectate

Știri a unei scanări pe scară largă pentru serverele MS Exchange neperfectate a apărut pe 25 februarie 2020. În acel moment, nu exista un singur raport despre o încălcare a serverului de succes.

Dar o organizație de securitate cibernetică, Zero Day Initiative, a publicat deja un videoclip cu dovadă de concept, demonstrând cum se execută un atac CVE-2020-0688 la distanță.

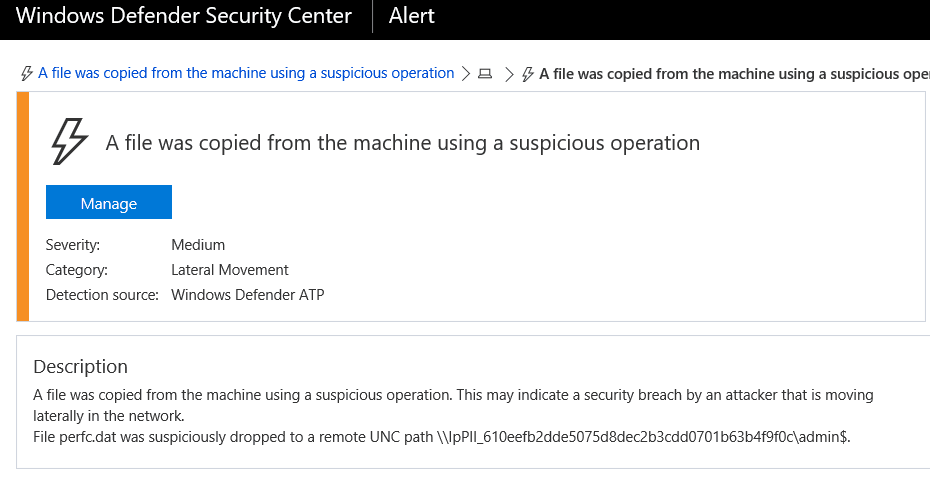

Acum se pare că căutarea unor servere expuse orientate spre internet a adus roade agoniei mai multor organizații prinse pe neașteptate. Potrivit mai multor rapoarte, inclusiv un Tweet de către o firmă de securitate cibernetică, există o exploatare activă a serverelor Microsoft Exchange.

Exploatarea activă a serverelor Microsoft Exchange de către actorii APT prin vulnerabilitatea ECP CVE-2020-0688. Aflați mai multe despre atacuri și despre cum să vă protejați organizația aici: https://t.co/fwoKvHOLaV#dfir#threatintel#infosecpic.twitter.com/2pqe07rrkg

- Volexity (@Volexity) 6 martie 2020

Ceea ce este și mai alarmant este implicarea actorilor Advanced Persistent Threat (APT) în întreaga schemă.

De obicei, grupurile APT sunt state sau entități sponsorizate de stat. Se știe că au tehnologia și mușchiul financiar pentru a ataca pe ascuns unele dintre cele mai puternic păzite rețele sau resurse IT corporative.

Microsoft a evaluat severitatea vulnerabilității CVE-2020-0688 ca fiind importantă în urmă cu aproape o lună. Cu toate acestea, lacuna RCE trebuie să merite încă o analiză serioasă astăzi, având în vedere că NSA amintește lumea tehnologiei despre aceasta.

Servere MS Exchange afectate

Asigurați-vă că remediați cât mai repede posibil pentru a preveni un potențial dezastru dacă rulați în continuare un server MS Exchange orientat spre internet fără corecție. Sunt actualizări de securitate pentru versiunile de server afectate 2010, 2013, 2016 și 2019.

La lansarea actualizărilor, Microsoft a spus că vulnerabilitatea în cauză a compromis capacitatea serverului de a genera chei de validare în mod corespunzător în timpul instalării. Un atacator ar putea exploata această lacună și ar putea executa codul rău intenționat într-un sistem expus, de la distanță.

Cunoașterea cheii de validare permite unui utilizator autentificat cu o cutie poștală să treacă obiecte arbitrare pentru a fi deserializate de aplicația web, care rulează ca SISTEM.

Majoritatea cercetătorilor în materie de securitate cibernetică consideră că încălcarea unui sistem IT în acest mod poate pregăti calea atacurilor de refuz de serviciu (DDoS). Totuși, Microsoft nu a recunoscut că a primit rapoarte despre o astfel de încălcare.

Pentru moment, se pare că instalarea patch-ului este singurul remediu disponibil pentru vulnerabilitatea serverului CVE-2020-0688.