Microsoft a emis recent un aviz de securitate (ADV180028) avertisment pentru utilizatorii de unități SSD (SSD) autocriptate folosind Bitlocker sisteme de criptare.

Această recomandare de securitate a venit după ce doi cercetători din domeniul securității din Țările de Jos, Carlo Meijer și Bernard van Gastel, au publicat un proiect de lucrare care descrie vulnerabilitățile pe care le-au descoperit. Iată abstractul rezumând problema:

Am analizat criptarea hardware pe disc complet a mai multor SSD-uri prin inginerie inversă a firmware-ului lor. În teorie, garanțiile de securitate oferite de criptarea hardware sunt similare sau mai bune decât implementările software. În realitate, am constatat că multe implementări hardware prezintă puncte slabe de securitate critice, pentru multe modele care permit recuperarea completă a datelor fără cunoștința vreunui secret.

Dacă ați văzut lucrarea, puteți citi despre toate vulnerabilitățile diferite. Mă voi concentra asupra celor două principale.

Securitate criptare hardware SSD

Microsoft știa că există o problemă cu SSD-urile. Deci, în cazul SSD-urilor autocriptate, Bitlocker ar permite criptare folosit de SSD-uri pentru a prelua. Din păcate, pentru Microsoft, acest lucru nu a rezolvat problema. Mai multe de la Meijer și van Gastel:

BitLocker, software-ul de criptare încorporat în Microsoft Windows, se va baza exclusiv pe criptarea hardware a discului complet, dacă SSD-ul face publicitate acceptat pentru acesta. Astfel, pentru aceste unități, datele protejate de BitLocker sunt, de asemenea, compromise.

Vulnerabilitatea înseamnă că orice atacator care poate citi manualul utilizatorului SED poate accesa fișierul parola principala. Obținând acces la parola principală, atacatorii pot ocoli parola generată de utilizator și pot accesa datele.

- LEGATE DE: Cel mai bun software de partajare a fișierelor criptat pentru Windows 10

Remediați vulnerabilitățile parolei principale

În realitate, această vulnerabilitate pare a fi destul de ușor de remediat. În primul rând, utilizatorul își poate seta propria parolă master, înlocuind-o pe cea generată de furnizorul SED. Această parolă generată de utilizator nu ar fi atunci accesibilă unui atacator.

Cealaltă opțiune pare să fie setarea capabilității parolei principale la „maximă”, dezactivând astfel parola principală cu totul.

Desigur, recomandarea de securitate vine de la presupunerea că utilizatorul mediu crede că un SED ar fi în siguranță împotriva atacatorilor, deci de ce ar face cineva oricare dintre aceste lucruri.

Parole utilizator și chei de criptare disc

O altă vulnerabilitate este că nu există o legătură criptografică între parola de utilizator și cheia de criptare a discului (DEK) folosită pentru a cripta parola.

Cu alte cuvinte, cineva ar putea privi în interiorul cipului SED pentru a găsi valorile DEK și apoi să le folosească pentru a fura datele locale. În acest caz, atacatorul nu ar avea nevoie de parola utilizatorului pentru a obține acces la date.

Există și alte vulnerabilități, dar urmând exemplul tuturor celorlalți, vă voi oferi doar linkul către proiect de hârtie, și puteți citi despre toate acolo.

- LEGATE DE: 6 dintre cele mai mari discuri SSD de cumpărat în 2018

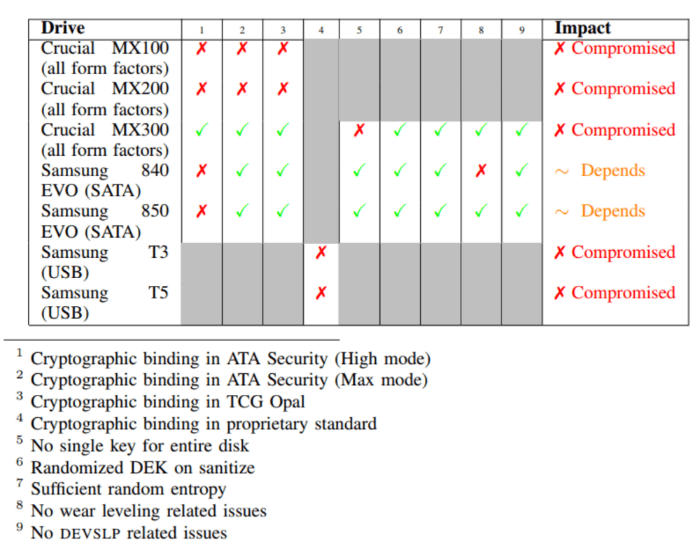

Nu toate SSD-urile pot fi afectate

Cu toate acestea, aș dori să subliniez două lucruri. În primul rând, Meijer și van Gastel au testat doar o fracțiune din toate SSD-urile. Cercetați SSD-ul dvs. și vedeți dacă poate avea o problemă. Iată SSD-urile testate de cei doi cercetători:

Atacatorii au nevoie de acces local

Rețineți, de asemenea, că acest lucru are nevoie de acces local la SSD, deoarece atacatorii trebuie să acceseze și să manipuleze firmware-ul. Aceasta înseamnă că SSD-ul și datele pe care le deține sunt, teoretic, sigure.

Acestea fiind spuse, nu vreau să spun că această situație ar trebui tratată cu ușurință. Voi lăsa ultimul cuvânt lui Meijer și van Gastel,

Acest [raport] contestă opinia conform căreia criptarea hardware este preferabilă în locul criptării software. Concluzionăm că nu trebuie să ne bazăm doar pe criptarea hardware oferită de SSD-uri.

Cuvinte înțelepte într-adevăr.

Ați descoperit un SSD nelistat care are aceeași problemă de securitate? Spuneți-ne în comentariile de mai jos.

POSTURI LEGATE DE VERIFICAT:

- 5 antivirus cu cea mai mare rată de detectare pentru a detecta malware-ul ascuns

- Criptarea end-to-end este acum disponibilă pentru utilizatorii Outlook.com

- Cel mai bun 5+ software de securitate pentru crypto-trading pentru a vă securiza portofelul

![Parola nu a reușit să deblocheze volumul C [TEHNICIAN FIX]](/f/24dcfc8b078d2177b477ef5500928319.jpg?width=300&height=460)