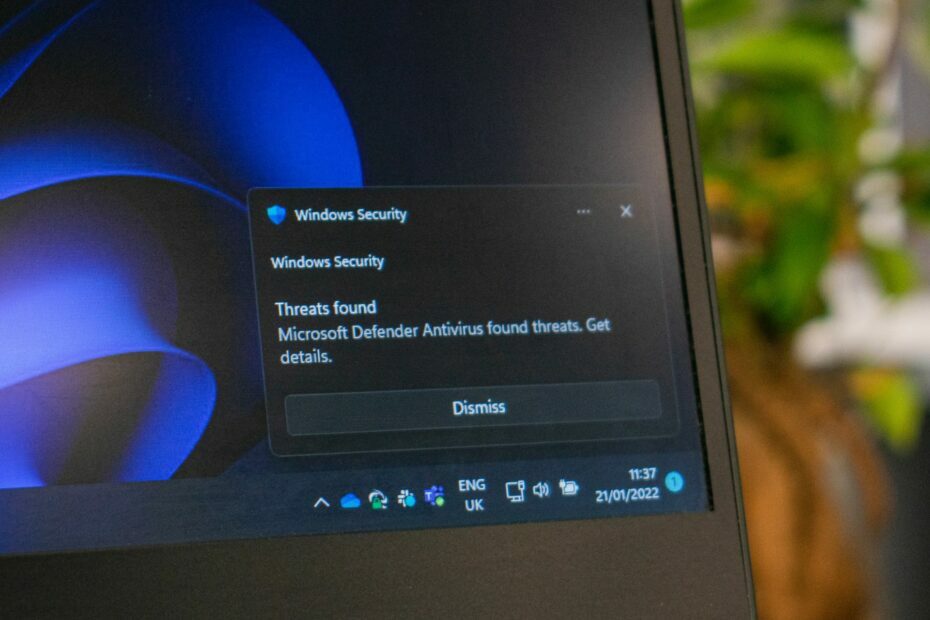

Actualizările Patch Tuesday sunt aici și se concentrează pe securitate.

- 73 de CVE sunt abordate în actualizare, variind de la moderat la critic.

- Sunt abordate și vulnerabilitățile Chrome și GitHub.

- Acum puteți descărca și instala versiunea KB5027231 pe Windows 11.

Este din nou acel moment al lunii. Ai ghicit. Patch Tuesday a sosit cu câteva actualizări importante de securitate pentru Windows 11.

Potrivit gigantului tehnologic din Redmond, KB5027231 abordează în mod special problemele de securitate pe Windows 11, inclusiv îmbunătățirea KB5026446caracteristicile lui privind securitatea.

Merită remarcat faptul că această actualizare se concentrează pe nu mai puțin de 73 de CVE, care sunt fie critice până la moderate și oferă, de asemenea, suport pentru 22 de CVE non-Microsoft, în special pentru Chrome și GitHub.

Din fericire, niciunul dintre ele nu este exploatat în mod activ în acest moment, așa că vă puteți trage sufletul dacă nu v-ați actualizat Windows 11.

KB5027231: Iată lista completă a CVE-urilor abordate de Microsoft în Patch Tuesday

Unele dintre cele mai importante CVE abordate în această actualizare de securitate se concentrează pe CVE critice care atacă Net Framework-ul Visual Studio, precum și serverele Microsoft SharePoint.

Există un anumit CVE care este foarte predispus la atacuri, CVE-2023-32013, și se referă la Windows Hyper-V Denial of Service, așa că este posibil să doriți să vă actualizați sistemul dacă este în țintă.

Iată lista completă a CVE-urilor adresate de Microsoft în Patch Tuesday.

| Etichetă | CVE | Scorul de bază | CVSS Vector | Exploatabilitatea | Întrebări frecvente? | Soluții alternative? | Atenuări? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Microsoft Exchange Server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| .Cadru net | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET Core | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Client NuGet | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Edge (pe bază de crom) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Politica de grup Windows | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Client desktop la distanță | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows DHCP Server | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | da |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | da |

| Windows GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| Driver de dispozitiv Windows TPM | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| Driver de filtru Windows Cloud Files Mini | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| Client desktop la distanță | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | da |

| Metode de autentificare Windows | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Biblioteca de codecuri Microsoft Windows | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Serviciul de geolocalizare Windows | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Filtrarea Windows | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows Remote Procedure Call Runtime | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Biblioteca de codecuri Microsoft Windows | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| Furnizor Microsoft WDAC OLE DB pentru SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Driver ODBC pentru Windows | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Sistem de fișiere rezistent Windows (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows Collaborative Translation Framework | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Driver de filtru de magistrală Windows | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Serviciul Windows Container Manager | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | da |

| Windows PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | da |

| Windows Installer | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Drivere de imprimantă Microsoft | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows Salut | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Kernel Windows | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Rol: Server DNS | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Windows SMB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | da |

| Serviciul Windows Server | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | da |

| Microsoft Power Apps | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office Excel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Microsoft Exchange Server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea este mai probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office Excel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| .NET și Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office Excel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Studio vizual | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | Nu | Nu | Nu |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Edge (pe bază de crom) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Codul Visual Studio | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Edge (pe bază de crom) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Exploatarea mai puțin probabilă | da | Nu | Nu |

Pe de altă parte, actualizările adaugă și suport pentru Audio Bluetooth Low Energy. Dacă vă amintiți, această caracteristică specială vă va permite să utilizați căștile Bluetooth fără fir pentru mult mai mult timp, oferind aceeași calitate audio.

Tehnologia nu consumă multă baterie a dispozitivelor dvs., permițând un mod durabil de a vă bucura de muzică, podcasturi și orice ascultați.

Iată lista celorlalte îmbunătățiri care vin în Windows 11 cu această nouă actualizare.

Îmbunătățiri

- Această actualizare abordează o problemă cunoscută care afectează aplicațiile pe 32 de biți care sunt adresă mare conștient și folosiți API-ul CopyFile. Este posibil să aveți probleme când salvați, copiați sau atașați fișiere. Dacă utilizați un software de securitate comercial sau de întreprindere care utilizează atribute extinse ale fișierelor, probabil că această problemă vă va afecta. Pentru aplicațiile Microsoft Office, această problemă afectează numai versiunile pe 32 de biți. Este posibil să primiți eroarea „Documentul nu a fost salvat”.

- Această actualizare abordează o problemă de compatibilitate. Problema apare din cauza utilizării neacceptate a registrului.

- Această actualizare abordează o problemă care afectează Kernel-ul Windows. Această problemă este legată de CVE-2023-32019. Pentru a afla mai multe, vezi KB5028407.

Ce părere aveți despre aceste actualizări pentru Patch Tuesday? Asigurați-vă că ne anunțați în secțiunea de comentarii de mai jos.