Consultați câteva dintre cele mai bune practici pentru a vă proteja Active Directory

- Atacurile ransomware asupra Active Directory al unei organizații vor oferi o cale gratuită tuturor resurselor companiei.

- Administratorii ar trebui să aibă un plan adecvat de detectare și prevenire a ransomware-ului pentru a face față unor astfel de situații.

- Aici, am arătat câteva dintre cele mai bune modalități pe care le puteți urma pentru a vă proteja Active Directory de atacurile ransomware.

- Securitate pentru acces la distanță și local cu 2FA

- Rapoarte despre activitățile de autoservire a parolelor ale utilizatorilor

- Alerte de resetare instantanee a parolei pentru utilizatori

- Acces la portalul de resetare a parolei/deblocare a contului de pe dispozitivele mobile ale utilizatorilor

Obțineți acum cel mai bun instrument de gestionare a parolelor pentru afacerea dvs.

Atacurile ransomware cresc pe zi ce trece, pe măsură ce lumea s-a mutat pe internet. Acest lucru pune organizațiile sub o mare stres, deoarece tot ceea ce este important pentru ele este disponibil într-o rețea, care poate fi accesată cu ușurință în cazul în care măsurile necesare nu sunt în vigoare.

În acest ghid, vă vom arăta cum protejați Active Directory din atacurile ransomware. Acest ghid vă va ajuta să aplicați măsuri și să vă protejați AD de la creșterea atacurilor ransomware. Protejarea Active Directory este importantă, deoarece un intrus poate prelua drepturile de proprietate asupra rețelei și poate pune mâna pe tot ceea ce este important.

De ce atacurile ransomware cresc pe Active Directory?

Pentru a spune în termeni simpli, accesarea Active Directory oricui este poarta de acces la tot ce se află în rețea. Acestea includ fișiere, aplicații și servicii importante.

De asemenea, poate permite unui utilizator să gestioneze rețeaua, să gestioneze grupuri, să autentifice permisiuni, să permită sau să refuze permisiuni și să securizeze utilizatorii din rețeaua de domeniu.

Criminalii cibernetici înțeleg importanța Active Directory din câteva dintre motivele menționate mai sus, atacând astfel Active Directory.

Active Directory este criptat de ransomware?

Nu. Ransomware-ul nu criptează Active Directory. Cu toate acestea, îl folosește ca gateway pentru a cripta gazdele conectate și sistemele conectate la domenii. Vă puteți imagina pierderea dacă se întâmplă un atac ransomware unei organizații.

Scopul lor principal este să obțină acces de administrator la tot ce este pe un controler de domeniu. Ei vor deține rețeaua și vor accesa toate aplicațiile și serviciile de pe ea. Dacă nu sunt utilizate măsurile de precauție sau instrumentele necesare, atunci recuperarea după un atac ransomware devine destul de dificilă.

Cum pot proteja Active Directory de ransomware?

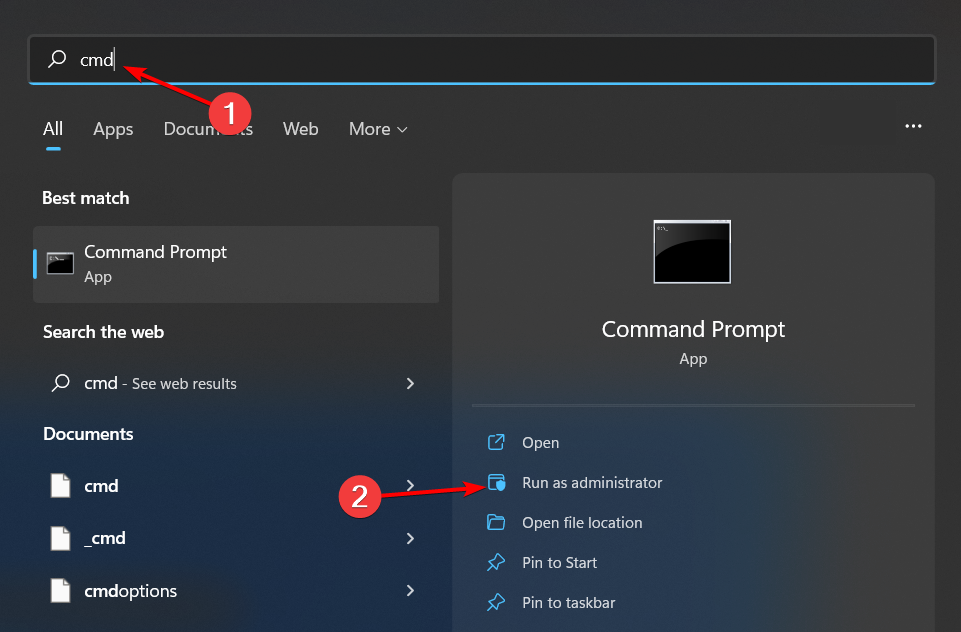

- descarca si instaleaza ManageEngine ADSelfService Plus.

- Lansa unealta.

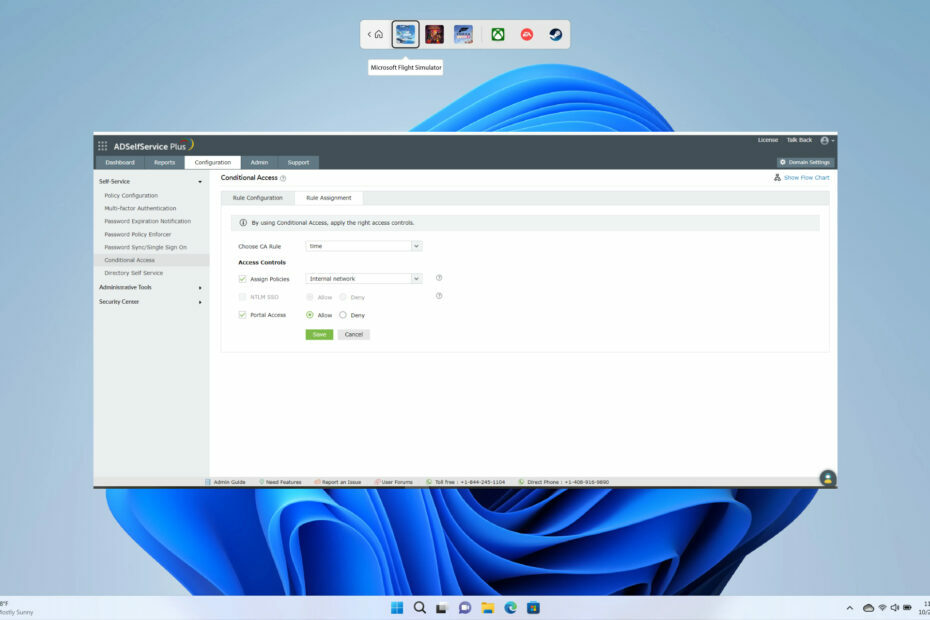

- Faceți clic pe Configurare filă în partea de sus.

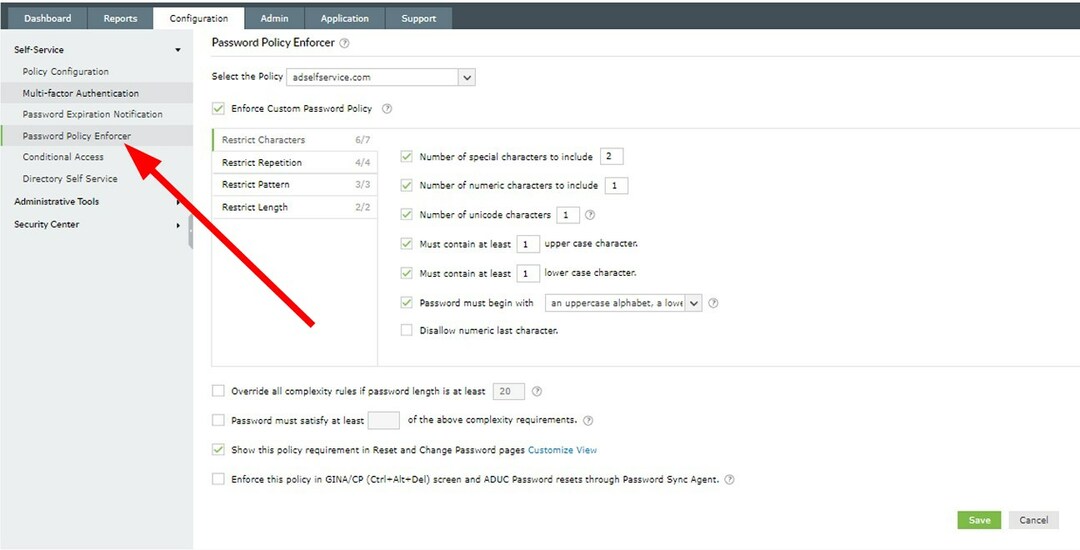

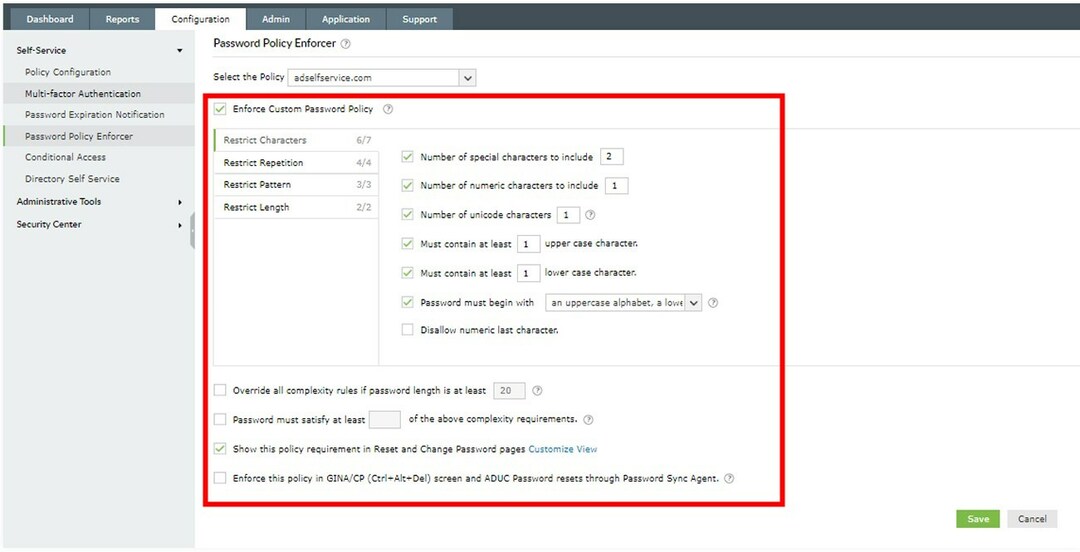

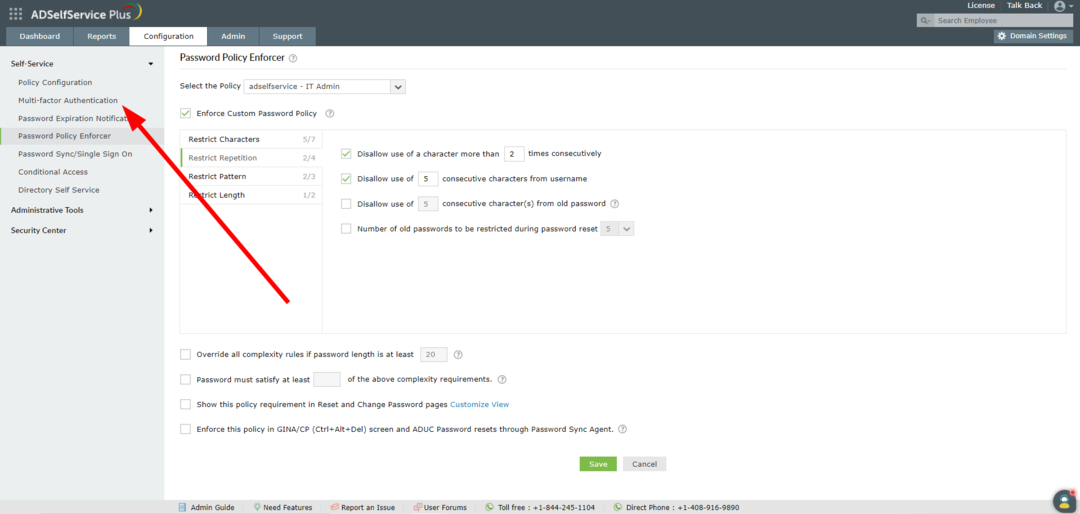

- Selectați Password Policy Enforcer din panoul din stânga.

- Alegeți cel mai bun și a politică complexă a parolelor pentru Active Directory.

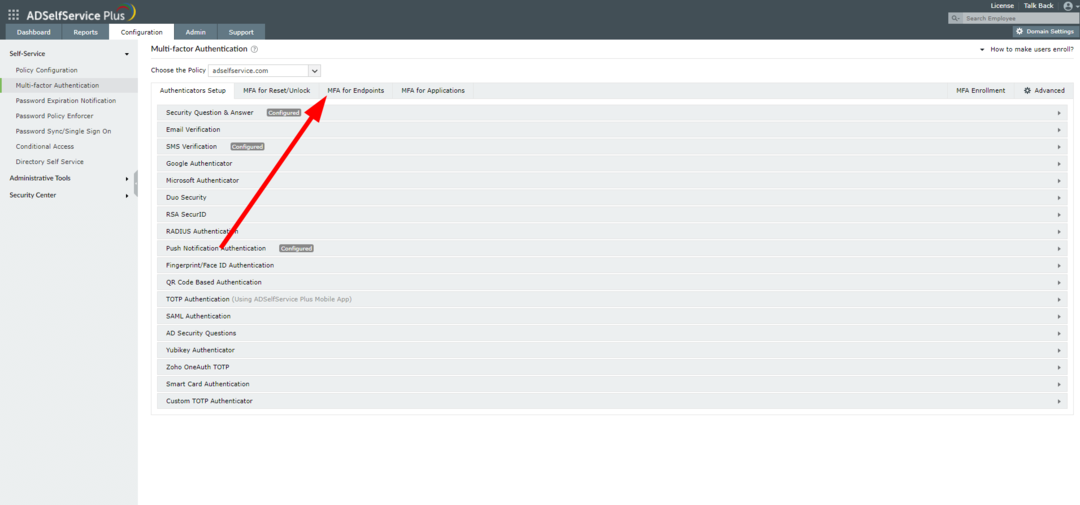

- Faceți clic pe Autentificare cu mai mulți factori opțiunea din panoul din stânga.

- Aici vă puteți configura autentificare multifactor sau MFA pentru AD utilizând un instrument terță parte, cum ar fi Google Authenticator sau Microsoft Authenticator și aplicați alte politici.

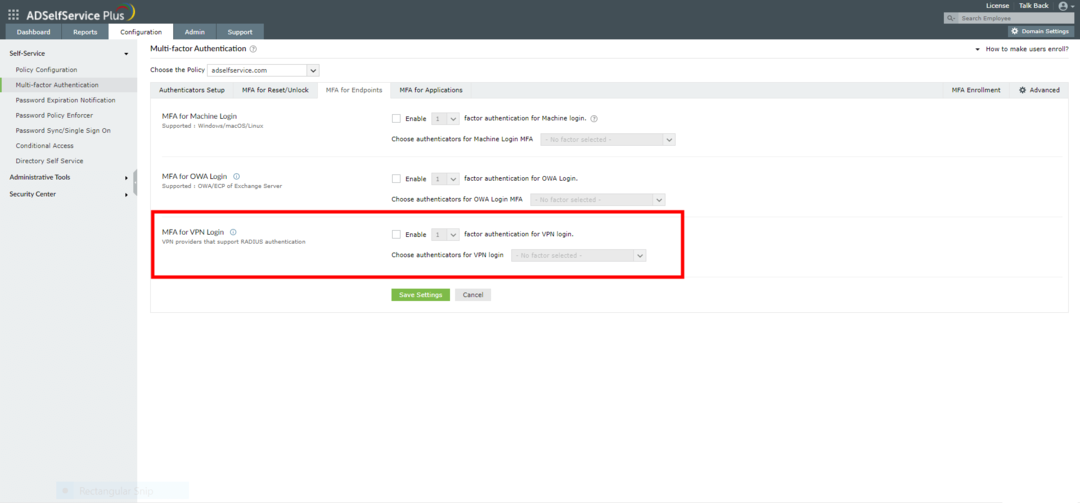

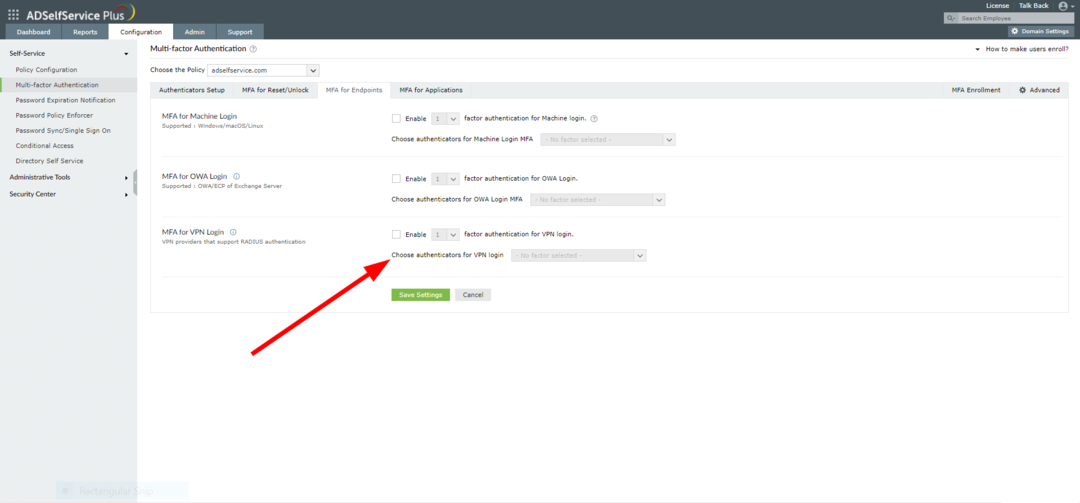

- Faceți clic pe Puncte finale MFA fila.

- Pentru MFA pentru autentificare VPN, Selectați Permite.

- De la Alegeți autentificarea pentru autentificare VPN meniu derulant, selectați varianta potrivita.

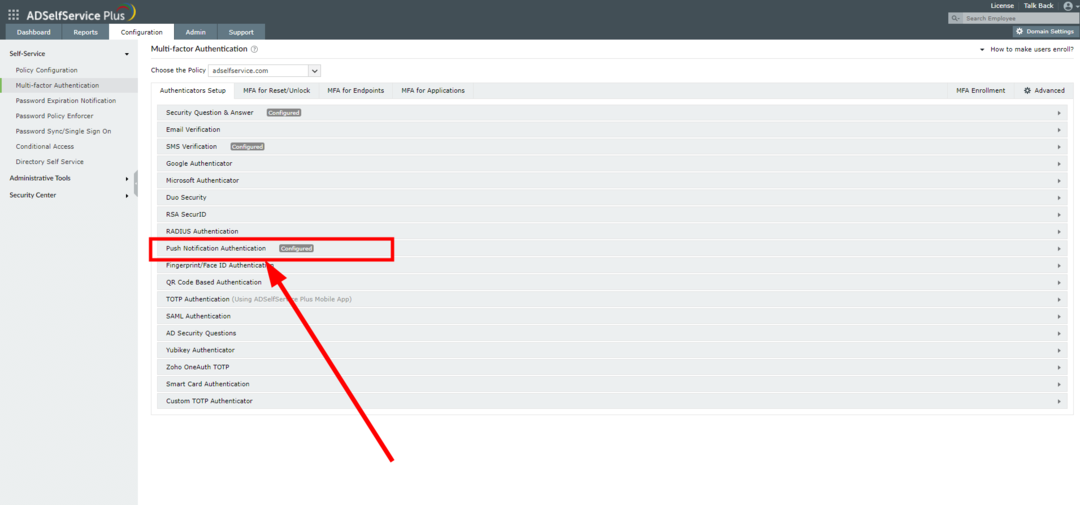

- Du-te la Configurare autentificatoare fila.

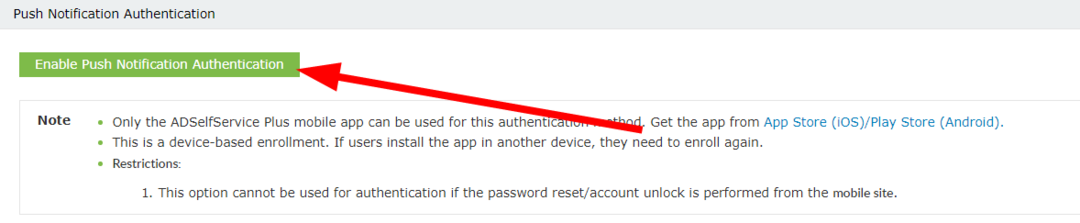

- Click pe Autentificare prin notificări push.

- Click pe Activați autentificarea notificărilor push buton.

Acestea sunt unele dintre cele mai bune măsuri pe care le puteți lua pentru a proteja Active Directory de atacurile ransomware. Dar există un instrument specializat numit ManageEngine ADSelf Service Plus care vă poate ajuta cu toate cele de mai sus și mai mult pentru a ajuta la consolidarea securității AD.

Vă oferă autentificare cu mai mulți factori pentru diferite sisteme de operare, aplicații cloud și VPN-uri, oferă condiții condiționate acces, resetarea parolei cu autoservire, notificări de expirare a parolei, aplicarea politicii de parole și multe altele Mai mult.

ManageEngine AdSelfService Plus

Un instrument de gestionare a parolelor bine ambalat și cu autoservire.

2. Aplicați politici puternice de parole personalizate

Ar trebui să vă asigurați că există politici puternice privind parolele. Aceasta include setarea de parole lungi și complexe, nu permiterea cuvintelor din dicționar ca parole și evitarea parolelor deja compromise.

Parolele ar trebui să conțină o combinație de caractere, text și numere. De asemenea, ar trebui să aplicați politici de parole, cum ar fi utilizarea a cel puțin unei litere mari etc.

3. Utilizați autentificarea cu mai mulți factori

Sfat de expert:

SPONSORIZAT

Unele probleme ale PC-ului sunt greu de rezolvat, mai ales când vine vorba de depozite corupte sau de fișiere Windows lipsă. Dacă întâmpinați probleme la remedierea unei erori, este posibil ca sistemul dumneavoastră să fie parțial defect.

Vă recomandăm să instalați Restoro, un instrument care vă va scana mașina și va identifica care este defecțiunea.

Click aici pentru a descărca și a începe repararea.

În epoca actuală, autentificarea cu doi factori (2FA) sau autentificarea cu mai mulți factori este o necesitate. Acesta adaugă un nivel suplimentar de securitate procesului de accesare Active Directory.

Puteți utiliza un instrument de conectare unică care vă oferă o modalitate mai bună de a oferi acces utilizatorilor din rețeaua dvs., fără să vă faceți griji cu privire la setarea mai multor parole. De asemenea, vă poate permite să setați autentificarea cu mai mulți factori și să aplicați alte măsuri de securitate.

Dacă sunteți confuz în legătură cu ce instrument de conectare unică să utilizați, nu vă faceți griji. Deoarece avem un ghid dedicat care vă oferă a lista cu 5 dintre cele mai bune instrumente SSO puteți folosi pentru organizația dvs.

- 6 moduri de a remedia eroarea de actualizare Office 30015-26

- Faceți fundalul imaginii transparent în PowerPoint [2 moduri]

- Eroare 0x0000142: Cum să o remediați în 5 pași simpli

- Cum să încercați funcția Workspace pe Microsoft Edge

4. Oferiți acces numai prin VPN cu MFA

Una dintre cele mai bune modalități de a proteja Active Directory de atacurile ransomware este direcționarea accesului AD prin VPN. Și, de asemenea, setați VPN cu MFA (Multi-Factor Authentication).

5. Reduceți numărul de conturi privilegiate

Conturile privilegiate sunt cele care au acces la cel mai mare număr de servicii și aplicații din rețea. Atacurile ransomware au succes și sunt mai răspândite atunci când astfel de conturi privilegiate sunt compromise.

Pentru a evita această problemă, administratorii de rețea ar trebui să auditeze în mod regulat conturile de utilizator și să reducă numărul de conturi privilegiate din Active Directory.

6. Ecranează fiecare cont din Active Directory

Pentru a menține cea mai bună sănătate a Active Directory, ar trebui să vă asigurați că toate activitățile contului, permisiunile și privilegiile sunt monitorizate în mod regulat. Ar trebui să ștergeți conturile de administrator care nu mai sunt necesare.

7. Creați alerte sau notificări pentru atacurile ransomware

Setați alerte sau notificări în cazul în care rețeaua detectează acces neautorizat sau atacuri ransomware. Administratorii pot seta să fie alertați prin e-mail, astfel încât să poată detecta și neutraliza atacul chiar de la începutul acestuia.

Asta este de la noi în acest ghid. Avem un ghid care vă va ghida cum puteți verifica Permisiuni NTFS prin 2 metode.

De asemenea, puteți consulta ghidul nostru despre cum să găsiți sursa blocării conturilor Active Directory. Avem și un ghid despre ce este și cum puteți seta o politică privind parola de domeniu.

Simțiți-vă liber să ne spuneți părerea dvs. cu privire la ce alte măsuri ar trebui luate pentru a proteja Active Directory de ransomware.

Mai aveți probleme? Remediați-le cu acest instrument:

SPONSORIZAT

Dacă sfaturile de mai sus nu v-au rezolvat problema, este posibil ca computerul să întâmpine probleme mai profunde cu Windows. Iti recomandam descărcarea acestui instrument de reparare a PC-ului (evaluat excelent pe TrustPilot.com) pentru a le adresa cu ușurință. După instalare, faceți clic pe butonul Incepe scanarea butonul și apoi apăsați pe Repara tot.

![ID eveniment 4660: Un obiect a fost șters [Remediere]](/f/2d08fe581c948b3716f1f24642958925.png?width=300&height=460)