O echipă de cercetători în domeniul securității de la Glass Wall Solutions a lansat recent un nou raport de analiză a amenințărilor. Raportul evidențiază faptul că aproximativ 85% din malware-ul CVE provine din surse cunoscute în timpul T1 2019.

Windows 10 are un istoric prost în ceea ce privește erorile. Anumite vulnerabilități fac parte din fiecare nouă actualizare.

Cu toate acestea, este surprinzător să aflăm că hackerii profită acum de vulnerabilitățile care au fost remediate de Microsoft.

Hackerii distribuie malware vechi în ambalaje noi

Această situație ridică unele preocupări importante de securitate. Atacatorii folosesc acum malware vechi pentru a lansa atacuri noi asupra sistemelor dvs.

Atacatorii sunt conștienți de faptul că multe întreprinderi și organizații mari folosesc în continuare platforme învechite, cum ar fi Windows 8, 7 și Windows XP.

Aceste organizații au propriile motive pentru a utiliza aceste sisteme vechi în mediul operațional. Cercetătorii au subliniat că aproximativ 37% din sisteme sunt încă folosind sistemul de operare Windows 7.

În plus, numărul utilizatorilor de Windows 8, 8.1 și Windows XP este de 2,1%, 7% și respectiv 2,3%.

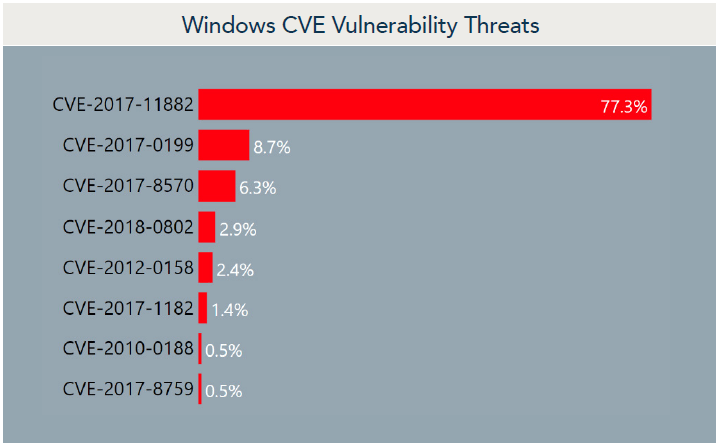

Această situație face din PC-urile respective o țintă ușoară. Tendințele vulnerabilității Windows CVE arată că CVE-2017-11882 este foarte popular în rândul criminalilor cibernetici.

CVE-2017-11882 este practic o vulnerabilitate în componenta Editor de ecuații a software-ului Microsoft Office.

Oricine poate profita de această vulnerabilitate pentru a obține privilegiile unui utilizator local pentru a rula programe malware.

Mai mult, atacatorii foloseau documentele Office pentru a viza sistemele Windows. Tendințele tipului de fișier arată că atacatorii au folosit 65% fișiere Word, 25% fișiere Excel și 1% fișiere PDF pentru a răspândi programe malware.

Prin urmare, aceste cifre indică în mod clar faptul că furnizorii de securitate nu au reușit să protejeze computerele utilizatorilor împotriva amenințărilor cunoscute.

Putem vedea clar că atacatorii sunt acum cu un pas înaintea jocului. Ei doar distribuie malware vechi în ambalaje noi.

Atacatorii sunt suficient de inteligenți pentru a-și schimba tactica și tehnicile.

Actorii rău intenționați au vizat Microsoft în 2017, iar istoria se repetă acum. Vă amintiți episodul WannaCry?

Microsoft chiar trebuie să preia controlul situației înainte de a fi prea târziu.

ARTICOLE LEGATE PE CARE TREBUIE SĂ LE VERIFICAȚI:

- 1M PC-uri Windows încă vulnerabile la atacurile malware BlueKeep

- Microsoft Azure găzduiește neintenționat site-uri malware

- Cele mai bune 5 hărți de urmărire malware pentru a vedea atacurile de securitate în timp real