- Atacatorii pot ocoli MFA pe Microsoft Office 365 furând coduri de autorizare sau jetoane de acces.

- Echipa Microsoft Threat Intelligence a urmărit o campanie de programe malware care afectează organizațiile din Australia și Asia de Sud-Est.

- Hackerii creează noi metode de atacuri de tip phishing prin înregistrarea dispozitivelor Windows cu Azure Active Directory prin utilizarea acreditărilor Office 365 furate.

Hackerii încearcă o nouă metodă de lărgirea sferei de aplicare a campaniilor lor de phishing prin utilizarea acreditărilor Office 365 furate pentru a înregistra dispozitivele Windows cu Azure Active Directory.

Dacă atacatorii pot accesa o organizație, ei vor lansa un al doilea val al campaniei, care constă în trimiterea mai multor e-mailuri de phishing către ținte din afara organizației, precum și din interior.

Zonele țintă

Echipa Microsoft 365 Threat Intelligence a urmărit o campanie de programe malware care vizează organizații din Australia și Asia de Sud-Est.

Pentru a obține informațiile țintelor lor, atacatorii au trimis e-mailuri de phishing care păreau să provină de la DocuSign. Când utilizatorii au făcut clic pe

Document de revizuire butonul, au fost duși la o pagină de conectare falsă pentru Office 365, deja pre-completată cu numele lor de utilizator„Acreditările furate ale victimei au fost folosite imediat pentru a stabili o conexiune cu Exchange Online PowerShell, cel mai probabil folosind un script automat ca parte a unui kit de phishing. Folosind conexiunea Remote PowerShell, atacatorul a implementat o regulă de inbox prin cmdlet-ul New-InboxRule care au șters anumite mesaje pe baza cuvintelor cheie din subiectul sau corpul mesajului de e-mail”, a spus echipa de informații evidențiat.

Filtrul șterge automat mesajele care conțin anumite cuvinte legate de spam, phishing, junk, hacking și securitate prin parolă, astfel încât utilizatorul legitim al contului nu va primi rapoarte de nelivrare și e-mailuri de notificare IT pe care le-ar fi văzut altfel.

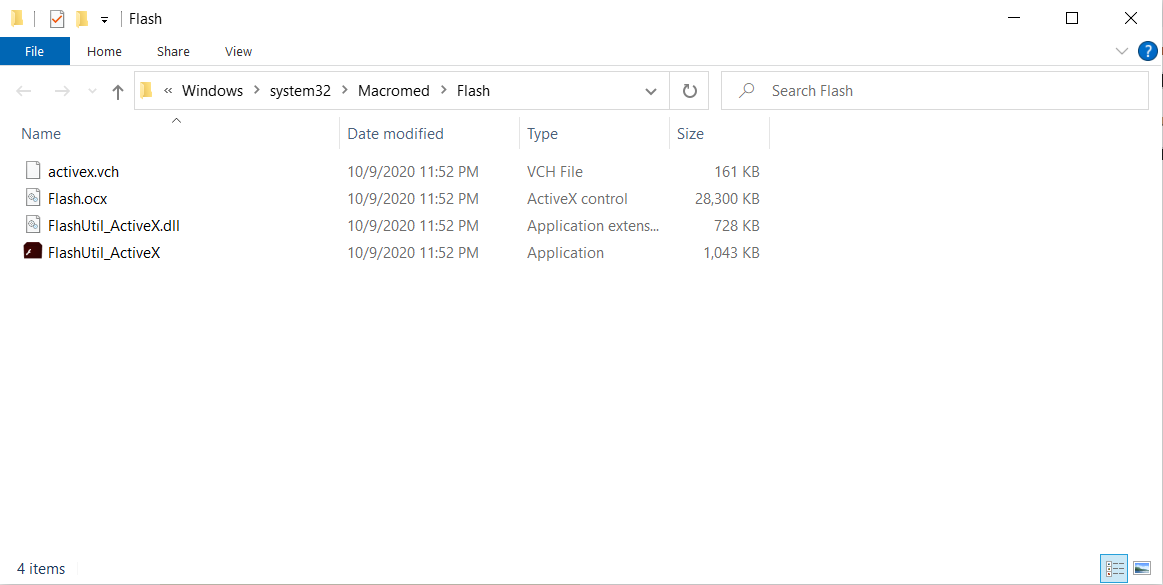

Atacatorii au instalat apoi Microsoft Outlook pe propria lor mașină și l-au conectat la victimă Azure Active Directory al organizației, eventual acceptând solicitarea de a înregistra Outlook când a fost prima dată lansat.

În cele din urmă, odată ce mașina a devenit parte a domeniului și clientul de e-mail a fost configurat ca orice altă utilizare obișnuită în cadrul organizațiilor, e-mailurile de phishing din contul compromis invitațiile false Sharepoint care indică din nou către o pagină de conectare falsă la Office 365 au devenit mai multe convingator.

„Victimele care și-au introdus acreditările pe site-ul de phishing din a doua etapă au fost conectate în mod similar Exchange Online PowerShell și aproape imediat au creat o regulă pentru a șterge e-mailurile respective inbox-uri. Regula avea caracteristici identice cu cea creată în prima etapă a atacului a campaniei”, a indicat echipa.

Cum să ocoliți

Atacatorii s-au bazat pe acreditările furate; cu toate acestea, mai mulți utilizatori aveau activată autentificarea multifactor (MFA), prevenind producerea furtului.

Organizațiile ar trebui să activeze autentificarea multifactorială pentru toți utilizatorii și să o solicite atunci când se alătură dispozitive către Azure AD, precum și să ia în considerare dezactivarea Exchange Online PowerShell pentru utilizatorii finali, echipa sfătuit.

Microsoft a distribuit, de asemenea, interogări de vânătoare de amenințări pentru a ajuta organizațiile să verifice dacă utilizatorii lor au fost compromisi prin această campanie și a sfătuit că apărătorii trebuie, de asemenea revocați sesiunile active și token-urile asociate cu conturile compromise, ștergeți regulile cutiei poștale create de atacatori și dezactivați și eliminați dispozitivele rău intenționate conectate la Azure AD.

„Îmbunătățirea continuă a vizibilității și a protecției pe dispozitivele gestionate a forțat atacatorii să exploreze căi alternative. În timp ce în acest caz, înregistrarea dispozitivului a fost folosită pentru alte atacuri de tip phishing, utilizarea înregistrării dispozitivului este în creștere, deoarece au fost observate și alte cazuri de utilizare. Mai mult, disponibilitatea imediată a instrumentelor de testare a stiloului, concepute pentru a facilita această tehnică, nu va face decât să-și extindă utilizarea altor actori în viitor”, a sfătuit echipa.

Lacune de urmărit

Analiștii Microsoft de informații despre amenințări au semnalat recent o campanie de phishing care a vizat sute de persoane companii, aceasta este o încercare de a păcăli angajații să acorde unei aplicații numite „Upgrade” acces la Office 365. conturi.

„Mesajele de phishing îi induc în eroare pe utilizatori să acorde aplicației permisiuni care ar putea permite atacatorilor să creeze reguli de inbox, să citească și să scrie e-mailuri și articole din calendar și să citească contacte. Microsoft a dezactivat aplicația în Azure AD și a notificat clienții afectați”, au indicat aceștia.

Atacatorii pot, de asemenea, ocoli autentificarea cu mai mulți factori Office 365 utilizând aplicații necinstite, furând coduri de autorizare sau obținând în alt mod jetoane de acces, mai degrabă decât acreditările lor.

Ai mai fost victima acestor atacuri ale hackerilor? Împărtășiți-vă experiența cu noi în secțiunea de comentarii de mai jos.

![Opera GX: Conoce sus Funciones de Seguridad y de Juegos [Reseña]](/f/4dbec45d325cde5e42be0cb4694538f6.png?width=300&height=460)