- Exploatarea MysterySnail zero-day are un impact negativ asupra clienților Windows și versiunilor de server.

- Companiile IT, organizațiile militare și de apărare au fost printre părțile cele mai afectate de malware.

- IronHusky a fost în spatele atacului asupra serverelor.

Potrivit cercetătorilor în domeniul securității, folosind o exploatare de privilegii zero-day, hackerii chinezi au reușit să atace companiile IT și contractorii de apărare.

Pe baza informațiilor adunate de cercetătorii Kaspersky, un grup APT a reușit să exploateze o vulnerabilitate zero-day în driverul de kernel Windows Win32K în dezvoltarea unui nou troian RAT. Exploita-ul zero-day a avut o mulțime de șiruri de depanare din versiunea anterioară, vulnerabilitatea CVE-2016-3309. Între august și septembrie 2021, câteva servere Microsoft au fost atacate de MysterySnail.

Infrastructura de comandă și control (C&C) este destul de similară cu codul descoperit. Din această premisă, cercetătorii au putut lega atacurile de grupul de hackeri IronHusky. În urma cercetărilor ulterioare, s-a stabilit că variantele exploit-ului erau folosite în campanii la scară largă. Acest lucru a fost în principal împotriva organizațiilor militare și de apărare, precum și a companiilor IT.

Analistul de securitate reiterează aceleași sentimente împărtășite de cercetătorii de la Kaspersky mai jos cu privire la amenințările reprezentate de IronHusky la adresa entităților mari care folosesc malware.

Cercetătorii de la @kaspersky împărtășesc ceea ce știu despre #MysterySnail#şobolan cu noi. Prin analiza lor au atribuit #malware la actorii de amenințare cunoscuți ca #IronHusky. https://t.co/kVt5QKS2YS#Securitate cibernetică#ITSecurity#InfoSec#ThreatIntel#ThreatHunting#CVE202140449

— Lee Archinal (@ArchinalLee) 13 octombrie 2021

Atacul MysterySnail

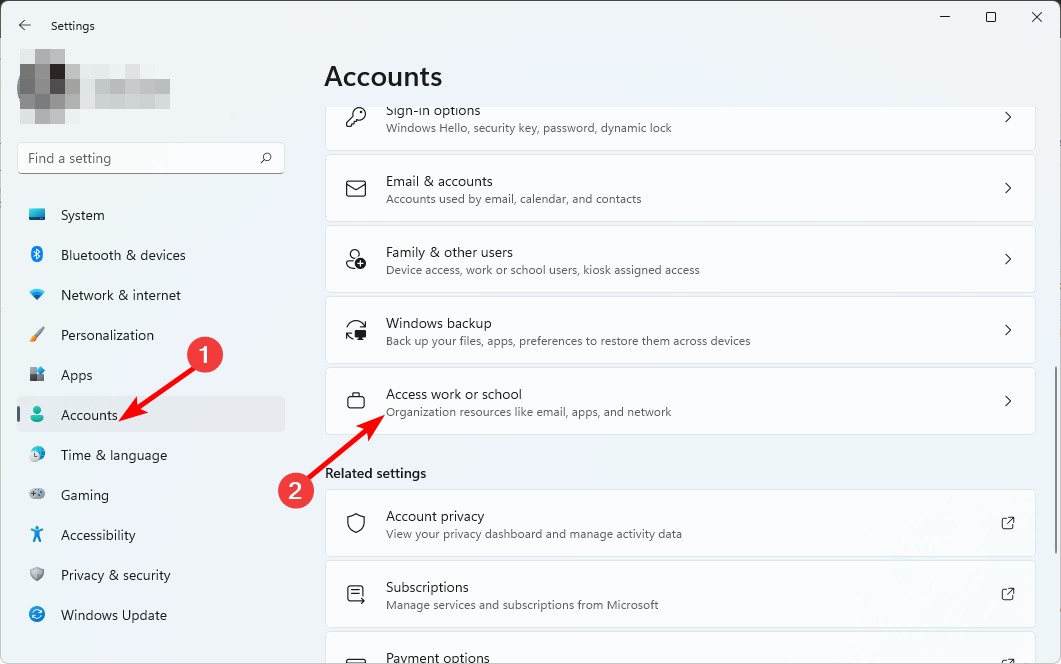

MysterySnail RAT a fost dezvoltat pentru a afecta clienții Windows și versiunile de server, în special de la Windows 7 și Windows Server 2008 până la cele mai recente versiuni. Aceasta include Windows 11 și Windows Server 2022. Potrivit rapoartelor de la Kaspersky, exploit-ul vizează în principal versiunile client Windows. Cu toate acestea, a fost găsit predominant pe sistemele Windows Server.

Pe baza informațiilor adunate de cercetători, această vulnerabilitate provine din capacitatea de a seta apeluri în modul utilizator și executați funcții API neașteptate în timpul implementării acestora apeluri inverse. Potrivit cercetătorilor, executarea funcției ResetDC a doua oară declanșează eroarea. Aceasta este pentru același handle în timpul executării apelului său invers.

Ai fost afectat de exploit-ul MysterySnail zero-day? Anunțați-ne în secțiunea de comentarii de mai jos.