„Windows kernel hacker” Luca Marcelli a publicat un videoclip pe Tweeter care demonstrează încălcarea cu succes a Windows Remote Desktop Gateway (RDG) prin executarea codului de la distanță (RCE).

Hackul profită de două vulnerabilități de securitate ale serverului Windows despre care Microsoft a alertat deja utilizatorii.

Există actualizări de securitate pentru CVE-2020-0609 și CVE-2020-0610 vulnerabilități, dar doar în cazul în care vă gândiți la utilizarea acestora, acest hacker tocmai a arătat cât de reală este amenințarea pentru sistemul dvs.

Hackerii vă pot manipula de la distanță sistemul și datele

În orice caz, Microsoft nu a sugerat o altă modalitate eficientă de rezolvare a problemei, astfel încât patch-urile par să fie singura modalitate de a vă menține computerul Windows în siguranță de amenințare pentru moment.

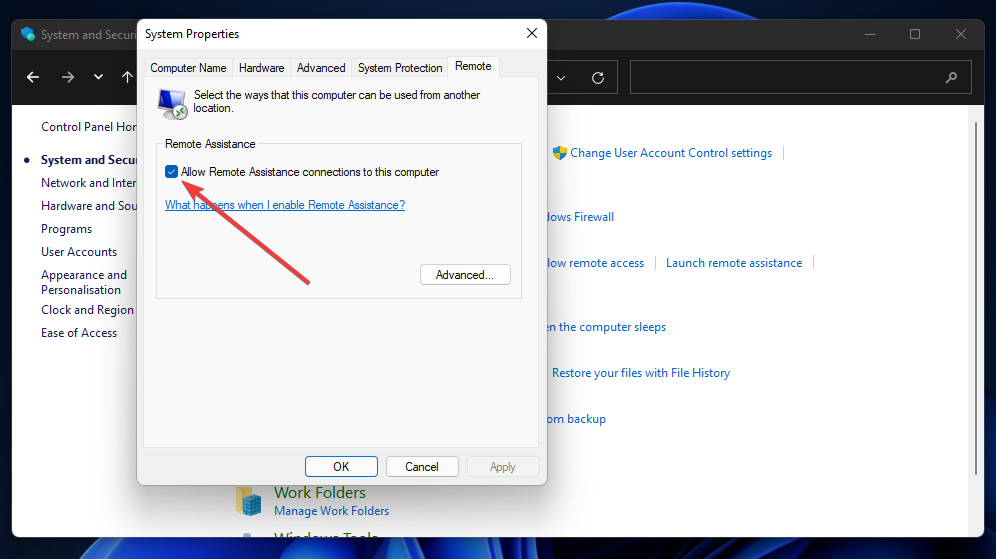

Luca recomandă dezactivarea traficului UDP pentru RDG pentru a contracara un atac RCE ca cel pe care tocmai l-a demonstrat.

Dacă instalarea actualizării nu este o opțiune, ar trebui să aplicați alte măsurători, cum ar fi dezactivarea traficului UDP. Voi aștepta un pic până când oamenii vor avea suficient timp să facă patch-uri înainte de a publica acest lucru publicului 🙂

- Luca Marcelli (@layle_ctf) 26 ianuarie 2020

Organizațiile folosesc Windows RDG pentru a permite angajaților lor să se conecteze de la distanță la resursele IT ale companiei prin orice dispozitiv cu client desktop la distanță cerere. O astfel de conexiune ar trebui să fie, în general, sigură și rezistentă la piraterie, mai ales dacă încorporează autentificare multi-factor.

Dar într-un atac RCE care exploatează punctele slabe de securitate Windows RDG, un hacker nu trebuie să trimită acreditările corecte ale utilizatorului pentru a accesa fișierele companiei. Acest lucru se datorează faptului că atacul are loc înainte de activarea protocoalelor de autentificare.

Corectarea sistemului dvs. este singura modalitate de a vă menține în siguranță

RDG în sine oferă intrusului condiția prealabilă de acces de la distanță, astfel încât nici măcar nu trebuie să fie acolo fizic pentru a-și executa codul rău intenționat. Mai rău, intruziunea este furtivă, deoarece „solicitările special create” către sistemul sau dispozitivul țintă nu necesită interacțiuni cu utilizatorii pentru a trece.

Microsoft spune că o exploatare cu succes a acestei vulnerabilități ar putea permite unui hacker să implementeze noi programe sau să vizualizeze / modifica datele. Organizațiile care dețin informații personale sensibile nu ar dori să își asume acest risc, mai ales pe fondul unor reglementări mai stricte privind protecția datelor la nivel mondial.

Producătorul de sisteme de operare Windows a identificat, în trecut, altele Vulnerabilități la Remote Desktop Protocol (RDP) ar putea să merite atenția ta. Există și remedieri pentru aceste erori. Pentru a fi în siguranță, ia în considerare ținerea pasului cu ultimele actualizări Patch Tuesday.

- CITIȚI NEXT: Cel mai bun software anti-hacking pentru Windows 10 [Ghidul 2020]

![Computerul nu se poate conecta la computerul de la distanță [eroare pachet de securitate]](/f/5608bc41b1901f80ddd015a4c4a7288e.jpg?width=300&height=460)