- Acum că s-a încheiat vulnerabilitatea PrintNightmare, era timpul pentru una nouă.

- Un cercetător a descoperit o modalitate rapidă și îngrijită de a obține privilegii de administrator pe orice dispozitiv Windows.

- Tot ce aveți nevoie este un mouse Razer și sunteți destul de bine să mergeți după conectarea acestuia.

- Compania a fost informată despre această problemă de securitate și lucrează la remedierea ei cât mai curând posibil.

Am vorbit în mod constant despre securitate și pașii pe care ar trebui să-i luăm pentru a ne păstra în siguranță împotriva interferențelor externe atunci când vine vorba de dispozitivele noastre conectate la internet.

Dar ce facem atunci când amenințarea este mai aproape decât credem? Și nu, acesta nu este un film James Bond, este realitatea tristă și în același timp amuzantă a erorilor software.

The PrintNightmare fiasco a îndreptat privirile comunității hackerilor asupra vulnerabilităților expuse prin instalarea de drivere terțe.

Știm că nu a trecut mult până când s-au găsit alte modalități de a pătrunde și, cu siguranță, deja cineva am descoperit că poți trece printr-o ușă larg deschisă în Windows 10 prin simpla conectare la un dispozitiv wireless Razer dongle.

Această eroare vă oferă privilegii de administrator

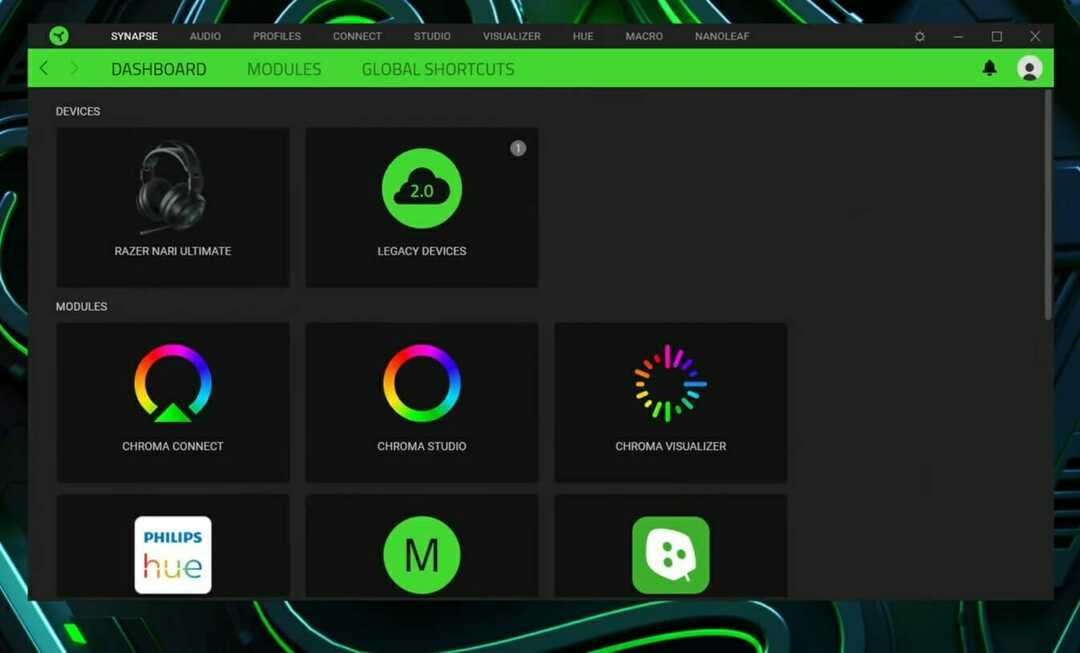

Da, ai auzit corect. Când conectați un dispozitiv Razer la aparatele Windows 10 sau Windows 11, sistemul de operare va descărca automat și va începe instalarea Software-ul Razer Synapse pe computer.

Acest software menționat mai sus permite utilizatorilor să-și configureze dispozitivele hardware, să configureze macrocomenzile sau butoanele de hartă.

Un cercetător a descoperit o vulnerabilitate de zero zile în instalarea plug-and-play Razer Synapse care permite utilizatorilor să obțină foarte rapid privilegii de sistem pe un dispozitiv Windows.

Benzina pe foc, în acest caz, este că Razer susține că software-ul Synapse este utilizat de peste 100 de milioane de utilizatori din întreaga lume.

Aveți nevoie de administrator local și aveți acces fizic?

- Conectați un mouse Razer (sau dongle)

- Windows Update va descărca și executa RazerInstaller ca SISTEM

- Abuzați de Explorer ridicat pentru a deschide Powershell cu Shift + Faceți clic dreaptaAm încercat să contactez @Razer, dar fără răspunsuri. Iată un cadou gratuit pic.twitter.com/xDkl87RCmz

- jonhat (@ j0nh4t) 21 august 2021

După cum știți, privilegiile de sistem sunt cele mai mari drepturi de utilizator disponibile în Windows și permit cuiva să execute orice comandă dorită pe sistemul de operare.

Astfel, dacă cineva ar obține aceste privilegii la nivel înalt în Windows, acesta va obține controlul complet asupra sistemului și poate instala orice dorește, inclusiv malware.

Problema principală este că Windows Update descarcă și execută RazerInstaller ca sistem și că Programul de instalare oferă utilizatorilor posibilitatea de a deschide o fereastră Explorer pentru a alege unde să instaleze șoferii.

De acolo, există un singur pas pentru a apăsa Shift-click-dreapta pentru a deschide un terminal Powershell cu privilegii de sistem, iar hackerul poate face practic orice dorește.

Mai mult, dacă intrusul trece prin procesul de instalare și definește directorul de salvare pe o cale controlabilă de către utilizator, cum ar fi Desktop, programul de instalare salvează acolo un serviciu binar care poate fi deturnat pentru persistență și care este executat înainte de conectarea utilizatorului pe cizmă.

Un alt factor important de reținut este că atacatorii nu au nevoie nici măcar de un mouse Razer real, deoarece ID-ul USB poate fi reprodus cu ușurință.

Razer a declarat că lucrează la soluționarea acestei probleme

După ce, la început, cercetătorul care a descoperit această vulnerabilitate a spus că l-a contactat pe Razer, dar nu primesc un răspuns, gigantul producător de hardware a luat legătura cu el și a discutat despre această problemă mai departe.

Razer i-a spus, de asemenea, că va primi o recompensă de recompensă pentru bug-uri, chiar dacă vulnerabilitatea a fost dezvăluită public.

Aș dori să vă informez că am fost contactat de @Razer și s-au asigurat că echipa lor de securitate lucrează la o soluție cât mai rapidă.

Modul lor de comunicare a fost profesional și chiar mi s-a oferit o recompensă, chiar dacă am dezvăluit public această problemă.

- jonhat (@ j0nh4t) 22 august 2021

Sperăm cu toții că această problemă își va găsi soluția rapid, deoarece niciunul dintre noi nu ar dori să devină victima unei metode atât de ușoare.

Cu toate acestea, cel mai probabil, până la această dată săptămâna viitoare, atât Razer, cât și Microsoft vor fi furnizat patch-uri de remediere, concepute pentru a ne scăpa de această vulnerabilitate.

Ați fost vreodată victima unei interferențe rău intenționate sau a extragerii de date? Spuneți-ne în secțiunea de comentarii de mai jos.

![Razer Synapse nu se va deschide / nu a reușit să pornească [Fix complet]](/f/090b9401fb8cd3228564fc7e1397e71d.jpg?width=300&height=460)