Experți ai Proofpoint neacoperit noi campanii malware pe LinkedIn. Campanii similare au fost observate de mult timp. Aceste campanii malware vizează persoane fizice, deși conturi false de pe LinkedIn.

LinkedIn este utilizat de diferite companii și companii pentru atrage angajatul sau pentru a crea vaste rețele profesionale. Diferite companii oferă oportunități de muncă, deci solicitanții de locuri de muncă își lasă CV-ul acolo.

Infractorii cibernetici inteligenți sunt activi și sunt întotdeauna gata să o facă culege informații sensibile. Deși LinkedIn oferă condiții optimizate pentru rețelele profesionale, este mai predispus la infractorii cibernetici. Deci, utilizatorii trebuie să fie atenți atunci când încarcă informații personale.

În cazul în care doriți să fiți în siguranță în timp ce navigați pe internet, va trebui să obțineți un instrument dedicat complet pentru a vă securiza rețeaua. Instalați acum Cyberghost VPN și asigură-te. Îți protejează computerul de atacuri în timpul navigării, îți maschează adresa IP și blochează orice acces nedorit.

Mod de operare

Hackerii folosesc vectori diferiți pentru distribuirea malware-ului, astfel încât să lase multe ouă descărcabile. Hackerii pot revizui oportunitățile de locuri de muncă și postările de la diferite companii.

După examinarea profilurilor LinkedIn ale diferitelor companii, acestea își pot face o idee despre rețelele companiei, partenerii și sistemul de operare. În acest fel, pot viza diverse industrii și comerț cu amănuntul.

Ei pot fura conexiunile LinkedIn ale diferitelor companii și apoi oferă locuri de muncă pentru diferite poziții cu reputație în acele companii. După cum afirmă cercetătorii ProofPoint:

Adresele URL se leagă de o pagină de destinație care falsifică o companie reală de gestionare a talentelor și a personalului, utilizând brandul furat pentru a spori legitimitatea campaniilor.

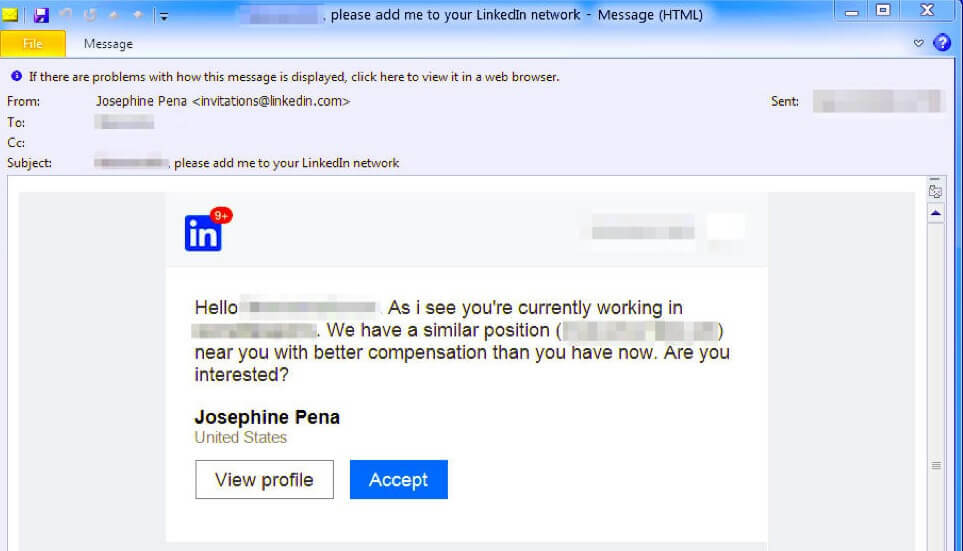

De asemenea, pot crea conturi false precum Facebook și Twitter și apoi trimite e-mailuri benigne utilizatorilor. Începând printr-o conversație simplă, aceștia caută atenția utilizatorilor oferind informații despre locuri de muncă.

Acestea trimit adrese URL diferite care sunt conectate la pagina de destinație. Pagina de destinație conține diferite tipuri de fișiere, cum ar fi PDF, Documente Microsoft Word sau orice alte astfel de documente.

Aceste documente, create cu Taurus Builder, încep să se descarce automat cu macro-uri dăunătoare. Dacă utilizatorul deschide macrocomenzile More-eggs va fi descărcat. Cercetătorii ProofPoint au adăugat în continuare că:

Acest actor oferă exemple convingătoare ale acestor noi abordări, utilizând scraping-ul LinkedIn, contacte multi-vectoriale și multi-pas cu destinatarii, năluci personalizate și tehnici de atac variate pentru a distribui programul de descărcare More eggs, care la rândul său poate distribui programele malware la alegere pe baza profilurilor de sistem transmise amenințării actor.

Dacă sunt încărcate mai multe ouă descărcabile, atunci nu este posibil să vă protejați contul. Singura modalitate de a vă proteja informațiile personale este să folosiți o parolă puternică și unică.

Cealaltă modalitate este că, dacă primiți orice mesaj sau e-mail de la orice companie, atunci nu îl deschideți sau faceți clic pe adresa URL. LinkedIn este mai sensibil la atacurile criminalilor cibernetici, deci ar trebui să aveți grijă atunci când creați un cont pe LinkedIn.

GHIDURI LEGATE PE CARE TREBUIE SĂ LE VERIFICAȚI:

- Microsoft admite expunerea a milioane de parole MS Office

- Cele mai bune soluții antivirus pentru Windows 10 de instalat în 2019 [LISTA UNBIASED]

- Noul Internet Explorer zero-day exploit introduce malware pe PC-uri