Atores mal-intencionados não pararam de explorar a vulnerabilidade CVE-2020-0688 em servidores Microsoft Exchange voltados para a Internet, alertou recentemente a Agência de Segurança Nacional (NSA).

Essa ameaça em particular provavelmente não seria nada para se escrever agora, se todas as organizações com servidores vulneráveis fossem corrigidos conforme a Microsoft havia recomendado.

De acordo com um tweet da NSA, um hacker só precisa de credenciais de e-mail válidas para executar o código em um servidor sem patch, remotamente.

Uma execução remota de código #vulnerabilidade (CVE-2020-0688) existe no Microsoft Exchange Server. Se não corrigido, um invasor com credenciais de email pode executar comandos em seu servidor.

Orientação de mitigação disponível em: https://t.co/MMlBo8BsB0

- NSA / CSS (@NSAGov) 7 de março de 2020

Atores de APT estão ativamente violando servidores não corrigidos

Notícias de uma varredura em grande escala para servidores MS Exchange sem correção surgida em 25 de fevereiro de 2020. Naquela época, não havia um único relato de violação de servidor bem-sucedida.

Mas uma organização de segurança cibernética, Zero Day Initiative, já publicou um vídeo de prova de conceito, demonstrando como executar um ataque remoto CVE-2020-0688.

Agora, parece que a busca por servidores expostos à Internet gerou frutos para a agonia de várias organizações apanhadas de surpresa. De acordo com vários relatórios, incluindo um tweet de uma empresa de segurança cibernética, há exploração ativa de servidores Microsoft Exchange.

Exploração ativa de servidores Microsoft Exchange por atores APT por meio da vulnerabilidade ECP CVE-2020-0688. Saiba mais sobre os ataques e como proteger sua organização aqui: https://t.co/fwoKvHOLaV#dfir#threatintel#infosecpic.twitter.com/2pqe07rrkg

- Volexity (@Volexity) 6 de março de 2020

O que é ainda mais alarmante é o envolvimento dos atores da Advanced Persistent Threat (APT) em todo o esquema.

Normalmente, os grupos APT são estados ou entidades patrocinadas pelo estado. Eles são conhecidos por terem a tecnologia e a força financeira para atacar furtivamente algumas das redes ou recursos de TI corporativos mais fortemente protegidos.

A Microsoft classificou a gravidade da vulnerabilidade CVE-2020-0688 como importante quase um mês atrás. No entanto, a lacuna do RCE ainda deve merecer uma consideração séria hoje, visto que a NSA está lembrando o mundo da tecnologia sobre isso.

Servidores MS Exchange afetados

Certifique-se de corrigir o mais rápido possível para evitar um desastre potencial se você ainda estiver executando um servidor MS Exchange voltado para a Internet sem patch. Existem atualizações de segurança para as versões de servidor afetadas 2010, 2013, 2016 e 2019.

Ao lançar as atualizações, a Microsoft disse que a vulnerabilidade em questão comprometeu a capacidade do servidor de gerar chaves de validação corretamente durante a instalação. Um invasor pode explorar essa lacuna e executar código malicioso em um sistema exposto, remotamente.

O conhecimento da chave de validação permite que um usuário autenticado com uma caixa de correio passe objetos arbitrários para serem desserializados pelo aplicativo da web, que é executado como SYSTEM.

A maioria dos pesquisadores de segurança cibernética acredita que violar um sistema de TI dessa forma pode abrir caminho para ataques de negação de serviço (DDoS). A Microsoft não reconheceu o recebimento de relatórios de tal violação, no entanto.

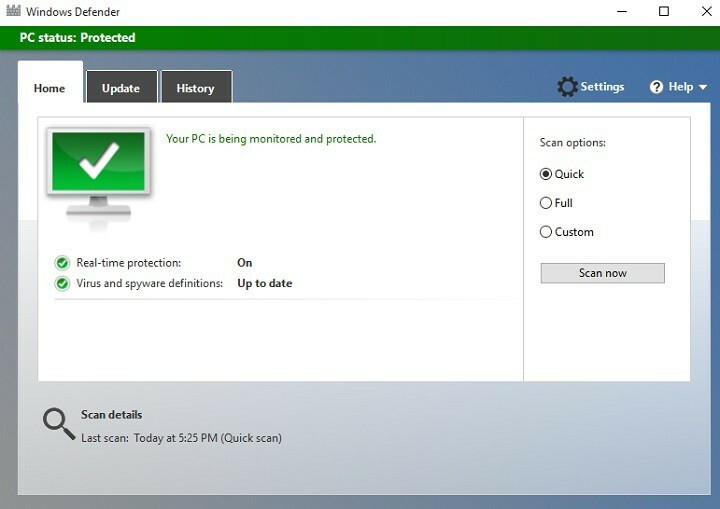

Por enquanto, parece que a instalação do patch é o único remédio disponível para a vulnerabilidade do servidor CVE-2020-0688.