- Microsoft A equipe de pesquisa do Defender ATP lançou um guia sobre como defender servidores Exchange contra usuários ataques usando detecção baseada em comportamento.

- A equipe ATP está preocupada com ataques naquela explorarIntercâmbiovulnerabilidades como CVE-2020-0688.

- Você deve começar lendo mais informações sobre o Exchange em nosso Seção Microsoft Exchange.

- Se você estiver interessado em mais notícias sobre segurança, visite nosso Hub de Segurança.

Microsoft Defender ATP Research Team lançou um guia sobre como defender Servidores Exchange contra ataques maliciosos usando detecção baseada em comportamento.

Existem duas formas de cenários de ataques a servidores Exchange. O mais comum implica o lançamento de engenharia social ou ataques de download drive-by que visam endpoints.

A equipe ATP está preocupada, porém, com o segundo tipo, ataques que exploram vulnerabilidades do Exchange como CVE-2020-0688. Havia até um Aviso da NSA sobre esta vulnerabilidade.

Microsoft ja emitido a atualização de segurança para corrigir a vulnerabilidade desde fevereiro, mas os invasores ainda encontram servidores que não foram corrigidos e, portanto, permaneceram vulneráveis.

Como faço para me defender contra ataques a servidores Exchage?

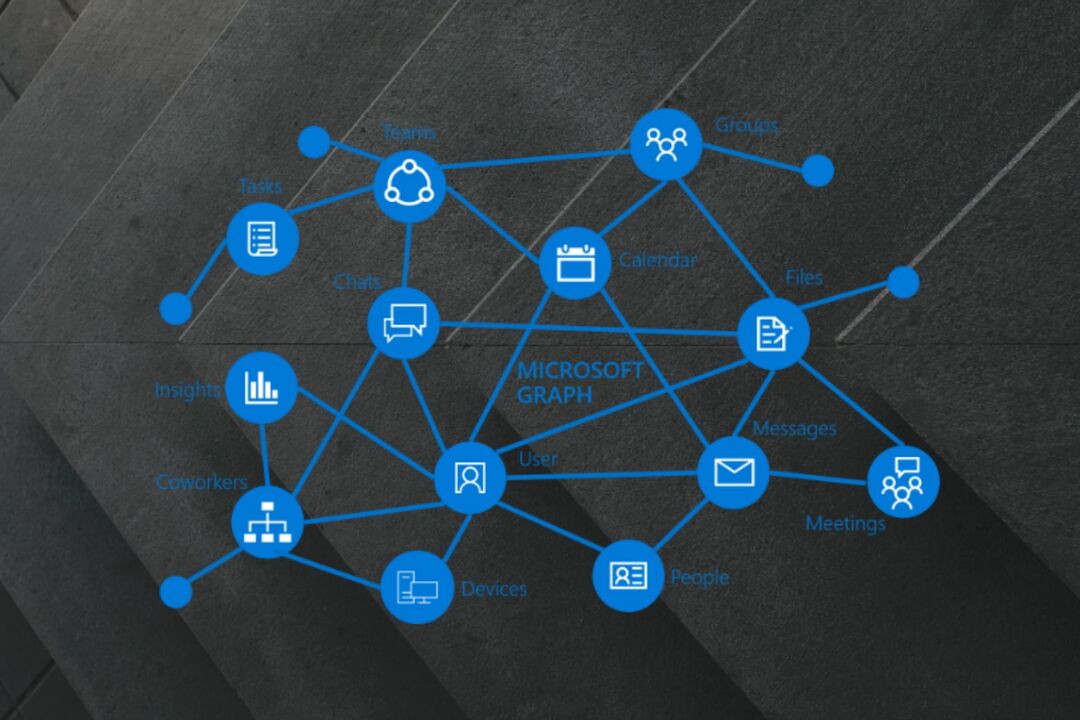

Bloqueio e contenção com base em comportamento recursos no Microsoft Defender ATP, que usam motores especializados em detectando ameaças analisando o comportamento, revelam atividades suspeitas e mal-intencionadas em servidores Exchange.

Esses mecanismos de detecção são movidos por classificadores de aprendizado de máquina baseados em nuvem que são treinados por perfis orientados por especialistas de legítimo vs. atividades suspeitas em servidores Exchange.

Os pesquisadores da Microsoft estudaram os ataques do Exchange investigados durante o mês de abril, usando várias detecções baseadas em comportamento específicas do Exchange.

Como ocorrem os ataques?

A Microsoft também revelou a cadeia de ataques que os malfeitores estão usando para comprometer os servidores Exchange.

Parece que os invasores estão operando em servidores Exchange locais usando shells da web implantados. Sempre que os invasores interagiram com o shell da web, o pool de aplicativos sequestrados executou o comando em nome do invasor.

Este é o sonho de um invasor: aterrissar diretamente em um servidor e, se o servidor tiver níveis de acesso configurados incorretamente, obter privilégios de sistema.

Microsoft também especificado no guia que os ataques usaram várias técnicas sem arquivo, com camadas adicionais de complexidade na detecção e solução das ameaças.

Os ataques também demonstraram que as detecções baseadas em comportamento são essenciais para proteger as organizações.

Por enquanto, parece que a instalação do patch é o único remédio disponível para a vulnerabilidade do servidor CVE-2020-0688.