- Existem vários tipos de ataque ao navegador que você pode encontrar, dependendo dos componentes do seu navegador que estão faltando.

- Com um aumento alarmante do cibercrime, a segurança do site é fundamental para evitar vulnerabilidades que possam comprometer seus dados.

- A atualização de seus aplicativos e software ajudará a corrigir suas brechas e evitar ataques cibernéticos.

- Suporte anti-furto

- Proteção de webcam

- Configuração intuitiva e interface do usuário

- Suporte multiplataforma

- Criptografia de nível bancário

- Requisitos de sistema baixos

- Proteção antimalware avançada

Um programa antivírus precisa ser rápido, eficiente e econômico, e este tem todos eles.

Atualmente, existem inúmeros tipos de ataques ao navegador e não é incomum que alguém os encontre. Compreender o que constitui esses ataques pode valer a pena, considerando as altas taxas de crimes cibernéticos.

Normalmente, a maioria dos tipos de ataque ao navegador é voltada para explorar vulnerabilidades no navegador para obter informações. Essas informações podem ser desviadas ou infectadas com malware malicioso para causar violações ou perda de dados.

No entanto, existem várias maneiras de impedir esses ataques ao navegador. Hoje, vamos percorrer o medidas preventivas e meios de verificação. No entanto, antes de mergulhar nisso, vamos examinar os tipos populares de invasores de navegador da Web que são comuns.

O que é um ataque ao navegador?

Em um ataque ao navegador, os invasores encontram e aproveitam as falhas de segurança em um navegador ou software. Pode levar à perda de informações valiosas e também de dinheiro.

Esses ataques podem tornar seu PC e os dados armazenados vulneráveis à edição, exclusão e até cópia por terceiros. Isso, por sua vez, pode causar estragos em sua vida pessoal, pois informações confidenciais, como detalhes do cartão de crédito, podem ser salvas no navegador atacado.

Impedir que isso aconteça garantirá que você possa usar seu dispositivo em qualquer navegador sem se preocupar com o roubo ou a cópia de seus dados.

Dica rápida:

O ESET Internet Security é uma nova versão da segurança de computador verdadeiramente integrada. Para manter seu computador seguro, a versão mais recente do mecanismo de verificação ESET LiveGrid é combinada com os módulos personalizados de Firewall e Antispam.

Como resultado, sua presença online é protegida por um sistema inteligente que está constantemente atento a ataques e softwares mal-intencionados.

⇒Obtenha o ESET Internet Security

Antes de chegarmos a essa parte de nossa jornada, vamos primeiro ver que forma os ataques ao navegador assumem no dia-a-dia.

Quais são os diferentes tipos de ataques na web?

1. O que é um ataque de força bruta?

É um método de hacking que é muito direto e é um dos mais simples. Todo o conceito de ataque de força bruta é tentativa e erro.

O assaltante forma senhas e credenciais de login por adivinhação. No entanto, quebrar senhas e códigos de criptografia com força bruta pode levar muito tempo.

Isso acontece porque o assaltante precisa experimentar inúmeras probabilidades antes de ter acesso. Às vezes, pode ser um esforço inútil usar o ataque de força bruta, dependendo da lógica da senha.

2. O que são ataques ativos?

Um ataque ativo acontece quando um infiltrado altera os dados enviados ao alvo. Esse ataque usa o comprometimento para enganar o alvo e fazê-lo acreditar que ele tem a informação.

No entanto, o agressor interfere no sistema ou na rede enviando novos dados ou editando os dados alvo.

Às vezes, um ataque ativo pode empregar um ataque conhecido como ataque passivo. Este ataque tem precedência sobre um ataque ativo. Envolve a coleta de informações sobre o hacking, conhecido como espionagem.

Além disso, os hackers editam os endereços dos cabeçalhos dos pacotes para redirecionar as mensagens para o link desejado. Dá-lhes acesso a informações que vão para outra pessoa, como detalhes da conta e credenciais.

3. O que é um ataque de falsificação?

Um ataque de falsificação ocorre quando um infiltrado finge ser outra pessoa para ter acesso aos dados de outra pessoa. Este ataque rouba informações confidenciais, dados, arquivos, dinheiro, etc.

No entanto, as vítimas devem cair nas informações falsas para um ataque de spoofing. Resumindo, spoofing é quando um ciberataque se faz passar por outra pessoa enviando dados simulados para acesso ilegal.

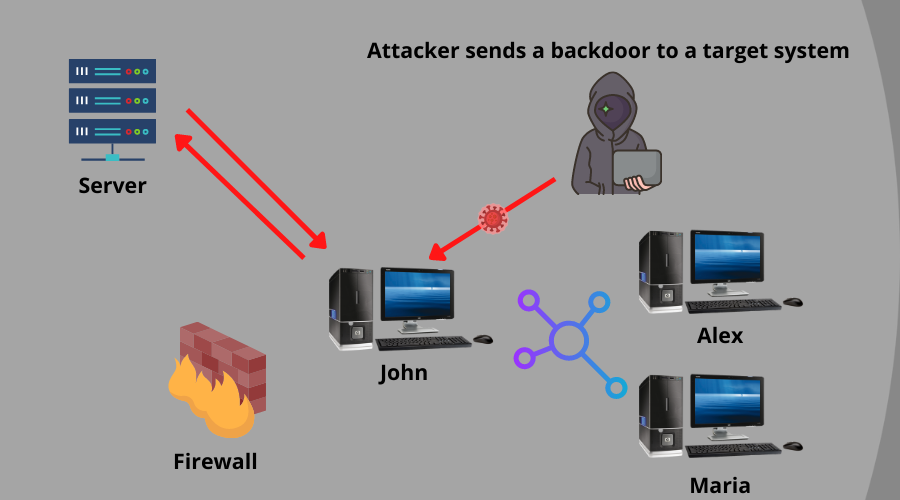

4. O que é um ataque de backdoor?

Um ataque backdoor ocorre quando um invasor usa agentes externos, como vírus ou malware, para penetrar na raiz de um sistema. Em seguida, ele tem como alvo as partes principais do seu sistema ou aplicativo, como servidores. Por que eles fazem isso é poder contornar todas as medidas de segurança.

No entanto, o conceito de atacar o backdoor ou back-end lhe dará acesso a todas as outras portas antes dele. Depois que o ataque de backdoor for bem-sucedido, os infiltrados podem controlar todo o sistema.

Malwares como spyware, ransomware e cryptojacking são ferramentas para esse tipo de ataque. Quando o malware estiver no sistema ou aplicativo, será possível que o invasor quebre os protocolos de segurança.

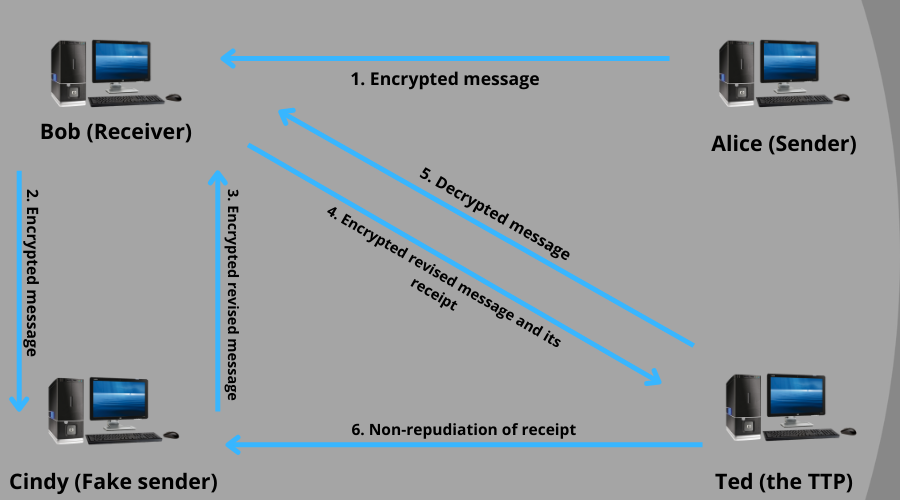

5. O que é um ataque de repúdio?

Esse tipo de ataque ocorre quando um usuário nega a realização de uma transação. O usuário pode negar que desconhece qualquer ação ou transação. Portanto, é necessário ter um sistema de defesa que rastreie e registre todas as atividades do usuário.

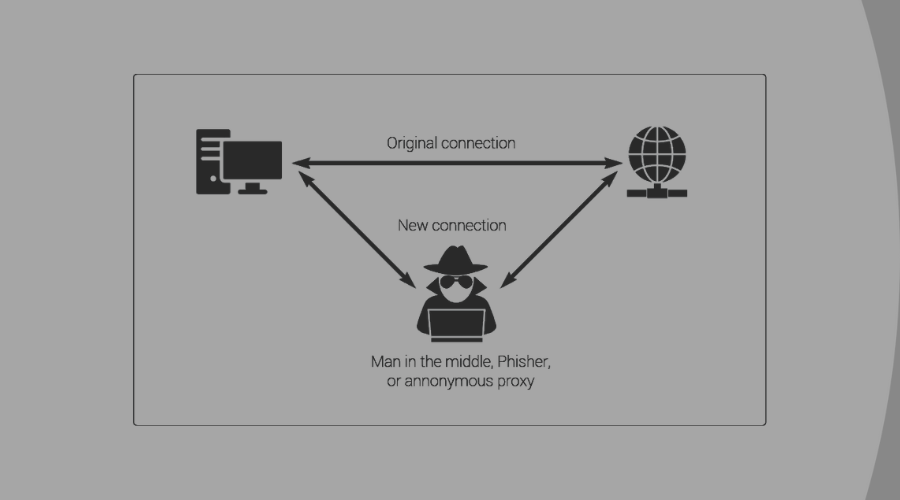

6. O que é um ataque Man-in-the-middle?

Um exemplo de ataque Man-In-The-Middle é usar Wi-Fi público. Supondo que você se conecte ao Wi-Fi e um hacker hackeie o Wi-Fi, ele pode enviar malware para os alvos conectados.

Como o nome indica, esse tipo de ataque não é direto. Em vez disso, fica entre o cliente e o servidor como um intermediário. É comum que sites sem criptografia em seus dados trafeguem do cliente para o servidor.

Além disso, dá acesso ao invasor para ler credenciais de login, documentos e dados bancários. O certificado Secure Sockets Layer (SSL) bloqueia esse tipo de ataque.

7. O que é script entre sites (XSS)?

Este ataque tem como alvo os usuários que visitam qualquer site já infectado com malware. O invasor infecta o site com código malicioso e, em seguida, se infiltra no sistema de visitantes do site. Este código permite que o invasor acesse o site e altere o conteúdo do site para fins criminosos.

8. O que é um ataque malicioso de plugins de navegador?

Plug-ins são pequenos aplicativos que você baixa em seu navegador para adicionar mais recursos. Se um plug-in malicioso entrar em seu navegador, ele poderá passar pelo seu histórico e cadeia de senhas.

9. O que é um ataque de autenticação quebrado?

Esse tipo de ataque sequestra as sessões de login do usuário após uma sessão de autenticação interrompida.

10. O que é um ataque de injeção de SQL?

O hacker injeta códigos maliciosos no servidor e espera que uma vítima execute o código em seu navegador. É uma maneira simples para os hackers roubarem dados valiosos do seu sistema.

11. O que é um ataque de envenenamento de DNS?

Quando um ataque de envenenamento de DNS é injetado em seu navegador, ele é redirecionado para um site comprometido.

12. O que são ataques de Engenharia Social?

Esse tipo de ataque usa meios enganosos para induzir o usuário a realizar ações que serão perigosas para ele. Um exemplo é o spam e o phishing. Esse método geralmente se concentra em apresentar muito para serem oportunidades reais como isca.

13. O que é um ataque de botnet?

Esse tipo de ataque usa dispositivos que você emparelha com seu computador para acessar seu navegador. Além disso, dá-lhes acesso a todo o seu sistema.

14. O que é um ataque de passagem de caminho?

Os hackers injetam padrões perturbadores no servidor web, dando-lhes acesso a credenciais de usuários e bancos de dados. Destina-se a acessar arquivos e diretórios armazenados fora da pasta raiz da web.

15. O que é um ataque de inclusão de arquivo local?

Dica do especialista: Alguns problemas do PC são difíceis de resolver, especialmente quando se trata de repositórios corrompidos ou arquivos ausentes do Windows. Se você estiver tendo problemas para corrigir um erro, seu sistema pode estar parcialmente quebrado. Recomendamos instalar o Restoro, uma ferramenta que irá escanear sua máquina e identificar qual é a falha.

Clique aqui para baixar e começar a reparar.

Esse tipo de ataque força o navegador a executar um arquivo injetado específico que foi inserido no arquivo local.

Caso o ataque seja eficaz, ele divulgará dados delicados e, em casos graves, poderá solicitar XSS e execução remota de código.

16. O que é um ataque de injeção de comando do SO?

Esse tipo de ataque ao navegador lida com a injeção de um comando do sistema operacional do sistema operacional no servidor. O servidor executa o navegador do usuário, portanto, é vulnerável e o invasor pode sequestrar o sistema.

17. O que é um ataque LDAP (Light Directory Access Protocol)?

Esse tipo de software autoriza qualquer pessoa a acessar os dados do sistema. No entanto, se um hacker injetar esse software, ele poderá acessar os dados.

18. O que é um ataque Insecure Direct Object References (IDOR)?

É um tipo de ataque ao navegador de vulnerabilidade de controle de acesso que surge quando um aplicativo usa a entrada fornecida pelo usuário para acessar objetos diretamente pelo navegador. Isso envolve o invasor manipulando a URL para obter acesso aos dados no servidor.

19. O que é configuração incorreta de segurança?

Haverá brechas quando os desenvolvedores cometerem erros ou omitirem algumas mudanças necessárias. Essa configuração incorreta de segurança torna o navegador vulnerável. Assim, pode deixar o navegador aberto a vários tipos de ataque.

20. O que é um ataque de controle de acesso em nível de função ausente?

Os invasores exploram a fraqueza, que é a função ausente. Esse tipo de controle de acesso em nível de função ausente fornece ao invasor acesso a dados classificados. Além disso, permite que eles explorem tarefas que não estão disponíveis para um usuário comum.

Quais são algumas medidas que você pode tomar para ajudar a evitar ataques na web?

➡ Sempre use senhas fortes

Será difícil infiltrar-se nos seus dados se os proteger com uma palavra-passe forte que os intrusos não consigam decifrar. O uso de vários caracteres, letras maiúsculas e minúsculas e números devem ser empregados.

Outra solução eficaz é o uso de autenticação multifator. A MFA permite que você proteja sua conta com mais métodos de autenticação. Portanto, porventura um hacker decifre sua senha e sua conta exigirá provas adicionais.

➡ Faça uso de uma chave de sessão aleatória.

Esse tipo de segurança permite gerar novas senhas e IDs para cada tentativa de sessão. Uma chave de sessão aleatória funciona como um software de token que gera uma nova senha para cada transação ou login.

Isso impedirá que invasores acessem a sessão anterior com as últimas credenciais de login. Além disso, essa medida contém o ataque ativo de repetição de sessão.

➡ Use um programa anti-exploit

Programas Anti-Exploit protegem seus navegadores da web e software de se comportar mal ou dar espaço para ameaças. Além disso, eles fortalecem o sistema de segurança do seu navegador para combater os ataques do navegador que tentam entrar.

No entanto, os programas anti-exploit impedem a interferência externa no seu navegador. Esses programas são bons para rodar junto com um antivírus para maior segurança.

➡ Tenha cuidado com as extensões do navegador

Existem ferramentas que você pode baixar no seu navegador para obter recursos mais produtivos. No entanto, algumas extensões do navegador pode ser malicioso e perigoso para seus navegadores.

Investigue cuidadosamente as extensões que deseja instalar em seu navegador para evitar efeitos prejudiciais.

➡ Use um navegador da Web de 64 bits

Os navegadores gostam Google Chrome e Microsoft borda operar em 64 bits. Eles têm forte proteção e resiliência contra ataques ao navegador. A versão de 64 bits do navegador da Web possui um sistema de segurança avançado que impede ataques.

➡ Instale um antivírus

O antivírus pode ajudar a detectar atividades maliciosas e também impedir intrusos em seu sistema. Dependendo da profundidade da segurança do software antivírus, ele contém software para penetrar no seu dispositivo.

O software antivírus verificará seu dispositivo para detectar malware e selecioná-los. Existem muitos softwares antivírus por aí. Acesse nossa página para melhor antivírus para você.

➡ Mantenha seu sistema atualizado

Navegadores e software são sempre vulneráveis de uma forma ou de outra. É por isso que os desenvolvedores fazem atualizações para corrigir as brechas na versão anterior.

No entanto, quando seu software não está atualizado, ele deixa espaço para que ataques penetrem em seu sistema. Os hackers se infiltram nessas vulnerabilidades para explorar seus dados e acessar sua conta. Empregar gerenciamento de patches software para manter seus aplicativos atualizados.

Quase todo mundo nesta era atual se conecta ao Wi-Fi todos os dias. Infelizmente, é perigoso porque os hackers podem acessar a rede. No entanto, um código de segurança no seu Wi-Fi impedirá que pessoas não autorizadas entrem nele.

Quais são os diferentes tipos de ataques a aplicativos da web?

1. Ataques de injeção

Esse tipo de ataque a aplicativos da Web afeta o banco de dados do servidor. O hacker inserirá código malicioso no servidor, obterá acesso às entradas e credenciais do usuário e permitirá modificações.

2. Fuzzing

Fuzzing é um tipo de ataque que usa testes de fuzz para encontrar a vulnerabilidade do software. Para encontrar essas brechas, os hackers inserem vários dados corrompidos no software para travar. Em seguida, eles usam um fuzzer para detectar onde estão as brechas. Essas brechas são os pontos de entrada para os hackers explorarem o software.

3. Negação de serviço distribuído (DDoS)

Esse tipo de ataque a aplicativos da Web torna temporariamente o site inacessível ou offline. Quando você insere um número incontável de solicitações ao servidor de uma só vez, ele trava ou fica indisponível.

No entanto, o Ataque DDoS não injeta malware no sistema. Em vez disso, confunde o sistema de segurança, dando ao hacker tempo para explorar o software.

4. Usando código não verificado

Quase todo pedaço de código tem um backdoor que o torna vulnerável. Se isso não estiver bem protegido, um hacker pode injetar código malicioso nele. Porventura, tal o código infectado é incorporado ao seu site, servirá como uma entrada para ataque.

5. Phishing

Phishing é um ataque de aplicativo da web onde um hacker finge ser outra pessoa. É fazer com que a vítima compartilhe informações e dados importantes. Os agressores usam e-mails falsos para atrair as vítimas para a armadilha de compartilhar informações valiosas.

Medidas preventivas para ataques a aplicativos da web

- Sempre reserve um tempo para investigar e-mails e mensagens antes de respondê-los ou mesmo abri-los.

- Antes de implementar qualquer código em seu aplicativo, certifique-se de que seus desenvolvedores verifiquem. Se houver um código de terceiros no trecho de código, remova-o.

- Instale um certificado SSL (Secure Sockets Layer) em seu site. O SSL criptografará a transferência de dados do cliente para o servidor e vice-versa.

- Use uma rede de entrega de conteúdo (CDN). Ele monitora e equilibra o tráfego e a carga que passa pelos sites.

- Instale um antivírus em seu sistema para verificar, detectar e excluir dados maliciosos.

Os hackers estão apresentando novas ideias para infiltrar aplicativos e software diariamente. Portanto, você precisa manter seu sistema de segurança atualizado.

Todos os ataques de navegador têm uma coisa em comum, e é o fato de encontrarem pontos fracos no software. Esses pontos fracos dão a eles acesso para explorar seu sistema e roubar dados valiosos. Seguir as medidas mencionadas acima pode ajudar a prevenir ataques na web.

Se você quer saber sobre o melhor software antivírus para seus dispositivos, temos um artigo sobre isso. Além disso, você pode verificar nossa página para obter detalhes sobre o melhores ferramentas anti-exploit para proteger seu navegador dos ataques.

Da mesma forma, você pode verificar nosso site para mais problemas relacionados a ataques ao navegador e correções fáceis para eles.

Ainda com problemas?Corrija-os com esta ferramenta:

Ainda com problemas?Corrija-os com esta ferramenta:

- Baixe esta ferramenta de reparo do PC classificado como Ótimo no TrustPilot.com (download começa nesta página).

- Clique Inicia escaneamento para encontrar problemas do Windows que possam estar causando problemas no PC.

- Clique Reparar tudo para corrigir problemas com tecnologias patenteadas (Desconto exclusivo para nossos leitores).

Restoro foi baixado por 0 leitores este mês.

![4 melhores navegadores com adblocker integrado [rápido e seguro]](/f/2e5d67018961059d26d8afde2aad5c3f.jpg?width=300&height=460)

![5+ melhores navegadores para realidade virtual [Guia 2021]](/f/26d9159c7cdc3c8dfddb00348a6d3cfa.webp?width=300&height=460)