- O T-RAT 2.0 é uma nova versão do perigoso Trojan de acesso remoto T-RAT.

- O malware pode ser controlado remotamente por meio de um canal do Telegram.

- Alegadamente, o malware T-RAT recupera senhas, grava a webcam e pressiona as teclas.

- Proteja-se contra esse vírus e outros malwares usando um antivírus potente.

Este software irá reparar erros comuns de computador, protegê-lo contra perda de arquivos, malware, falha de hardware e otimizar seu PC para desempenho máximo. Corrija problemas do PC e remova vírus agora em 3 etapas fáceis:

- Baixar Restoro PC Repair Tool que vem com tecnologias patenteadas (patente disponível aqui).

- Clique Inicia escaneamento para encontrar problemas do Windows que podem estar causando problemas no PC.

- Clique Reparar tudo para corrigir problemas que afetam a segurança e o desempenho do seu computador

- Restoro foi baixado por 0 leitores este mês.

T-RAT 2.0, um novo cavalo de Tróia de acesso remoto (RAT), está sendo anunciado em fóruns de hackers russos, como

segurança especialistas descobriram recentemente.Alegadamente, o RATO pode ser comprado por apenas $ 45, mas não é isso que o faz brilhar. Esse tipo de malware arruinará completamente os dispositivos, roubará seus dados e comprometerá contas importantes.

Ao contrário de outros serviços semelhantes, o T RAT 2.0 permite que agentes malévolos controlem sistemas comprometidos por meio de Telegrama canais, em vez de painéis de administração da web.

O que é T-RAT 2.0?

O T-RAT 2.0 é simplesmente um dos mais recentes Trojans de acesso remoto do mercado. A forma como esse tipo de malware funciona é conceder ao invasor acesso remoto à sua máquina.

O que os hackers podem fazer a partir desse ponto depende estritamente de suas habilidades e também dos recursos do RAT.

Alguns RATs são projetados apenas para mexer com os alvos (por exemplo, abrir a bandeja do CD, desligar o monitor, desabilitar os dispositivos de entrada), mas outros (T-RAT incluído) são totalmente perversos.

Aparentemente, aqui está o que o T-RAT 2.0 pode fazer ao seu sistema, uma vez que o infecta:

- Recupere cookies e senhas de seu navegador

- Conceda ao invasor acesso total ao seu sistema de arquivos

- Realize gravações de áudio (requer um dispositivo de entrada de áudio, como um microfone)

- Registre suas teclas

- Desative sua barra de tarefas

- Use sua webcam para fazer gravações de vídeo ou tirar fotos

- Buscar conteúdo da área de transferência

- Tire capturas de tela da sua visão atual

- Desative o seu Gerenciador de tarefas

- Seqüestrar transações para vários serviços, incluindo Ripple, Dogecoin, Qiwi e Yandex. Dinheiro

- Executar CMD Comandos do & PowerShell

- Restrinja o seu acesso a vários sites e serviços

- Encerrar processos à força no seu computador

- Use RDP e / ou VNC para realizar operações adicionais de controle remoto

Mais ainda, é compatível com a maioria dos navegadores baseados em Chromium (v80 e superior), e seu componente Stealer oferece suporte aos seguintes aplicativos:

- Vapor

- Telegrama

- Skype

- Viber

- FileZilla XML

- NordVPN

- Discórdia

RATs anteriores também usavam Telegram como C&C

Embora a ideia de controlar um RAT por meio do Telegram pareça nova, está muito longe disso. A crua realidade é que é completamente possível e está acontecendo agora.

Nos últimos anos, muitos malwares semelhantes dependiam do Telegram como seu centro de comando e controle. Alguns deles incluem:

- Telegram-RAT

- HeroRAT

- TeleRAT

- RATAttack

Ter um Telegram C&C para um RAT é atraente para a maioria dos hackers, pois pode conceder-lhes acesso aos sistemas infectados, independentemente da localização.

O fato de eles não precisarem mais de desktops ou laptops para ataques oferece a eles um novo nível de liberdade e mobilidade.

Como faço para me proteger do T-RAT 2.0?

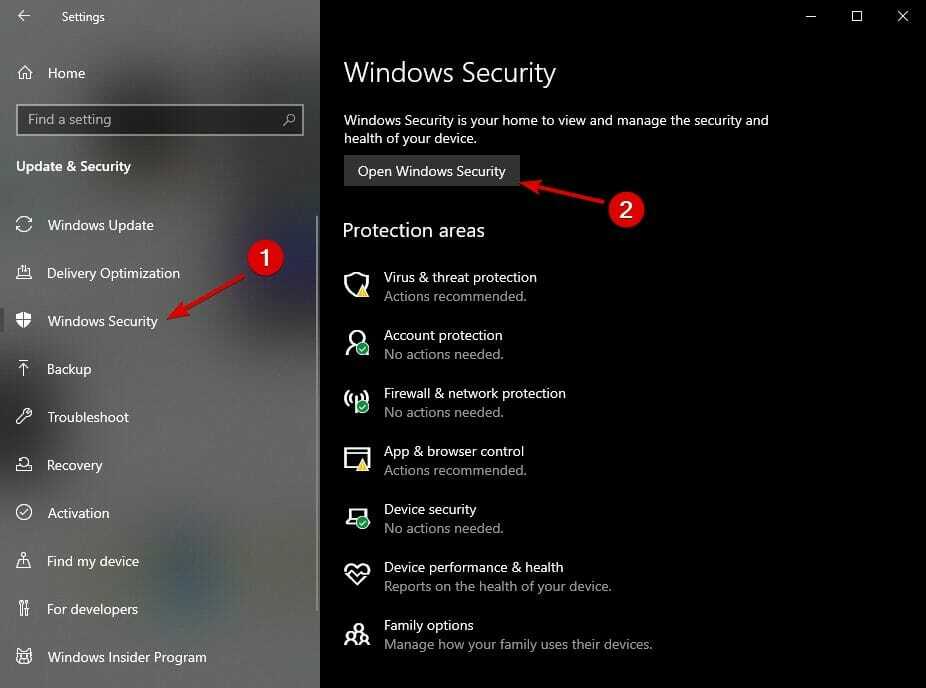

- Vamos para Definições.

- Escolher Segurança do Windows, então Abra a Segurança do Windows.

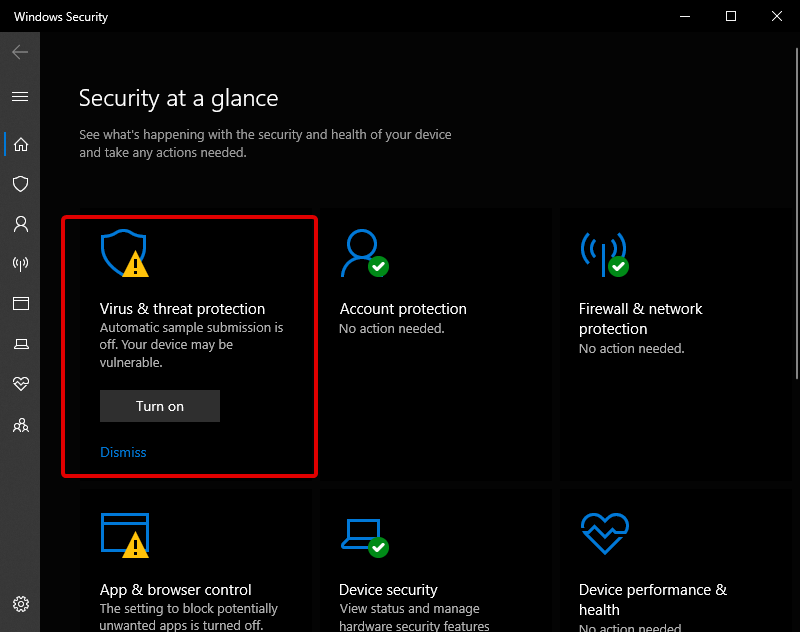

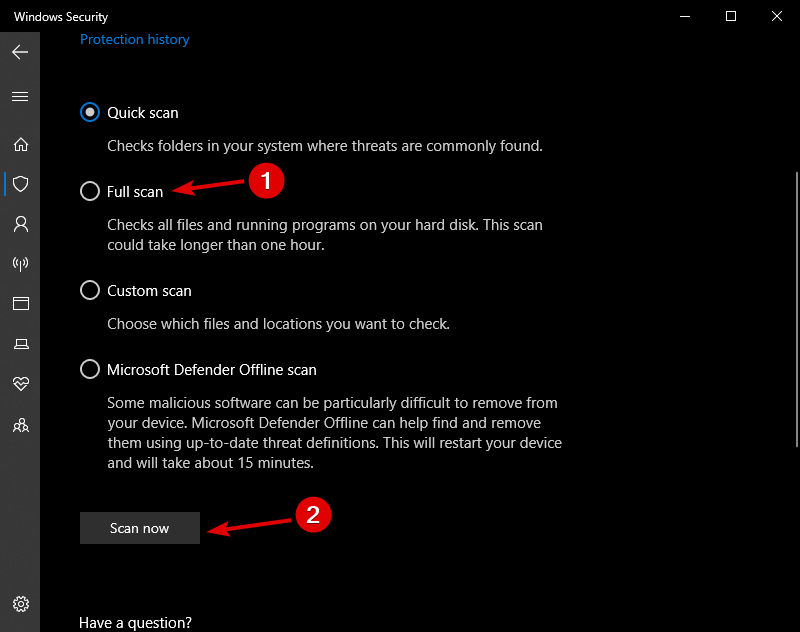

- Selecione Proteção contra vírus e ameaças, então opções de digitalização

- Agora, selecione Varredura Completa e clique em Escaneie agora.

- Deixar Windows Defender termine de escanear seu PC.

É assim que você verifica seu PC em busca de malware com o Windows Defender.

Se você deseja se proteger do malware T-RAT 2.0, adware, spyware e muitos outros softwares prejudiciais que estão tentando infectar seu PC e roubar seus dados, você precisa de uma defesa forte.

Além disso, gostaríamos de mencionar que um antivírus forte precisa de proteção em várias camadas e IA avançada para pesquisar ativamente seu PC em busca de ameaças emergentes, adaptar-se a elas e monitorar suspeitas atividade.

O software funciona com várias plataformas, para que você possa proteger seu telefone, mesa, laptop ou PC com facilidade.

Além de ter uma proteção forte, o programa também mantém sua identidade e dados importantes seguros enquanto você está navegando na internet ou fazendo pagamentos online de qualquer tipo.

ESET Internet Security

ESET Internet Security é o software antivírus líder mundial que mantém todos os arquivos perigosos longe de você.

Isso é tudo para este artigo de hoje. O vírus Trojan é um problema sério que não pode ser negligenciado, e esta última adição é ainda mais perigosa do que antes.

Sugerimos verificar nosso lista completa dos melhores softwares antivírus com validade ilimitada e escolher um que atenda às suas necessidades.

Como você protege seu PC com Windows contra ameaças como o T-RAT 2.0? Compartilhe sua opinião conosco na seção de comentários abaixo.

Ainda está tendo problemas?Corrija-os com esta ferramenta:

Ainda está tendo problemas?Corrija-os com esta ferramenta:

- Baixe esta ferramenta de reparo de PC classificado como Ótimo no TrustPilot.com (o download começa nesta página).

- Clique Inicia escaneamento para encontrar problemas do Windows que podem estar causando problemas no PC.

- Clique Reparar tudo para corrigir problemas com tecnologias patenteadas (Desconto exclusivo para nossos leitores).

Restoro foi baixado por 0 leitores este mês.