- Os jogadores do Minecraft agora são alvos de um grupo de hackers internacionais.

- Microsoft alerta sobre hackers espalhando o ransomware Khonsari.

- Aparentemente, terceiros mal-intencionados têm como alvo os servidores do Minecraft auto-hospedados.

- Atualizar para a versão mais recente do jogo oficial irá ajudá-lo nisso.

Se você é um jogador do Minecraft e tem o hábito de hospedar seus próprios servidores, com certeza vai querer ouvir o que temos a dizer agora.

A Microsoft, gigante da tecnologia de Redmond, pede aos administradores de servidores Minecraft auto-hospedados que atualizem para o mais recente lançamento para se defender contra os ataques de ransomware Khonsari que exploram a segurança crítica do Log4Shell vulnerabilidade.

O desenvolvedor de videogame sueco que criou o Minecraft, Mojang Studious, lançou uma atualização de segurança de emergência na semana passada.

Este novo software de reparo foi lançado para resolver o bug rastreado como CVE-2021-44228 na biblioteca de registro Apache Log4j Java (usada pelo cliente Java Edition do jogo e servidores multijogador).

A Microsoft está alertando os usuários do Minecraft em todos os lugares

Quando tudo isso começou, não houve menção de ataques direcionados aos servidores do Minecraft usando exploits Log4Shell.

No entanto, a Microsoft atualizou sua orientação CVE-2021-44228 hoje para alertar sobre a exploração contínua para entregar ransomware em servidores Minecraft não hospedados pela Microsoft.

A segurança do jogador é a maior prioridade para nós. Infelizmente, hoje cedo identificamos uma vulnerabilidade de segurança no Minecraft: Java Edition.

O problema foi corrigido, mas siga estas etapas para proteger seu cliente e / ou servidores de jogo. RT para amplificar.https://t.co/4Ji8nsvpHf

- Minecraft (@Minecraft) 10 de dezembro de 2021

Funcionários de Redmond também disse isso em situações como essa, os hackers enviam uma mensagem maliciosa dentro do jogo para um servidor Minecraft vulnerável.

Esta ação explora o CVE-2021-44228 para recuperar e executar uma carga hospedada pelo invasor no servidor e em clientes vulneráveis conectados

Isso fez com que a Equipe de Inteligência de Ameaças do Microsoft 365 Defender e o Centro de Inteligência de Ameaças da Microsoft (MSTIC) se envolvessem.

Olhando mais de perto, eles também observaram shells reversos baseados em PowerShell implantados em violações corporativas, onde as explorações do Log4j direcionadas aos servidores do Minecraft eram o ponto de entrada.

E, a pior parte é que, embora o Minecraft não seja algo que se esperaria encontrar instalado em um endpoint corporativo, os agentes de ameaça que comprometeu com sucesso um desses servidores também usou Mimikats para roubar credenciais, provavelmente para manter o acesso aos sistemas violados para acompanhamento atividade.

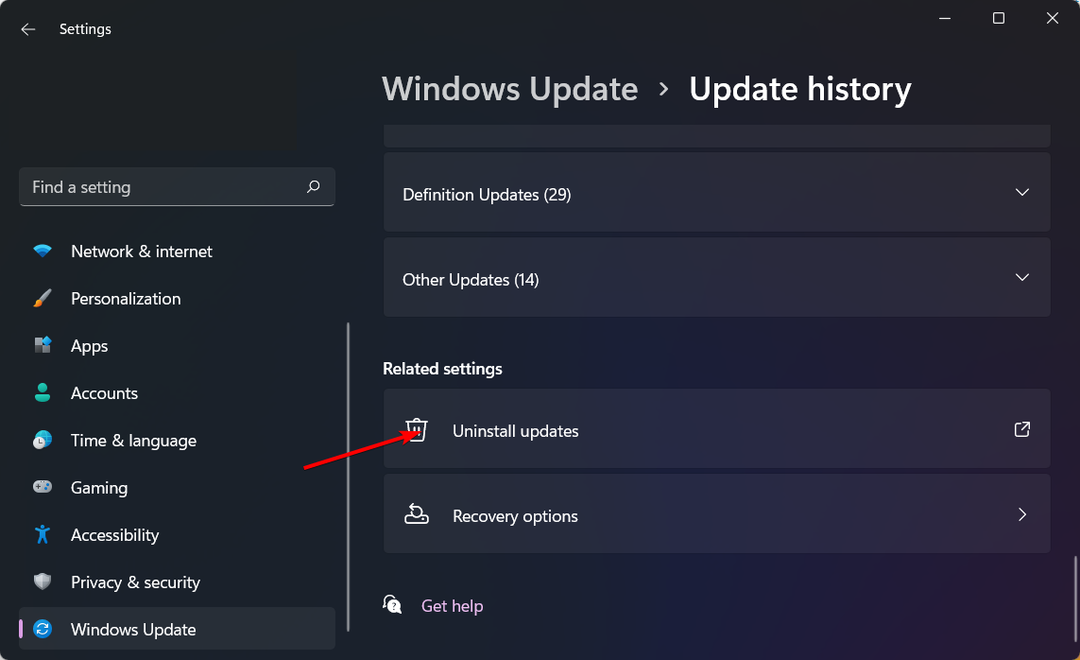

Portanto, a fim de atualizar para a versão corrigida, os jogadores que usam o cliente oficial da Mojang são aconselhados a fechar todos os jogos em execução e instâncias do Minecraft Launcher e reinicie o Launcher para instalar o patch automaticamente.

Os jogadores que estão usando clientes Minecraft modificados e iniciadores de terceiros devem entrar em contato com seus fornecedores terceirizados para obter uma atualização de segurança.

Você observou algum comportamento peculiar ao hospedar seu próprio servidor Minecraft? Compartilhe sua experiência conosco na seção de comentários abaixo.