- Os pesquisadores revelaram uma nova exploração no dia zero do Windows que concede privilégios de administrador nas versões do WIndows 10, 11 e do Windows Server.

- Uma vez que a vulnerabilidade tenha sido explorada, os atores da ameaça ganham direitos de SISTEMA, eles serão capazes de se mover ainda mais pela rede.

- A falha foi descoberta pela primeira vez na atualização de outubro de 2021 na terça-feira.

A segurança cibernética já percorreu um longo caminho e os pesquisadores descobriram agora um novo exploit que é uma vulnerabilidade do Windows.

A nova exploração aproveita os privilégios locais e concede aos administradores acesso às versões do Windows 10, Windows 11 e Windows Server.

Uma vez que o acesso é concedido a uma conta de usuário padrão, tem o potencial de elevar para privilégios de usuário do SISTEMA e fazer movimentos adicionais dentro da rede.

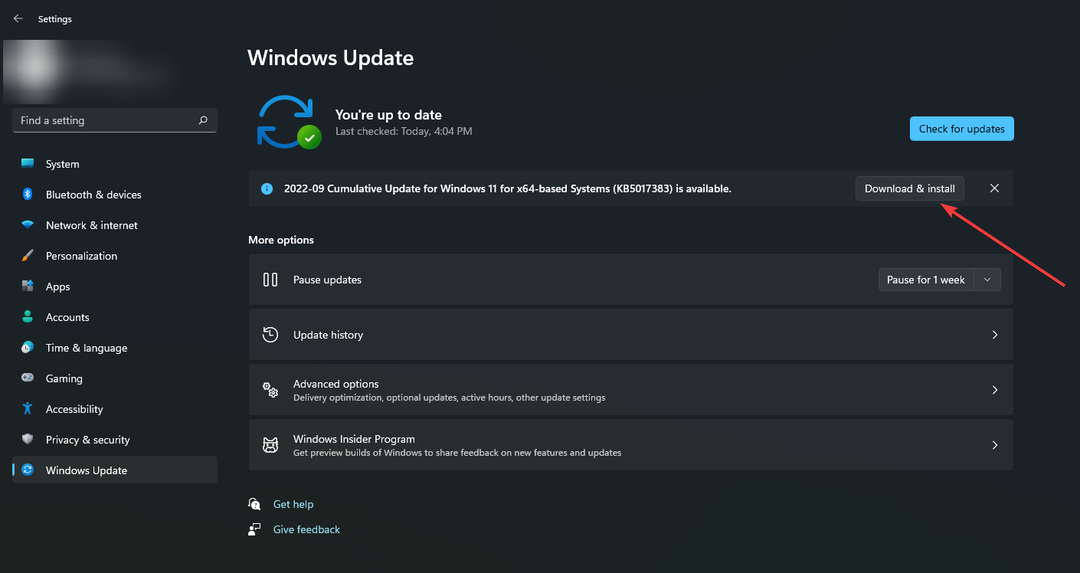

A vulnerabilidade foi aparentemente descoberta no Outubro de 2021 Correção terça e fixado no Atualização de terça-feira de novembro de 2021

. Houve um desvio que descobriu uma vulnerabilidade de privilégio mais poderosa e se aproveitou da situação.Prova de conceito

Abdelhamid Naceri da Trend Micros publicou um exploit de prova de conceito (PoC) funcional para o novo dia zero e diz que funciona em todas as versões com suporte do Windows.

“Esta variante foi descoberta durante a análise do patch CVE-2021-41379. o bug não foi corrigido corretamente, no entanto, em vez de descartar o bypass. Eu escolhi realmente descartar esta variante, pois é mais poderosa do que a original ”

De acordo com Naceri, o PoC é “extremamente confiável”. Ele o testou em condições variadas e diferentes variantes do Windows, que tiveram sucesso em cada tentativa.

Ele explica ainda que o PoC funciona até na instalação de servidores Windows. Isso é raro porque não permite que usuários padrão executem operações do instalador MSI.

“A melhor solução alternativa disponível no momento da redação deste artigo é esperar [que] a Microsoft libere um patch de segurança, devido à complexidade desta vulnerabilidade. Qualquer tentativa de corrigir o binário diretamente quebrará [o] instalador do Windows ”

O que você acha dessa nova façanha? Compartilhe seus pensamentos na seção de comentários.