- Midnight Protocol é um RPG baseado em narrativas táticas com controles exclusivos apenas de teclado.

- Ele permite que você viva suas fantasias de hacker em um mundo futurista onde tudo é controlado por computadores

- Tem uma história surpreendentemente emocional para contar e oferece maneiras suficientes até mesmo para jogadores inexperientes experimentá-la completamente

Protocolo da Meia-Noite é um RPG baseado em narrativas táticas com controles exclusivos apenas de teclado. Invada servidores, vença os sistemas de segurança e descubra segredos criptografados enquanto tenta encontrar respostas sobre por que e como você foi doxxed.

Quando fui apresentado ao Midnight Protocol na 1UP Conference, uma exposição local de jogos da Bélgica que eu ajudou a organizar, devo dizer que não conseguiu chamar minha atenção da mesma forma que a maioria dos jogos seria. A grande maioria dos jogos por aí tenta chamar sua atenção com visuais sofisticados e animações interessantes, mas com um jogo de hacking baseado em texto, você realmente precisa sentar e se deixar mergulhar em seu mundo.

I [M] EXPERIÊNCIA DE HACKING MERSIVE

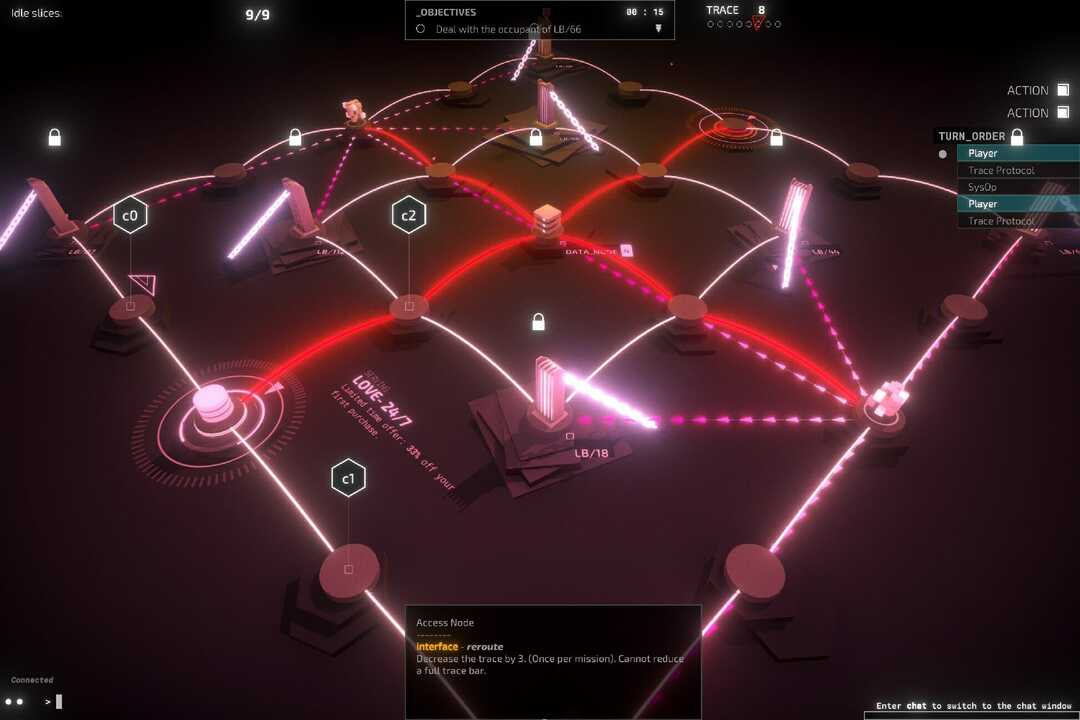

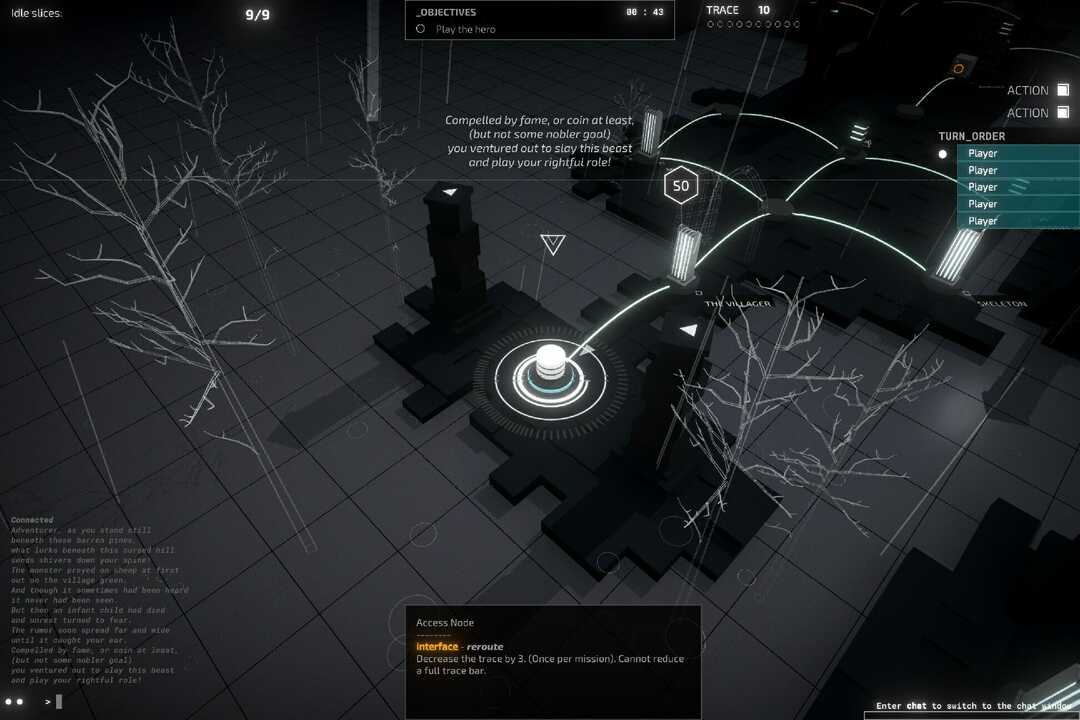

Fazer os jogadores se sentirem como um verdadeiro hacker é onde o Midnight Protocol se destaca. Você controla o jogo inteiro apenas pelo teclado, nenhum cursor é visível a qualquer momento, e parece... glorioso!

Há algo estranhamente satisfatório em digitar comandos e ver um computador executá-los, e é basicamente isso que você fará durante todo o jogo. Digitando Mover S3 (ou. S3 se você quiser acelerar as coisas) move você para esse nó em uma placa de rede digital.

Precisa quebrar um firewall que está bloqueando seu caminho? Digite Dagger, Shuriken ou Jackhammer para derrubá-lo. Quer evitá-lo completamente? Túnel seu caminho para o outro lado.

Quase todo endereço de rede tem várias maneiras de abordar o quebra-cabeça: se encontrar um cofre, você pode procurar a senha nos nós de dados ou pode fortalecê-la com um programa Rainbow. Um nó de criptografia está bloqueando sua interface com ele? Então você precisará descriptografá-lo primeiro.

[E] MOÇÕES SEM NADA ALÉM DE TEXTO

O jogo começa muito bem com algumas ideias interessantes, como permitir que você insira o nome de usuário Dados você mesmo (você não pode escolher um identificador personalizado) e sua senha. Realmente não importa o que você digita aqui, o jogo irá preencher automaticamente cada personagem a cada tecla que você pressionar.

É um pequeno toque agradável que eu realmente poderia apreciar e este nível de atenção aos detalhes é mantido durante todo o jogo.

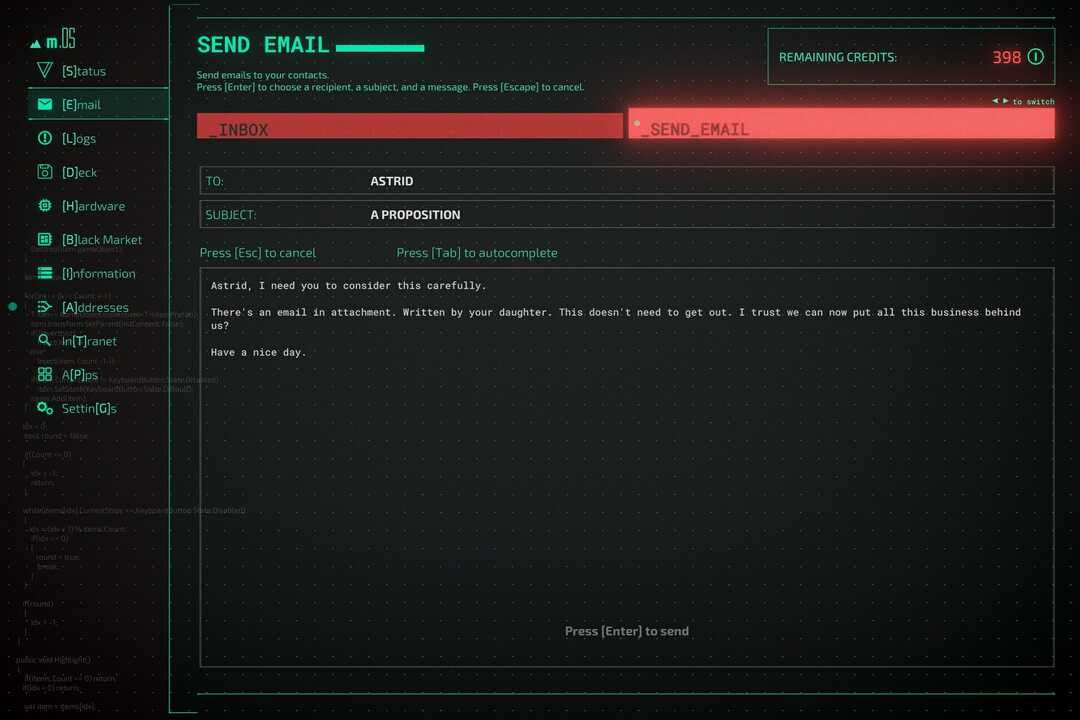

É mais usado na comunicação por e-mail ou chat, que é responsável pela maior parte da narrativa: basta digitar no seu teclado e o jogo preencherão a mensagem real, incluindo retrocesso e momentos em que o protagonista aparentemente muda seu mente.

Mais tarde no jogo, quando entreguei uma mensagem áspera a uma pessoa do outro lado de um bate-papo, você pôde ver seus [...] aparecem na tela algumas vezes e depois desaparecem novamente, indicando que eles também estão reconsiderando o que dizer. É apenas texto e ícones, mas transmite muita emoção.

[HORA DA HISTÓRIA

Para definir o estágio binário: Protocolo da Meia-Noite ocorre em um futuro próximo, onde o mundo online cresceu para se tornar ainda mais importante e com operações-chave, todas contando com informações digitais. Não é nenhuma surpresa, então, que haja uma atividade igualmente aumentada de hackers que querem lucrar ou usam suas habilidades para tornar o mundo um lugar melhor.

A história gira em torno de um hacktivista chamado Data, que recentemente ficou bêbado depois que suas informações pessoais foram compartilhadas para que todos vissem. Depende de você acertar as coisas e descobrir os muitos mistérios deste mundo digital. Felizmente, você não terá que fazer isso sozinho e pode contar com outros hackers para emprestar seus 10 dígitos.

Adorei da primeira vez,

Eu amei tanto da segunda vez 💕É incrível como um jogo de hacking baseado em texto pode mostrar tanta emoção. #MidnightProtocol 💻@LuGusStudios@Iceberg_Intpic.twitter.com/oQcnX2YD9M

- BloodyGoodReviews ™ 🐊 FC6 💻 Protocolo da meia-noite (@Bloodyspasm) 7 de outubro de 2021

Mesmo que você nunca veja seus rostos, você rapidamente desenvolve um certo apego aos seus amigos hackers e alguns deles até se juntam a você na rede para ajudar a derrubar as corporações do mal que pensam que são donas do líquido.

[R] PG ELEMENTS

Cada pessoa que joga Midnight Protocol provavelmente abordará os desafios de uma maneira diferente. Existem algumas coisas que você pode personalizar, como os programas em seu deck. alguns exemplos:

- Capa ajuda você a se mover pelas redes despercebido

- Colher permite que você elimine nós criptografados em vez de fazer a interface manual com ele várias vezes

- Sanguessuga faz o mesmo, mas drena o dinheiro para sua conta pessoal

- Há até uma variedade de movimentos ofensivos, cada um com seus prós e contras

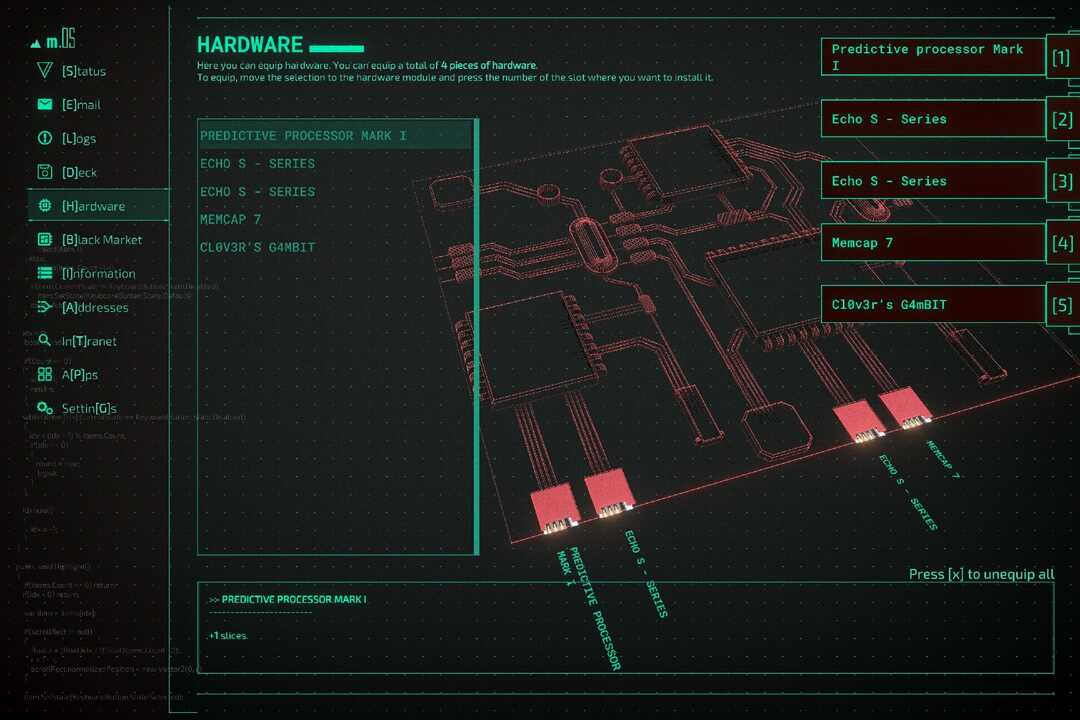

Seu deck tem uma quantidade finita de slots, mas você pode comprar upgrades de hardware que aumentam o tamanho do seu deck ou que diminuem a velocidade com que você é rastreado em uma rede.

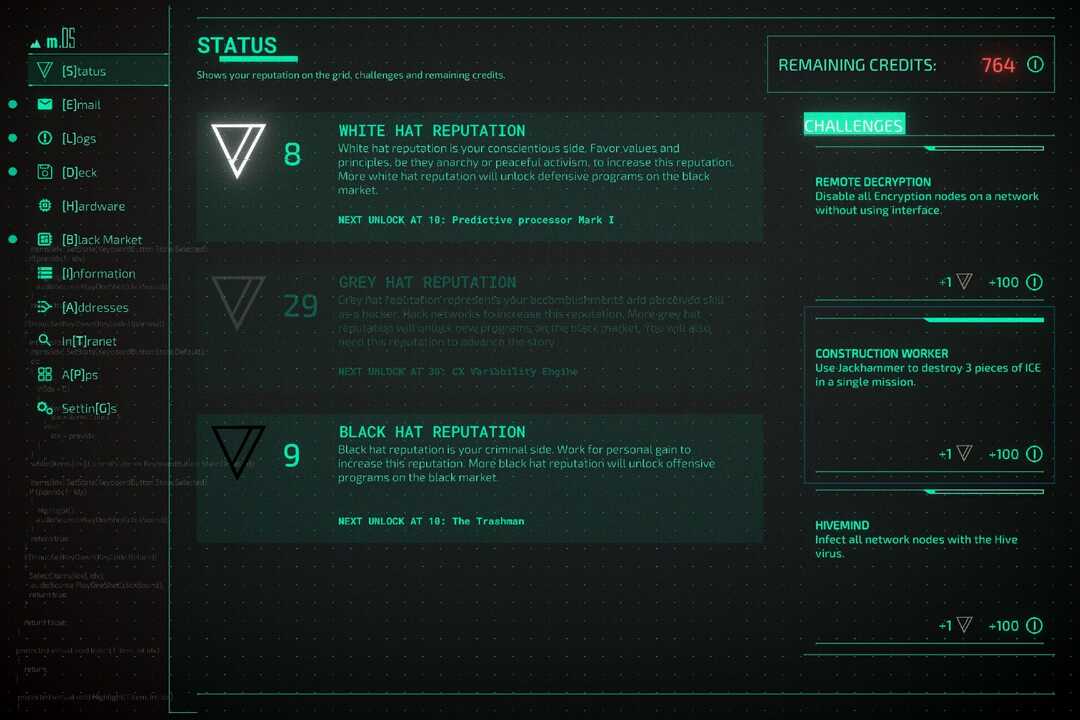

Quais programas você pode adicionar ao seu deck são em parte decididos por como você joga: se você ganhar mais reputação de Black Hat roubando dinheiro, você obterá ferramentas mais ofensivas à sua disposição, enquanto os dados do Open Sourcing podem dar a você uma reputação de chapéu branco e abrir portas para mais maneiras de ficar fora do radar.

[S] CREENSHOTS NÃO FAZEM JUSTIÇA DE JOGO

Apenas dar uma olhada em algumas das imagens acima provavelmente não será suficiente para convencê-lo a comprar o jogo. Embora não pareça ruim de forma alguma e tenha alguns efeitos impressionantes, na maioria das vezes você estará olhando para o texto e os elementos da IU, que ocupam uma grande parte do espaço da tela.

Mas as animações que estão presentes mais do que cumprem o seu papel, especialmente combinadas com a banda sonora intensa. A imagem abaixo mostra um programa chamado LEVI4TH4N que o persegue lentamente através do nível. Parece ótimo e certamente há uma sensação de pavor conforme os tentáculos se aproximam de sua localização atual.

[G] MODO OD ATIVADO

Embora Midnight Protocol seja baseado em turnos e você possa demorar o tempo que quiser para planejar seu próximo movimento (nas configurações padrão, pelo menos), não é exatamente o que eu classificaria como um jogo fácil. Claro, isso apresenta novos sistemas de uma forma clara e você logo entenderá a maior parte do funcionamento interno, mas eu ainda não conseguia afastar a sensação de que não estava trabalhando de forma ideal.

Felizmente, o jogo tem muitas opções de acessibilidade para pessoas que querem apenas vivenciar a história e para quem o desafio não é tão importante. Você pode tornar isso mais fácil para você, dando-lhe mais tempo antes que os inimigos possam rastreá-lo e você pode até mesmo diminuir os pontos de vida no ICE (firewalls e outras armadilhas).

Você também pode tentar novamente qualquer nível quantas vezes forem necessárias, com diferentes programas instalados, mas eu mesmo fiquei um pouco impaciente com todas as tentativas e erros. Especialmente porque perder significa ter que repetir todo o nível do zero.

É por isso que decidi rapidamente ativar o Modo Deus, que nunca aumenta seu traço, dando a você todo o tempo do mundo para explorar as redes e permitindo que você se concentre nos desenvolvimentos da história. Isso certamente compensa, porque há uma tonelada de segredos escondidos e eu queria descobrir todos eles!

Haha, isso é incrível!

Se você resolver um quebra-cabeça inteligente em #MidnightProtocol, você tem acesso a uma aventura de mesa oculta inteiramente contada em rima. E é engraçado para arrancar! 😁

Bem jogado, @LuGusStudios 👏 pic.twitter.com/zAAAdqB2In

- BloodyGoodReviews ™ 🐊 FC6 💻 Protocolo da meia-noite (@Bloodyspasm) 11 de outubro de 2021

[B] CONTEÚDO ONUS

Se você for para a história principal e a maioria das missões secundárias, levará cerca de 20 horas para completar o jogo. Eu tinha cerca de 11 horas de tempo de jogo no relógio quando o venci, mas principalmente porque ignorei as oportunidades de ganhar algum dinheiro rápido e o Modo Deus também me economizou muito tempo.

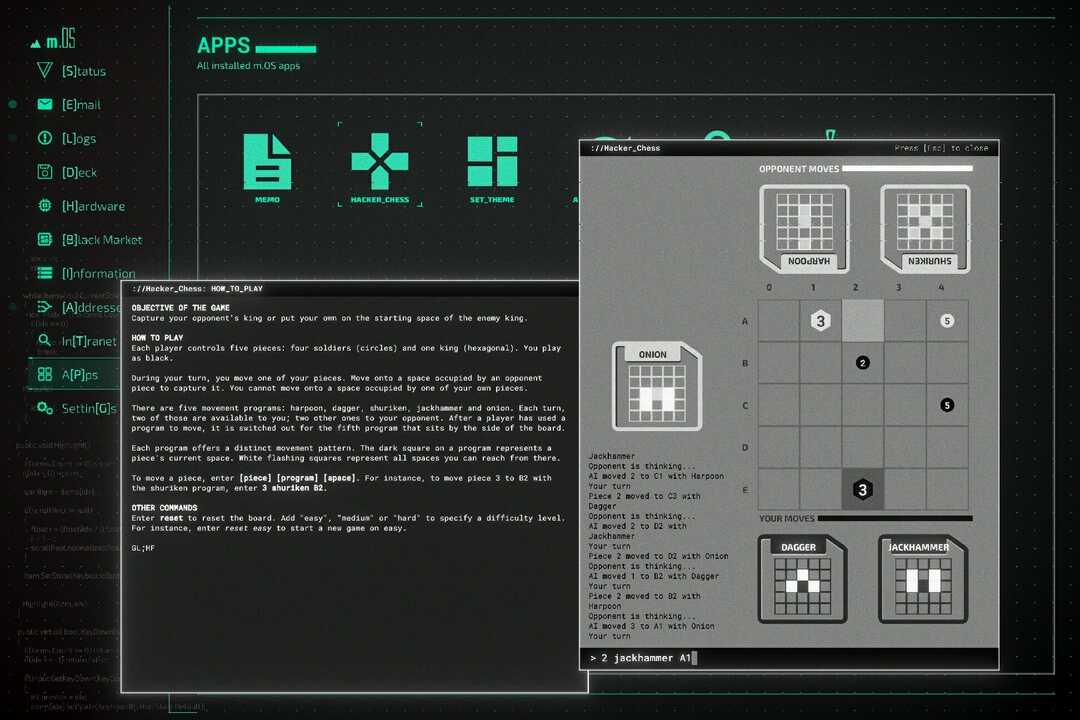

Mas vale muito a pena explorar todo o conteúdo secundário. O tweet de cima e a captura de tela abaixo são provavelmente meu exemplo favorito, com uma missão inteira contada em rima (alguns leitores já sabem Gosto muito disso) e sentindo-se como uma campanha de Dungeons & Dragons, com armadilhas venenosas e uma luta de chefão esperando por você no final.

Até mesmo para chegar a esse nível, eu tive que seguir um sidequest até um ponto onde um Wizard deu uma dica para mova meu soldado para B5 que foi uma dica para jogar um jogo de Hacker_Chess, um minijogo de xadrez totalmente funcional onde seus peões se movem com base em padrões e ataques do jogo principal.

Há uma tonelada de pequenas coisas como essa escondidas no jogo (e até mesmo nos arquivos do jogo, * wink-wink *) que de alguma forma desbloqueiam segredos, de conteúdo extra a cosméticos extras que alteram as cores da fonte em seu tela. É absolutamente delicioso descobri-los, então não vou estragar mais do que já fiz.

[F] PENSAMENTOS INAIS SOBRE O PROTOCOLO DA MEIA-NOITE

- Prós

- O Protocolo da meia-noite realmente faz você se sentir um verdadeiro hacker

- Tem uma ótima história com muitas reviravoltas ao longo do caminho

- Ele permite que você experimente e crie seu próprio estilo de jogo personalizado

- Contras

- Um pouco implacável sem o Modo Deus ativado

- Cometer um erro pode significar repetir um nível inteiro do zero

Pontuação final: 4/5

Protocolo da Meia-Noite permite que você viva suas fantasias de hacker em um mundo ciberpunk cativante. Tem uma história emocionante cheia de reviravoltas inesperadas que, surpreendentemente, conseguiram transmitir muitas emoções apenas por meio do texto.

Por causa das opções de dificuldade do jogo, mesmo as pessoas que não têm as habilidades ou paciência para invadir seu caminho para os créditos ainda podem desfrutar do trabalho narrativo. Mesmo se você estiver no limite, eu definitivamente recomendo jogar a demonstração, pois nada do que você ler ou ver na cobertura online fará um trabalho tão bom em vender o jogo do que experimentá-lo em primeira mão.

O Protocolo da meia-noite custa US $ 14,99 e atualmente está disponível apenas para PC. Por causa de sua jogabilidade de digitação, não veremos em breve um lançamento de console. Não é muito exigente graficamente, então você também deve ser capaz de reproduzi-lo em hardware inferior. Você pode verifique os requisitos do Steam.

*Isenção de responsabilidade: revisado no Windows 10. Cópia da revisão do Steam fornecida pelo editor.