- A Microsoft está alertando seus usuários e aconselhando-os a tomar medidas imediatas para permanecer protegidos.

- Uma nova campanha de phishing foi descoberta pelo Equipe de Inteligência de Ameaças do Microsoft 365 Defender.

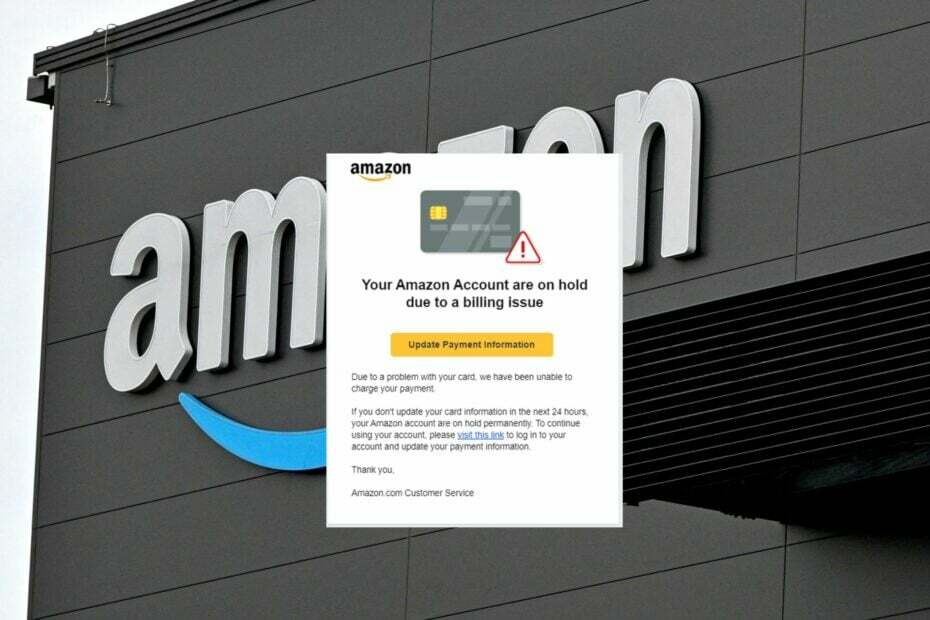

- Os invasores combinam esses links com iscas de engenharia social que representam ferramentas de produtividade conhecidas.

- Para fazer tudo parecer normal, os hackers usam o Google reCAPTCHA para bloquear qualquer tentativa de varredura dinâmica.

A empresa de tecnologia com sede em Redmond emitiu um aviso para todos os seus usuários, instando-os a tomar as medidas adequadas para permanecerem protegidos.

Os especialistas têm monitorado uma campanha de phishing de credencial difundida que se baseia em links redirecionadores abertos, ao mesmo tempo que sugerem que pode se defender contra tais esquemas.

Este é apenas um dos vários esquemas tentados por terceiros mal-intencionados nos últimos meses, portanto, devemos realmente levar este aviso a sério e fazer tudo o que pudermos para proteger nossos dados confidenciais.

Microsoft aumenta a conscientização sobre novo ataque de phishing

Mesmo que os links de redirecionamento em mensagens de e-mail sejam uma ferramenta vital para levar os destinatários a sites de terceiros ou rastreie as taxas de cliques e avalie o sucesso das campanhas de vendas e marketing, há outras maneiras de fazer Nós vamos.

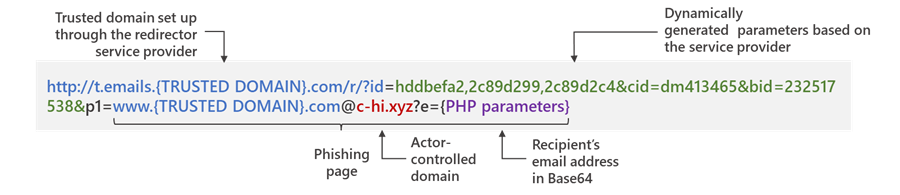

Um redirecionar aberto é quando um aplicativo da web permite que um parâmetro HTTP contenha uma URL fornecida pelo usuário que faz com que a solicitação HTTP seja redirecionada para o recurso referenciado.

Esta mesma técnica pode ser abusada por concorrentes a fim de redirecionar tais links para sua própria infraestrutura, ao mesmo tempo em que mantém intacto o domínio confiável na URL completa.

Isso os ajuda a evadir a análise de mecanismos antimalware, mesmo quando os usuários tentam passar o mouse sobre os links para verificar se há sinais de conteúdo suspeito.

A Equipe de Inteligência de Ameaças do Microsoft 365 Defender desenvolveu sobre este assunto e explicou como esses ataques são conduzidos, de forma detalhada postagem no blog.

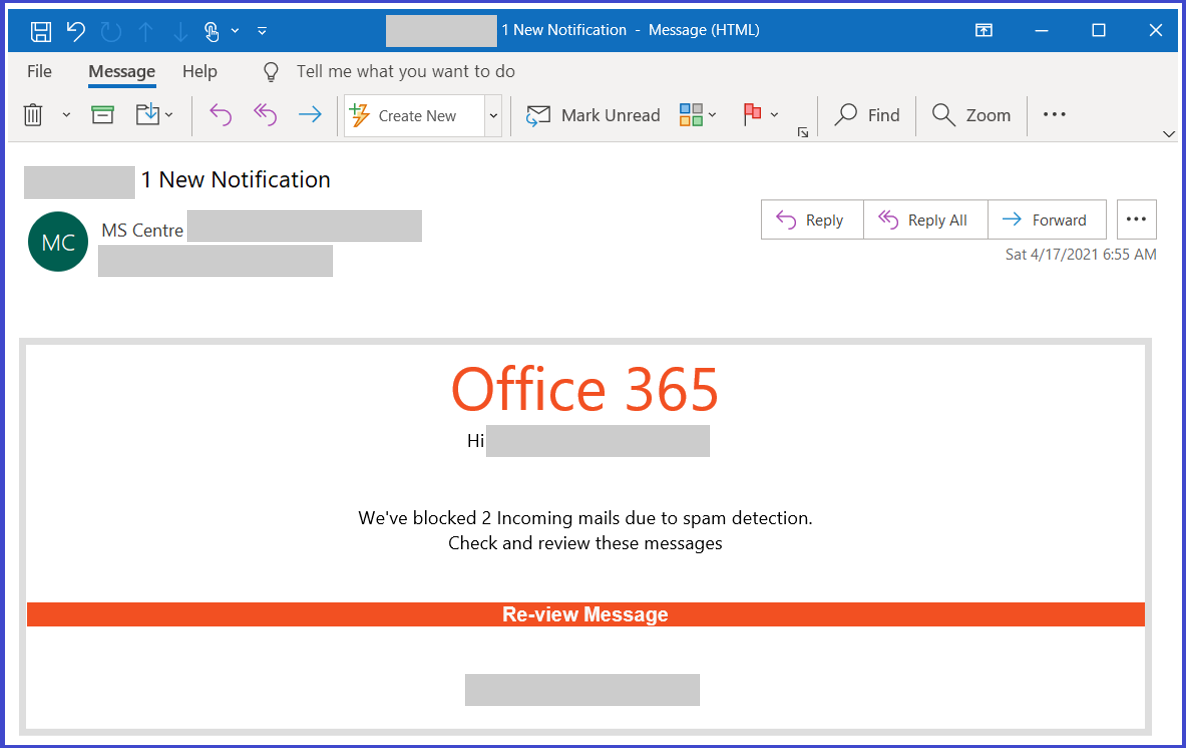

Os invasores combinam esses links com iscas de engenharia social que personificam ferramentas e serviços de produtividade conhecidos para atrair os usuários a clicarem. Isso leva a uma série de redirecionamentos - incluindo uma página de verificação CAPTCHA que adiciona uma sensação de legitimidade e tentativas de escapar de alguns sistemas de análise automatizados - antes de levar o usuário a um login falso página. Em última análise, isso leva ao comprometimento da credencial, o que expõe o usuário e sua organização a outros ataques.

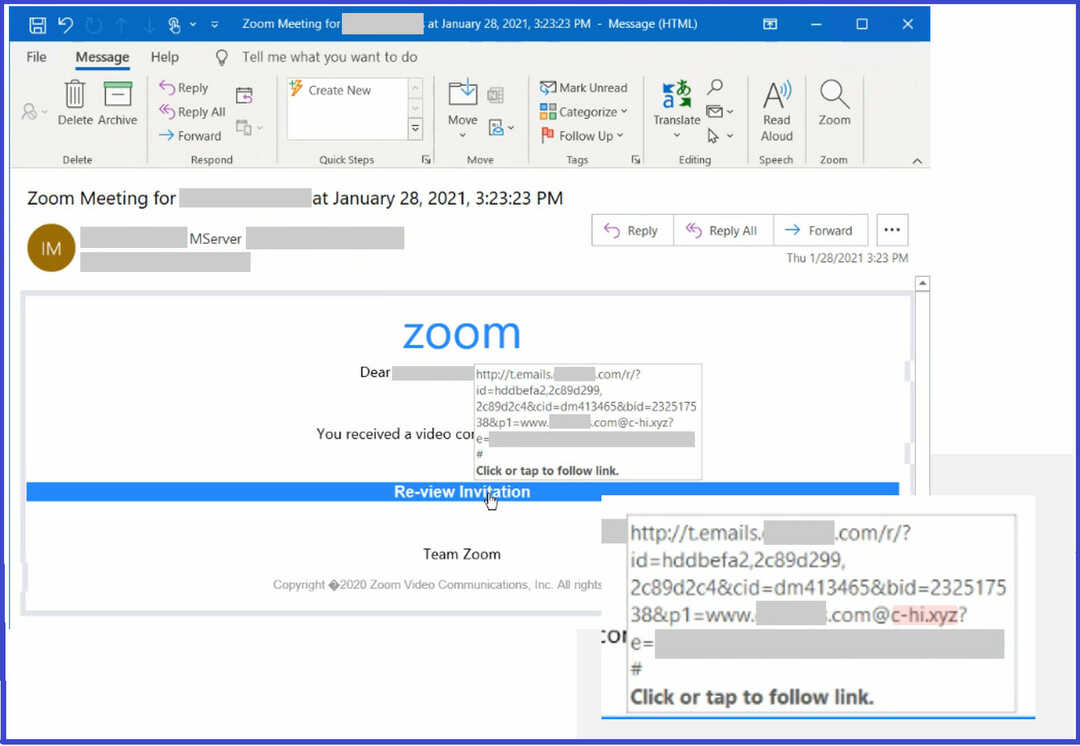

Para conduzir com sucesso vítimas em potencial a sites de phishing, os URLs de redirecionamento incorporados na mensagem são configurados usando um serviço legítimo.

Na verdade, os domínios controlados por ator finais contidos no link alavancam domínios de nível superior .xyz, .club, .shop e .online, mas que são passados como parâmetros para escapar do gateway de e-mail soluções.

A Microsoft afirmou que descobriu pelo menos 350 domínios únicos de phishing como parte dessa campanha de hacking.

A ferramenta mais eficaz que os hackers têm é convencer iscas de engenharia social que pretendem ser mensagens de notificação de aplicativos como Office 365 e Zoom, uma técnica de evasão de detecção bem elaborada e uma infraestrutura durável para realizar o ataques.

E para reforçar ainda mais a credibilidade do ataque, clicar no link especialmente criado redireciona os usuários a uma página de destino maliciosa que emprega o Google reCAPTCHA para bloquear qualquer varredura dinâmica tentativas.

Depois de concluir a verificação CAPTCHA, as vítimas são exibidas em uma página de login fraudulenta que simula um serviço conhecido como o Microsoft Office 365, apenas para passar suas senhas ao enviar o em formação.

Se a vítima inserir uma senha, a página será atualizada com uma mensagem de erro declarando que o tempo limite da sessão expirou e direcionando o visitante para inserir a senha novamente.

Esta é uma prática de validação de dados não muito diferente do ritual de dupla aceitação usado pelos serviços de lista de marketing por e-mail para garantir a conformidade com as leis de spam.

As vítimas de phishing são redirecionadas para um site de segurança legítimo da Sophos, indicando, falsamente, que a mensagem de e-mail que foram notificadas para recuperar foi liberada.

Agora que estamos cientes do perigo, podemos seguir em frente e tomar as medidas cabíveis imediatas, reduzindo o risco de nos tornarmos mais uma estatística nesta guerra cibernética.

Você está fazendo tudo o que pode para ficar protegido contra tentativas de phishing? Deixe-nos saber na seção de comentários abaixo.