- Se um dispositivo foi infectado com o REvil ransomware, o login automático no modo de segurança garante a reinicialização.

- Com as alterações mais recentes implementadas no código malicioso, nenhuma ação é necessária por parte do usuário.

- A melhor proteção contra esse tipo de ataque de ransomware é um antivírus confiável.

- Os relatórios mostram que a maioria das ferramentas antivírus pode detectar ataques de ransomware REvil, mesmo após as modificações.

Uma pesquisa de segurança recente revelou que REvil / Sodinokibi ransomware refinou suas táticas de ataque para garantir o acesso aos sistemas operacionais das vítimas.

As alterações aplicadas modificam a senha de login do sistema do usuário e forçam a reinicialização do sistema apenas para permitir que o malware criptografe os arquivos. Os sistemas operacionais Windows mais antigos e mais recentes podem ser afetados.

Os resultados do foram publicados pelo pesquisador R3MRUN em seu Conta do Twitter.

Como o REvil ransomware age para forçar o login no modo de segurança?

Antes da mudança, o ransomware teria usado um argumento de linha de comando -smode para reinicializar o dispositivo em Modo de segurança, mas precisava que o usuário acessasse manualmente esse ambiente.

Este é um método novo e sorrateiro de ciberataque, considerando que o Modo de Segurança deve ser... seguro e é até recomendado como um ambiente seguro para limpeza de malware em caso de corrupção do sistema.

Mais ainda, enquanto no Modo de segurança, os processos não são interrompidos por software de segurança ou servidores.

Para evitar suspeitas, o código do ransomware foi convenientemente modificado. Agora, junto com o argumento -smode, o ransomware também altera a senha do usuário para DTrump4ever, mostram as mensagens.

Conseqüentemente, o arquivo malicioso modificou algumas entradas do Registro e o Windows reinicializou automaticamente com as novas credenciais.

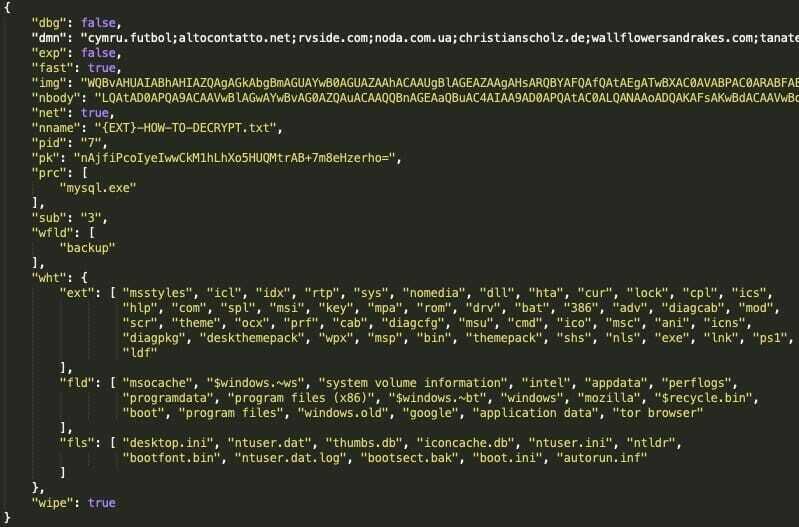

Acredita-se que o código usado seja o seguinte:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

AutoAdminLogon = 1

DefaultUserName = [account_name]

DefaultPassword = DTrump4ever

O pesquisador também apontou duas fontes do VirusTotal com e sem a amostra modificada do ataque. A maneira mais segura de proteger seu sistema contra essa tentativa continua sendo um antivírus confiável.

⇒ Obtenha o ESET Internet Security

ESET foi uma das 70 ferramentas de segurança testadas para descobrir o REvil ransomware (modificado ou não); 59 soluções detectaram.

Portanto, certifique-se de instalar um antivírus confiável e habilite a proteção em tempo real para o seu sistema. Como sempre, também aconselhamos que você evite sites ou fontes online suspeitas.

![Mantenha sua cópia de sombra de volume no Windows 10 segura [Ransomware]](/f/93b7a85c245e7e6820d50430b2ca2174.jpg?width=300&height=460)