Bitfedender niedawno wykrył poważne luki w zabezpieczeniach prywatności w kamerach IoT, które pozwalają hakerom przejąć kontrolę nad tymi urządzeniami i zmienić je w pełnoprawne narzędzia szpiegowskie. .

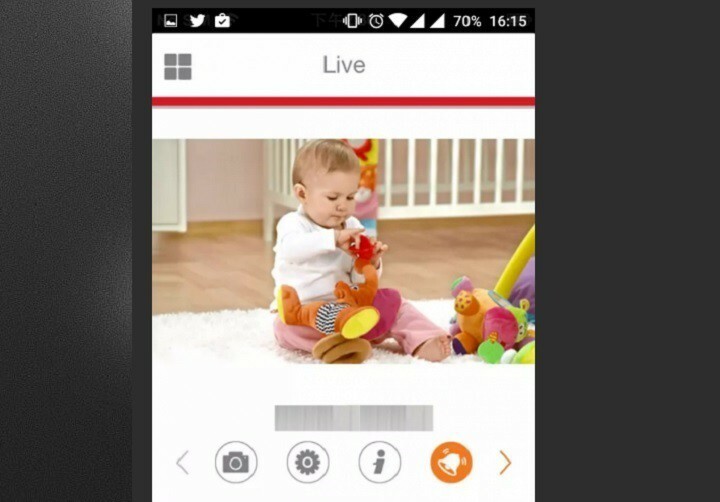

Kamera przeanalizowana przez Bitdefender służy do monitorowania przez wiele rodzin i małych firm. Urządzenie zawiera standardowe funkcje monitorowania, takie jak system wykrywania ruchu i dźwięku, dwukierunkowy dźwięk, wbudowany mikrofon i głośnik oraz czujniki temperatury i wilgotności.

Luki w zabezpieczeniach można łatwo wykorzystać podczas procesu łączenia. Kamera IoT tworzy hotspot podczas konfiguracji za pośrednictwem sieci bezprzewodowej. Po zainstalowaniu odpowiednia aplikacja mobilna nawiązuje połączenie z hotspotem urządzenia i łączy się z nim automatycznie. Następnie użytkownik aplikacji wprowadza poświadczenia i proces instalacji jest zakończony.

Problem polega na tym, że hotspot jest otwarty i nie jest wymagane hasło. Co więcej, dane krążące pomiędzy aplikacją mobilną, kamerą IoT i serwerem nie są szyfrowane. A żeby było gorzej,

Bitdefender wykrył również, że poświadczenia sieciowe są wysyłane w postaci zwykłego tekstu z aplikacji mobilnej do kamery.Gdy aplikacja mobilna łączy się zdalnie z urządzeniem spoza sieci lokalnej, uwierzytelnia się za pomocą mechanizmu zabezpieczeń znanego jako Basic Access Authentication. Według dzisiejszych standardów bezpieczeństwa jest to niepewna metoda uwierzytelniania, chyba że jest używana w połączeniu z zewnętrznym bezpiecznym systemem, takim jak SSL. Nazwy użytkowników i hasła są przekazywane przewodowo w nieszyfrowanym formacie, zakodowane w systemie Base64 w tranzycie.

W rezultacie osoba atakująca może podszywać się pod oryginalne urządzenie, rejestrując inne urządzenie z tym samym adresem MAC. Serwer połączy się z urządzeniem, które zarejestrowało się jako ostatnie, podobnie jak aplikacja mobilna. W ten sposób atakujący mogą przechwycić hasło kamery internetowej.

Każdy może korzystać z aplikacji, tak jak zrobiłby to użytkownik. Oznacza to włączenie dźwięku, mikrofonu i głośników, aby komunikować się z dziećmi, gdy rodziców nie ma w pobliżu lub mieć niezakłócony dostęp do nagrań w czasie rzeczywistym z sypialni dzieci. Oczywiście jest to urządzenie niezwykle inwazyjne, a jego kompromis prowadzi do przerażających konsekwencji.

Aby uniknąć naruszeń prywatności, przeprowadź dokładne badania przed zakupem Urządzenie IoT i przeczytaj recenzje online, które mogą ujawnić problemy z prywatnością. Po drugie, zainstaluj narzędzie cyberbezpieczeństwa dla IoT, takie jak Pudełko Bitdefender. Narzędzia te będą skanować sieć i blokować ataki typu phishing oraz inne zagrożenia.

POWIĄZANE HISTORIE, KTÓRE MUSISZ SPRAWDZIĆ:

- Zaprogramuj Raspberry Pi w przeglądarce za pomocą systemu Windows 10 IoT Core Blockly

- Okablowanie Arduino obsługiwane w systemie Windows 10 IoT Core

- Aplikacja IoT dla systemu Windows 10 zapewnia obsługę sieciowych drukarek 3D

![Najlepsze tanie płyty IoT do kupienia za mniej niż 50 USD [Przewodnik 2021]](/f/883874c778909f62c6b5add83c89a002.jpg?width=300&height=460)