- Microsoft tworzy nowe narzędzie, które pomoże użytkownikom w pełni wykorzystać ich chipy zabezpieczające TPM.

- System Windows 11 będzie dostarczany z tym opcjonalnym oprogramowaniem, dostosowanym specjalnie do jednego z najbardziej krytycznych wymagań systemu operacyjnego.

- Administratorzy mogą używać TpmDiagnostics.exe do dokładnie przeszukuj informacje przechowywane na chipach TPM.

- Ten artykuł zawiera pełną listę poleceń, których można używać z tym nowym oprogramowaniem w systemie Windows 11.

Może chcesz to wiedziećOkna 11 będzie wyposażony w nową opcjonalną funkcję o nazwie Diagnostyka TPM, narzędzie, które umożliwi administratorom przeglądanie procesora bezpieczeństwa TPM określonego urządzenia.

Oczywiste posunięcie, biorąc pod uwagę, że Microsoft wciąż na to nalega Procesory bezpieczeństwa TPM 2.0 jako wymóg, niezbędne do zasilania niektórych jego funkcji bezpieczeństwa.

Nowy system operacyjny będzie miał domyślne narzędzie diagnostyczne TPM

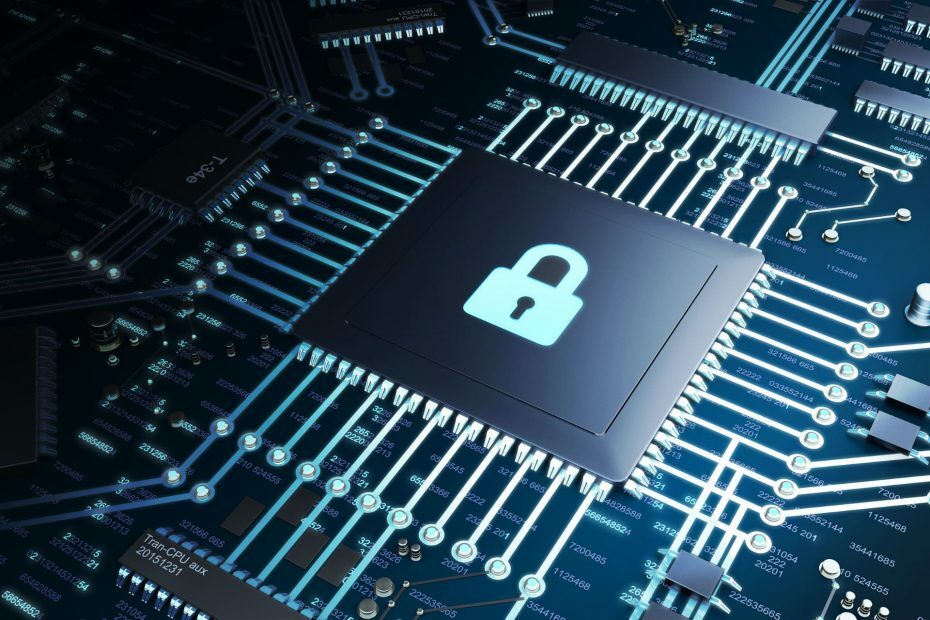

Jak zapewne już wiesz, z niekończących się dyskusji, które wywołały to wymaganie systemu Windows 11, chip TPM jest w rzeczywistości sprzętowym procesorem bezpieczeństwa.

Jego głównym celem jest ochrona kluczy szyfrowania, danych uwierzytelniających użytkownika, a także innych poufnych danych przed atakami złośliwego oprogramowania i innymi formami włamania lub ekstrakcji danych.

Microsoft wciąż nalega na to wymaganie i podkreśla ogromne znaczenie, jakie faktycznie ma ten mały sprzęt, w nowym poście na blogu.

Komputery przyszłości potrzebują tego nowoczesnego sprzętowego źródła zaufania, aby chronić zarówno przed powszechnymi, jak i zaawansowanymi atakami, takimi jak oprogramowanie ransomware i bardziej wyrafinowanymi atakami państw narodowych. Wymaganie modułu TPM 2.0 podnosi standard bezpieczeństwa sprzętowego, wymagając wbudowanej podstawy zaufania.

Tak więc to zupełnie nowe narzędzie wiersza polecenia systemu Windows 11 o nazwie Diagnostyka TPM daje teraz wszystkim administratorom możliwość wysyłania zapytań do układu TPM o przechowywane informacje.

Po zainstalowaniu oprogramowania znajdziesz nowy tpmdiagnostics.exe plik wykonywalny znajdujący się w C:\Windows\System32 teczka.

TPM 2.0 to kluczowy element konstrukcyjny zapewniający bezpieczeństwo dzięki funkcjom Windows Hello i funkcji BitLocker, które pomagają klientom lepiej chronić ich tożsamość i dane. Ponadto dla wielu klientów korporacyjnych moduły TPM ułatwiają bezpieczeństwo Zero Trust, zapewniając bezpieczny element do poświadczania kondycji urządzeń.

Jakich poleceń mogę używać z tym nowym narzędziem?

Ważne jest, aby wiedzieć, że o ile nie całkowicie rozumiesz, jakie dane są przechowywane w układzie TPM, nie zaleca się zbytniego ingerowania w to.

Każdy błąd, który popełnisz, może przypadkowo usunąć klucze niezbędne do działania urządzenia.

Wiedz, że Dokumentacja platformy zaufanej firmy Microsoft, wraz z nowym TpmDiagnostics.exe Narzędzie może dostarczyć mnóstwo informacji o podstawowej mechanice bezpieczeństwa systemu Windows 11.

Oto pełna lista poleceń, których można używać w nowym narzędziu TPM systemu Windows 11:

tpmdiagnostics: narzędzie dla Windows 10 build 22000. Prawa autorskie (c) Microsoft Corporation. Wszelkie prawa zastrzeżone. Flagi: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Użyj polecenia „help”, aby uzyskać więcej informacji o Komenda. Polecenia: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [pełna ścieżka katalogu] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [wymuś wyczyszczenie] [zezwalaj na monit PPI] TpmProvisioning: PrzygotujTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert plik] GetEkCertFromNVR [-ecc] [plik certyfikatu] GetEkCertFromReg [-ecc] [ plik wyjściowy ] GetEk [-ecc] [plik klucza] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [plik certyfikatu] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["świeży"] [plik wyjściowy] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ argumenty specyficzne dla algorytmu ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [indeks] [rozmiar] [flagi atrybutów] UndefineIndex [indeks] ReadNVIndexPublic [indeks] WriteNVIndex [indeks] [dane w formacie szesnastkowym | -file nazwa_pliku] ReadNVIndex [indeks] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCRs: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [polecenie szesnastkowe kod] ResponseCode [szesnastkowy kod odpowiedzi] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [plik etl] [wyjściowy plik json] DRTM: DescribeMle [plik binarny MLE] Różne: Pomoc [nazwa polecenia] DecodeBase64File [plik do zdekodowania z bazy 64] EncodeToBase64File [plik do zakodowania] ReadFileAsHex [plik do odczytu] ConvertBinToHex [plik do odczytu] [plik do zapisu] ConvertHexToBin [plik do odczytu] [plik do zapisu] Hash [bajty szesnastkowe lub surowa wartość do hash] GetCapabilities