Jeśli pasjonujesz się poszukiwaniem błędów/luk w zabezpieczeniach, ten program może być dla Ciebie.

Microsoft ogłosił wprowadzenie programu nagród Microsoft Defender Bounty u technologicznego giganta z Redmond najnowszy wpis na blogu poświęconym bezpieczeństwu. W nowym programie nagrodzona zostanie każda kwalifikująca się osoba, która wykryje luki w produktach Microsoftu.

Powszechnie wiadomo, że Microsoft jest nieustannie atakowany przez cyberprzestępców, a jego produkty często stają się przedmiotem cyberataków.

Na przykład badania przeprowadzone na początku tego roku wykazały, że ponad W 2022 r. zhakowano 80% kont Microsoft 365, a 60% z nich zostało pomyślnie zhakowanych. Jeszcze bardziej niepokojący jest fakt, że inne badanie wykazało, że Microsoft Teams jest podatny na nowoczesne złośliwe oprogramowanie.

Mając to na uwadze, Microsoft planuje w ramach nowego programu Defender Bounty zaoferować nagrody w wysokości do 20 000 dolarów każdemu, kto zdoła znaleźć krytyczne luki w zabezpieczeniach.

Program nagród Microsoft Defender zaprasza badaczy z całego świata do identyfikowania luk w zabezpieczeniach produktów i usług Defender oraz dzielenia się nimi z naszym zespołem. Program Defender rozpocznie się od ograniczonego zakresu, koncentrując się na interfejsach API Microsoft Defender for Endpoint, a z czasem będzie rozszerzany o inne produkty marki Defender.

Microsoftu

Jednak przed zarejestrowaniem się należy pamiętać o kilku kwestiach, w tym takich, które gwarantują, że Twoje zgłoszenia będą kwalifikować się do programu. Śledź dalej, bo ujawnimy je wszystkie.

Program nagród Microsoft Defender: Jakie zgłoszenia kwalifikują się do konkursu?

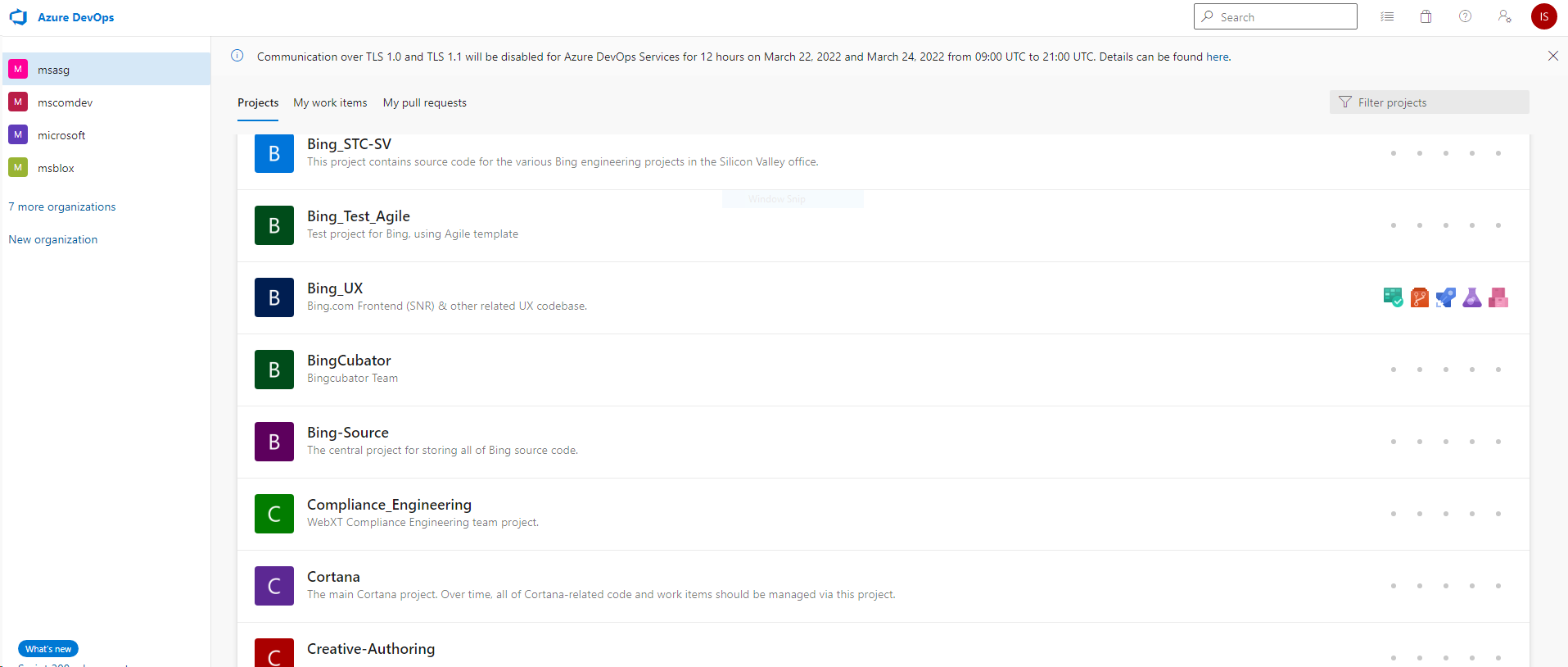

Aby rozpocząć i zapisać się do programu, musisz być aktywną dzierżawą usługi Microsoft Defender for Endpoint, którą gigant technologiczny z Redmond z przyjemnością oferuje 3-miesięczny okres próbny Tutaj.

Mając to na uwadze, dedykowana strona platformy Microsoft zawiera listę wszystkich kwalifikujących się zgłoszeń, które zostaną nagrodzone. Nagrody będą się różnić w zależności od wagi wykrytej luki.

Oto wszystkie punkty, które sprawiają, że zgłoszenie kwalifikuje się do nagrody:

- Zidentyfikuj lukę w zabezpieczeniach wymienionych produktów Defender objętych zakresem, która nie została wcześniej zgłoszona firmie Microsoft ani w żaden inny sposób nie była przez nią znana.

- Taka luka musi mieć wagę krytyczną lub ważną i można ją odtworzyć w najnowszej, w pełni załatanej wersji produktu lub usługi.

- Dołącz jasne, zwięzłe i powtarzalne kroki w formie pisemnej lub w formacie wideo.

- Przekaż naszym inżynierom informacje niezbędne do szybkiego odtworzenia, zrozumienia i rozwiązania problemu.

Microsoft poprosi także badaczy o dodatkowe informacje, takie jak:

- Prześlij za pośrednictwem portalu badawczego MSRC.

- W zgłoszeniu dotyczącym luki wskaż, do którego scenariusza o dużym wpływie (jeśli istnieje) kwalifikuje się Twój raport.

- Opisz wektor ataku dla luki.

Nagrody wahają się od 500 do 20 000 dolarów, w zależności od wagi luki, ale wszystkie szczegóły na ich temat możesz zobaczyć poniżej.

| Typ luki | Jakość raportu | Powaga | |||

|---|---|---|---|---|---|

| Krytyczny | Ważny | Umiarkowany | Niski | ||

| Zdalne wykonanie kodu | Wysoki Średni Niski |

$20,000 $15,000 $10,000 |

$15,000 $10,000 $5,000 |

$0 | $0 |

| Podniesienie przywilejów | Wysoki Średni Niski |

$8,000 $4,000 $3,000 |

$5,000 $2,000 $1,000 |

$0 | $0 |

| Ujawnianie informacji | Wysoki Średni Niski |

$8,000 $4,000 $3,000 |

$5,000 $2,000 $1,000 |

$0 | $0 |

| Podszywanie się | Wysoki Średni Niski |

Nie dotyczy | $3,000 $1,200 $500 |

$0 | $0 |

| Manipulowanie | Wysoki Średni Niski |

Nie dotyczy | $3,000 $1,200 $500 |

$0 | $0 |

| Odmowa usługi | Wysoki niski | Poza zakresem |

Jeśli interesuje Cię nowy program, możesz przeczytać więcej na jego temat na stronie jego dedykowana strona, w tym więcej szczegółów technicznych na temat charakteru kwalifikujących się zgłoszeń.