Usługa MFA na platformie Azure zapewnia doskonałą warstwę zabezpieczeń

- Do wyklucz użytkownika z usługi MFA na platformie Azure, przejdź do Active Directory > Użytkownicy > Metoda uwierzytelniania i wyłącz usługę MFA dla określonego wybranego użytkownika.

- Możesz także utworzyć grupę wykluczeń i skonfigurować zasady jej usuwania z usługi MFA.

- Poniżej znajdują się szczegółowe instrukcje dostarczone przez nasz zespół ekspertów ds. oprogramowania WR.

Czasami trzeba wykluczyć jednego lub więcej użytkowników z usługi MFA na platformie Azure, ponieważ z jakiegoś powodu nie mogą oni korzystać z uwierzytelniania wieloskładnikowego.

Nasi eksperci ds. oprogramowania WR przetestowali kilka metod wykluczania użytkowników z zasad dostępu warunkowego i opisali je poniżej.

- Jak wyłączyć usługę MFA dla określonego użytkownika na platformie Azure?

- 1. Wyłącz usługę MFA z Azure Active Directory

- 2. Utwórz grupę wykluczeń i zasady

- 3. Użyj narzędzia warunkowego What If na platformie Azure

- 4. Wyłącz usługę MFA na użytkownika w programie PowerShell

- Skąd mam wiedzieć, czy użytkownik jest zarejestrowany w MFA?

Jak wyłączyć usługę MFA dla określonego użytkownika na platformie Azure?

1. Wyłącz usługę MFA z Azure Active Directory

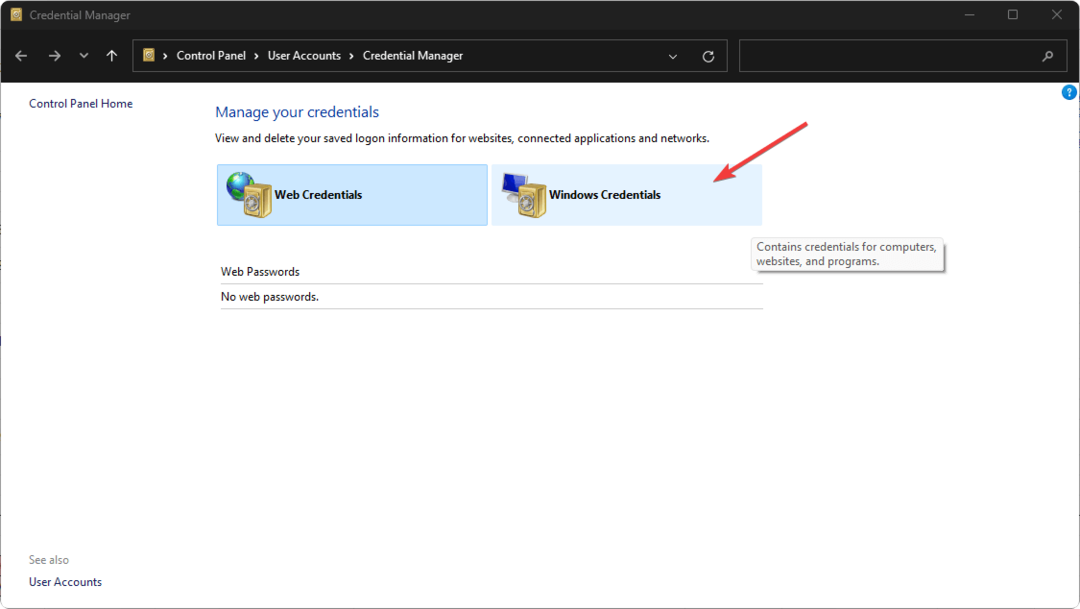

- Otwórz Azure Portal i zaloguj się przy użyciu poświadczeń administracyjnych.

- Wybierać Azure Active Directory z menu głównego.

- Z nowego menu wybierz Użytkownicy.

- Wybierz użytkownika, którego chcesz wykluczyć z MFA, przeglądając lub wyszukując na liście użytkowników, a następnie kliknij Metoda Uwierzytelnienia z lewego panelu.

- Teraz przesuń pole Uwierzytelnianie wieloskładnikowe na Wyłączony i potwierdź decyzję.

Aby potwierdzić, że usunąłeś uwierzytelnianie wieloskładnikowe dla tego użytkownika, spróbuj zalogować się do platformy Azure przy użyciu poświadczeń użytkownika i sprawdź, czy jest jakieś żądanie logowania MFA.

2. Utwórz grupę wykluczeń i zasady

2.1 Utwórz grupę wykluczeń na platformie Azure

Jak testujemy, recenzujemy i oceniamy?

Przez ostatnie 6 miesięcy pracowaliśmy nad stworzeniem nowego systemu oceny sposobu, w jaki tworzymy treści. Korzystając z niego, później przerobiliśmy większość naszych artykułów, aby zapewnić praktyczną wiedzę na temat stworzonych przez nas przewodników.

Aby uzyskać więcej szczegółów, możesz przeczytać jak testujemy, recenzujemy i oceniamy w WindowsReport.

- Zaloguj się Centrum administracyjne Microsoft Entra jako administrator.

- Przeglądaj do Tożsamość > Grupy > Wszystkie grupy.

- Wybierać Nowa grupa i wybierz Bezpieczeństwo w Typ grupy listę, a następnie podaj nazwę i opis.

- Zostaw lub ustaw Typ członkostwa Do Przydzielony, następnie wybierz właściciela grupy i użytkowników, którzy powinni należeć do tej grupy wykluczeń. Na koniec wybierz Tworzyć.

2.2 Utwórz politykę wykluczeń MFA dla grupy

- Przeglądaj do Ochrona i wybierz Dostęp warunkowy.

- Wybierać Utwórz nową politykę i podaj nazwę oraz opis polisy.

- Wybierać Użytkownicy i grupy pod Zadania

- Na Włączać kartę, wybierz Wszyscy użytkownicy.

- Iść do Wykluczać, wybierać Użytkownicy i grupy, i wybierz grupę wykluczeń, w której utworzyłeś rozwiązanie 2.1 powyżej.

- Kontynuuj proces konfigurowania zasad dostępu warunkowego.

Teraz użytkownicy z wybranej grupy powinni zostać wykluczeni z uwierzytelniania wieloskładnikowego podczas logowania.

- Zaloguj się do Azure z uprawnieniami administracyjnymi, kliknij Bezpieczeństwoi wybierz Dostęp warunkowy.

- Następnie kliknij Co jeśli.

- Teraz kliknij Użytkownik w lewym okienku wyszukaj użytkownika, którego chcesz sprawdzić, i naciśnij Wybierać przycisk w prawym dolnym rogu.

- Teraz będziesz mógł zobaczyć, jakim zasadom podlega użytkownik.

Narzędzie What If pozwala sprawdzić, jakie zasady są stosowane wobec każdego użytkownika, aby sprawdzić, czy występują jakieś problemy lub konflikty. Pomoże Ci to sprawdzić, czy egzekwowana jest polityka wieloczynnikowa lub inne zasady bezpieczeństwa.

4. Wyłącz usługę MFA na użytkownika w programie PowerShell

- Połącz się z programem Azure AD (Entra) PowerShell, uruchamiając następujące polecenia:

Import-Module MSOnline

Connect-MsolService

- Zaloguj się na swoje konto administracyjne usługi Azure AD (teraz nazywane Entra).

- Wpisz lub wklej następujące polecenie i zastąp nazwę UPN główną nazwą użytkownika:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Skąd mam wiedzieć, czy użytkownik jest zarejestrowany w MFA?

Możesz sprawdzić zasady Azure MFA w menu Zabezpieczenia, ale za pomocą narzędzia What If z Rozwiązanie 3 powyżej jest o wiele łatwiejsze.

Pamiętaj, że aby mieć dostęp do użytkowników i domyślnych ustawień zabezpieczeń, potrzebujesz konta administracyjnego.

Teraz wiesz, jak wykluczyć użytkownika z usługi Azure Multi-Factor Authentication (MFA) i przywrócić dostęp użytkownika do klasycznej metody polegającej na nazwie użytkownika i haśle.

Możesz być także zainteresowany nauką, jak to zrobić zastosuj MFA na Windows 11, lub jak to zrobić skonfiguruj uwierzytelnianie wieloskładnikowe w protokole RDP.

Jeśli masz inne pytania lub przetestowane rozwiązania, nie wahaj się skorzystać z sekcji komentarzy poniżej i daj nam znać.