- TPM 1.2 vs 2.0, który z nich jest bezpieczniejszy? W tym przewodniku porównamy te dwa i powiemy, który jest lepszym wyborem.

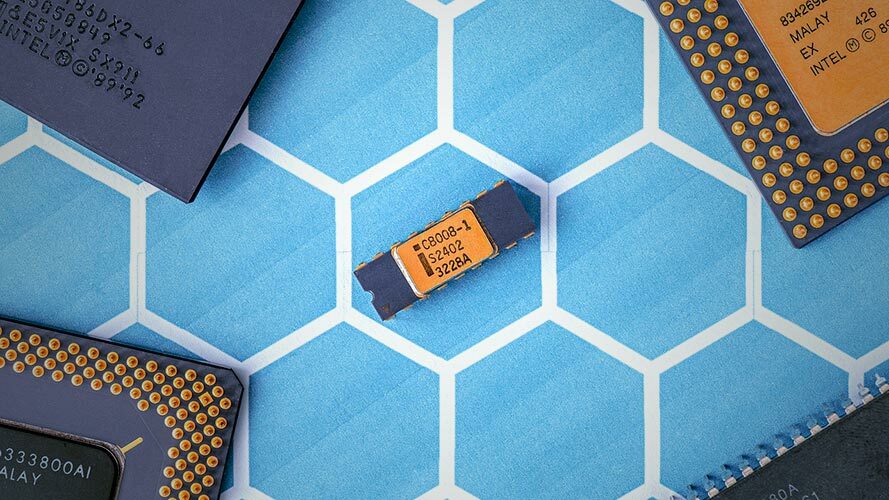

- TPM to fizyczny układ scalony na płycie głównej, ale można go również umieścić wewnątrz procesora.

- Jego głównym celem jest ochrona haseł, kluczy szyfrowania i innych poufnych danych.

- Chcesz dowiedzieć się więcej o zabezpieczeniach TPM 1.2 i 2.0? Ten poradnik odpowie na to i na wszystkie inne pytania na dany temat.

To oprogramowanie naprawi typowe błędy komputera, ochroni Cię przed utratą plików, złośliwym oprogramowaniem, awarią sprzętu i zoptymalizuje komputer pod kątem maksymalnej wydajności. Napraw problemy z komputerem i usuń wirusy teraz w 3 prostych krokach:

- Pobierz narzędzie do naprawy komputera Restoro który jest dostarczany z opatentowanymi technologiami (dostępny patent tutaj).

- Kliknij Rozpocznij skanowanie aby znaleźć problemy z systemem Windows, które mogą powodować problemy z komputerem.

- Kliknij Naprawić wszystko naprawić problemy mające wpływ na bezpieczeństwo i wydajność komputera

- Restoro zostało pobrane przez 0 czytelników w tym miesiącu.

Jak zapewne wiecie, niedawno ogłoszono system Windows 11, który oferuje szeroki wachlarz nowych funkcji, a także pewne specyficzne wymagania.

Jeżeli chodzi o Wymagania sprzętowe systemu Windows 11, nowa zmiana, o której wszyscy mówią, to układ TPM i jeśli go nie masz, nie będziesz mógł uaktualnić do systemu Windows 11 z powodu Błędy TPM 2.0.

Istnieją dwie wersje TPM, a w tym przewodniku porównamy TPM 1.2 z 2.0 i zobaczymy, która z nich jest lepsza.

TPM 1.2 vs 2.0, którego powinienem użyć?

Krótka historia TPM

TPM został po raz pierwszy wprowadzony przez Trusted Computing Group w 2009 roku i od tego czasu jest używany w komputerach, bankomatach i dekoderach.

Jeśli chodzi o TPM 1.2, został wydany w 2005 roku, a ostatnią wersję otrzymał w 2011 roku. Z drugiej strony TPM 2.0 został wydany początkowo w 2014 roku, a najnowsza wersja pochodzi z 2019 roku.

Obie wersje mają różne różnice, ale zanim zaczniemy je porównywać, zobaczmy, co robi TPM i jak chroni Twój komputer.

Co to jest TPM?

TPM to skrót od Trusted Platform Module i jest to dedykowany mikrokontroler, który zapewnia szyfrowanie funkcje i dodatkowa warstwa zabezpieczeń na Twoim komputerze.

TPM jest zwykle chipem na płycie głównej, ale może być również zintegrowany z procesorem lub może działać osobno w oprogramowaniu układowym. Niektóre płyty główne mają złącza TPM, więc możesz samodzielnie dodać układ TPM.

Istnieje również całkowicie wirtualny moduł TPM, który działa na poziomie oprogramowania, ale wielu ekspertów uważa, że nie jest tak bezpieczny jak jego fizyczny odpowiednik.

Jak działa TPM?

TPM jest używany głównie do szyfrowania i generuje i przechowuje części kluczy szyfrowania. Oznacza to, że jeśli chcesz odblokować zaszyfrowany dysk, musisz użyć tego samego układu TPM, który wygenerował klucz szyfrowania.

Ponieważ klucz szyfrowania nie jest przechowywany na dysku, hakerom trudniej jest odszyfrować dane, ponieważ potrzebują również dostępu do układu TPM.

Chipy TPM mają również ochronę przed manipulacją, a w przypadku manipulacji chipem lub płytą główną przez hakera, TPM powinien nadal być w stanie zablokować dane.

Oprócz szyfrowania TPM może chronić komputer przed bootloaderem złośliwe oprogramowanie poprzez weryfikację programu ładującego. W przypadku, gdy twój bootloader został zahartowany, TPM uniemożliwi uruchomienie systemu.

TPM ma również tryb kwarantanny, którego można użyć do rozwiązania problemów z bootloaderem. Wreszcie, TPM przechowuje w nim wszystkie twoje hasła, co czyni je bezpiecznymi przed hakerami.

Podobnie jak w przypadku innych zastosowań, TPM służy do zarządzania prawami cyfrowymi, ochrony licencji oprogramowania, a w niektórych przypadkach do zapobiegania oszustwom w grach wideo.

TPM 1.2 vs 2.0, jakie są różnice?

TPM 2.0 to ulepszenie w stosunku do TPM 1.2 i chociaż są one podobne, powinieneś wiedzieć, że TPM 2.0 nie jest zgodny z TPM 1.2.

TPM 1.2 ma specyfikację uniwersalną, podczas gdy wersja 2.0 ma specyfikacje specyficzne dla platformy, które definiują, które części biblioteki są obowiązkowe, a które opcjonalne.

Jeśli chodzi o algorytmy na TPM 1.2, SHA-1 i RSA są wymagane, podczas gdy AES jest opcjonalny. W przypadku TPM 2.0 do skrótów wymagane są SHA-1 i SHA-256.

RSA i ECC z 256-bitową krzywą Barreto-Naehriga i krzywą NIST P-256 są używane do kryptografii klucza publicznego oraz asymetrycznego generowania i weryfikacji podpisów cyfrowych w TPM 2.0.

Jeśli chodzi o symetryczne generowanie podpisów cyfrowych, TPM 2.0 używa HMAC i 128-bitowego AES dla algorytmów z kluczem symetrycznym.

Zauważalna jest różnica między algorytmami, co sprawia, że TPM 2.0 jest dalece bezpiecznym rozwiązaniem.

Jeśli chodzi o prymitywy kryptograficzne, TPM 1.2 i 2.0 oferują następujące elementy:

- Generowanie liczb losowych

- Algorytm kryptograficzny klucza publicznego

- Funkcja generowania maski

- Generowanie i weryfikacja podpisu cyfrowego

- Algorytmy z kluczem symetrycznym

Pomimo udostępniania tych samych funkcji, TPM 2.0 wykorzystuje bezpośrednią anonimową atestację przy użyciu 256-bitowej krzywej Barreto-Naehrig, więc jest bezpieczniejszy w użyciu.

Jeśli chodzi o hierarchię, TPM 1.2 ma tylko hierarchię pamięci, podczas gdy TPM 2.0 ma hierarchię platform, pamięci masowej i zatwierdzania.

Jeśli chodzi o klucze główne, tylko SRK RSA-2048 jest obsługiwany z TPM 1.2, podczas gdy TPM 2.0 obsługuje wiele kluczy i algorytmów na hierarchię.

Jeśli chodzi o autoryzację, TPM 1.2 wykorzystuje HMAC, PCR, lokalizację i fizyczną obecność. TPM 2.0 oferuje te same funkcje autoryzacji, a także ochronę hasłem.

Jeśli chodzi o pamięć NVRAM, TPM 1.2 obsługuje tylko dane nieustrukturyzowane, podczas gdy TPM 2.0 obsługuje dane nieustrukturyzowane, licznik, bitmapę, rozszerzenie, podanie kodu PIN i niepowodzenie.

Jak widać, TPM 2.0 oferuje szeroki wachlarz ulepszeń i jest bezpieczniejszym wyborem, jeśli chodzi o ochronę danych i szyfrowanie.

Oto krótki przegląd algorytmów obsługiwanych przez TPM 1.2 i TPM 2.0.

| Typ algorytmu: | Nazwa: | TPM 1,2 | TPM 2.0 |

|---|---|---|---|

| Asymetryczny | RSA 1024 | tak | Opcjonalny |

| RSA 2048 | tak | tak | |

| ECK P256 | Nie | tak | |

| ECK BN256 | Nie | tak | |

| Symetryczny | AES 128 | Opcjonalny | tak |

| AES 256 | Opcjonalny | Opcjonalny | |

| Haszysz | SHA-1 | tak | tak |

| SHA-2 256 | Nie | tak | |

| HMAC | SHA-1 | tak | tak |

| SHA-2 256 | Nie | tak |

Dlaczego TPM 2.0 jest lepszy niż TPM 1.2?

TPM 1.2 używa tylko algorytmu mieszającego SHA-1, co stanowi problem, ponieważ SHA-1 nie jest bezpieczny, a wiele agencji zaczęło przechodzić na SHA-256 w 2014 roku.

Microsoft i Google usunęły obsługę podpisywania certyfikatów na podstawie SHA-1 w 2017 roku. Warto również wspomnieć, że TPM 2.0 obsługuje nowsze algorytmy, które poprawią podpisywanie dysków i wydajność generowania kluczy.

Moduł TPM 2.0 zapewnia również bardziej spójne środowisko, a zasady blokowania są konfigurowane przez system Windows. W przypadku TPM 1.2 implementacje różnią się w zależności od ustawień zasad, co może stanowić zagrożenie dla bezpieczeństwa.

Musimy również wspomnieć, że niektóre funkcje, takie jak szyfrowanie urządzenia, Windows Defender System Guard, Autopilot i SecureBIO są dostępne tylko podczas korzystania z TPM 2.0.

Oto lista funkcji obsługiwanych przez TPM 1.2 i TPM 2.0:

| TPM 1,2 | TPM 2.0 | |

|---|---|---|

| Zmierzony rozruch | ✅ | ✅ |

| BitLocker | ✅ | ✅ |

| Szyfrowanie urządzenia | ❌ | ✅ |

| Kontrola aplikacji Windows Defender | ✅ | ✅ |

| Ochrona systemu Windows Defender | ❌ | ✅ |

| Strażnik poświadczeń | ✅ | ✅ |

| Zaświadczenie o kondycji urządzenia | ✅ | ✅ |

| Witaj w systemie Windows | ✅ | ✅ |

| Bezpieczny rozruch UEFI | ✅ | ✅ |

| Dostawca usług kryptograficznych platformy TPM Dostawca przechowywania kluczy | ✅ | ✅ |

| Wirtualna karta inteligentna | ✅ | ✅ |

| Przechowywanie certyfikatów | ✅ | ✅ |

| Autopilot | ❌ | ✅ |

| SecureBIOB | ❌ | ✅ |

Czy system Windows 11 wymaga modułu TPM 2.0?

Kiedy po raz pierwszy ogłoszono, wymagania sprzętowe systemu Windows 11 określały, że system Windows 11 będzie działał z TPM 1.2 i TPM 2.0, przy czym ten ostatni jest bezpieczniejszym wyborem.

Zgodnie z dokumentacją aktualizacja do systemu Windows 11 byłaby dozwolona z układem TPM 1.2, ale nie jest to zalecane. Jednak Microsoft zaktualizował swoją dokumentację i obecnie TMP 2.0 jest wymagany dla systemu Windows 11.

To prowadzi nas do przekonania, że TPM 2.0 jest wymogiem dla systemu Windows 11 i że użytkownicy z chipami TMP 1.2 nie będą mogli korzystać z systemu Windows 11.

Jest jednak sposób, aby zainstaluj Windows 11 bez TPM, jeśli znasz się na technologii. Z drugiej strony wydaje się, że niektóre systemy Windows 11 będą działać bez chipów TPM 2.0, co dla wielu jest świetną wiadomością.

Czy TPM jest przeznaczony tylko dla użytkowników biznesowych?

Chociaż TPM został pierwotnie opracowany dla użytkowników biznesowych, technologia ta jest teraz dostępna również na komputerach domowych.

Chociaż szyfrowanie danych nie jest niezbędne dla użytkowników domowych, jeśli chcesz mieć pewność, że Twoje pliki są zawsze bezpieczne, szyfrowanie plików i korzystanie z TPM jest koniecznością.

Nie każde szyfrowanie wymaga modułu TPM, ale korzystanie z niego zapewnia warstwę zabezpieczeń sprzętowych, która utrudnia hakerom dostęp do danych.

Oferuje ochronę przed manipulacją, dzięki czemu możesz mieć pewność, że zaszyfrowane pliki pozostaną chronione przed hakerami, nawet jeśli spróbują zmodyfikować Twój sprzęt.

TPM jest używany nie tylko do szyfrowania plików i prawdopodobnie używasz go jako użytkownika domowego, nawet o tym nie wiedząc. Jeśli używasz Witaj w systemie Windows funkcja, korzystasz już z modułu TPM.

Twoje hasła i kody PIN są również przechowywane w TPM, nawet dla użytkowników domowych. Wreszcie, TPM zapewnia Bezpieczny rozruch funkcja, która powstrzymuje bootloadery przed infekowaniem komputera.

Więc nawet jeśli nie jesteś użytkownikiem biznesowym i nie szyfrujesz swoich danych, nadal korzystasz z TPM jako użytkownik domowy.

Wniosek

TPM 1.2 i TPM 2.0 mają swoje zalety, a dzięki niedawno ogłoszonym wymaganiom systemu Windows 11 układy TPM staną się koniecznością, więc jeśli nie masz układu TPM, warto rozważyć kupowanie chipa TPM.

Więc która wersja TPM jest lepsza? Odpowiedź jest dość prosta, TPM 2.0 jest nowszy, bezpieczniejszy i oferuje więcej funkcji bezpieczeństwa, działa lepiej w systemie Windows i możemy śmiało powiedzieć, że TPM 2.0 jest lepszym wyborem niż TPM 1.2.