Kompletny przewodnik dotyczący zapobiegania wszelkim atakom związanym z hasłami!

- W obliczu rosnącej liczby przypadków rozprzestrzeniania haseł i ataków Brute Force konieczne jest zrozumienie różnic między nimi.

- Podczas gdy Brute Force atakuje konta indywidualne, Rozpylanie haseł wpływa na wiele osób.

- Możesz zapewnić bezpieczeństwo konta, wybierając silne hasło, regularnie je zmieniając i konfigurując 2-FA.

- Czytaj dalej, aby poznać najszybsze sposoby ochrony haseł.

Kradzież haseł to jeden z najłatwiejszych sposobów, w jaki przestępca może uzyskać dostęp do Twoich danych osobowych. Codziennie otrzymujemy raporty o włamaniach na konta w mediach społecznościowych (Instagram, Facebook czy Snapchat) lub na inne strony internetowe. Napastnicy używają różnych metod, aby uzyskać dostęp do Twojego hasła, a dziś przyjrzymy się rozpryskiwaniu haseł i brutalnej sile.

Chociaż platformy opracowały protokoły mające na celu poprawę bezpieczeństwa i ograniczenie zagrożeń, hakerom zawsze udaje się zidentyfikować luki i luki w zabezpieczeniach, aby je wykorzystać. Istnieją jednak pewne środki, które ochronią Cię przed atakami typu Password Spray i Brute Force.

Większość z nich jest prosta do wdrożenia i uważamy, że są absolutnie niezbędne do zachowania higieny w Internecie.

Dla tych, którzy zastanawiają się, czym jest atak brute-force, jest to technika używana przez hakerów do bombardowania serwera uwierzytelniającego zakresem haseł do określonego konta. Zaczynają, powiedzmy, od prostszych 123456 Lub hasło123i przejdź do bardziej złożonych haseł, aż do znalezienia właściwych danych uwierzytelniających.

Hakerzy w zasadzie wykorzystują wszystkie możliwe kombinacje znaków, a osiąga się to za pomocą zestawu wyspecjalizowanych narzędzi.

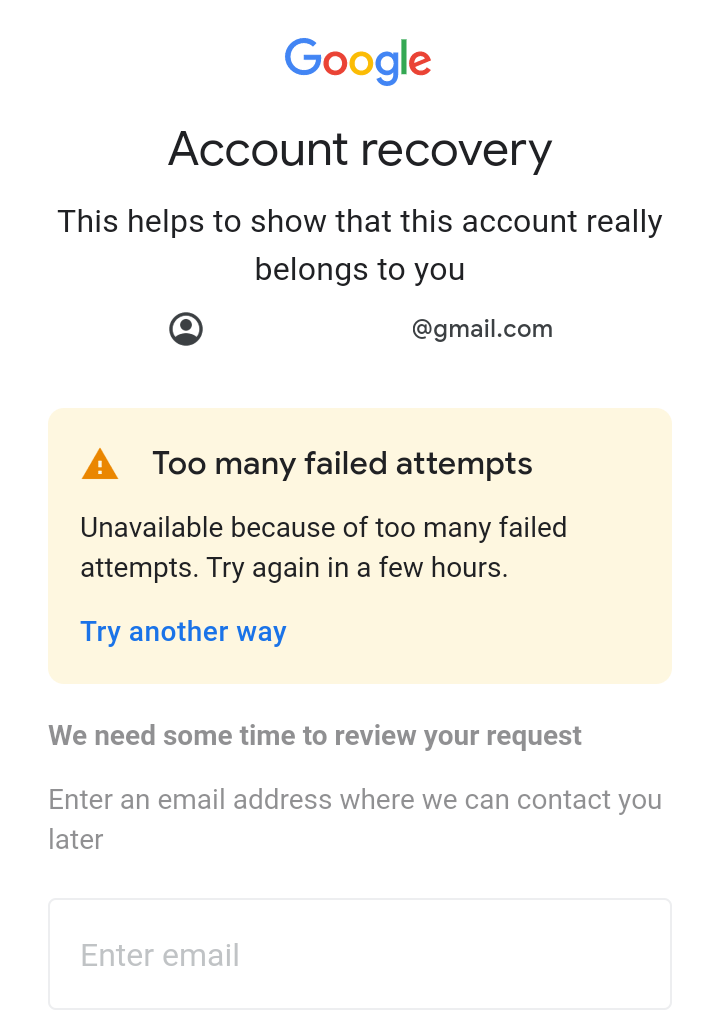

Ale jest tego pewien minus. W przypadku stosowania ataków siłowych identyfikacja prawidłowego hasła często zajmuje dużo czasu. Ponadto, jeśli strony internetowe mają dodatkowe zabezpieczenia, np. blokują konta po serii błędnych haseł, hakerom trudno jest zastosować brutalną siłę.

Chociaż kilka prób co godzinę nie spowoduje blokady konta. Pamiętaj, że tak jak strony internetowe egzekwują środki bezpieczeństwa, tak również hakerzy wymyślają sztuczki umożliwiające ich ominięcie lub znalezienie luki w zabezpieczeniach.

Jeśli chodzi o rozpylanie haseł, jest to rodzaj ataku siłowego, podczas którego hakerzy zamiast atakować konto za pomocą szerokiej gamy kombinacji haseł, używają tego samego hasła na różnych kontach.

Pomaga to wyeliminować częsty problem występujący podczas typowego ataku brute-force, jakim jest blokowanie kont. Jest bardzo mało prawdopodobne, aby rozpylanie haseł wzbudziło podejrzenia i często okazuje się, że jest skuteczniejsze niż brutalna siła.

Zwykle jest używane, gdy administratorzy ustawiają hasło domyślne. Tak więc, gdy hakerzy zdobędą domyślne hasło, wypróbują je na różnych kontach, a użytkownicy, którzy nie zmienili swojego, jako pierwsi stracą dostęp do konta.

Czym różni się rozpylanie haseł od brutalnej siły?

| Brutalna siła | Rozpylanie haseł | |

| Definicja | Używanie różnych kombinacji haseł do tego samego konta | Używanie tej samej kombinacji haseł do różnych kont |

| Aplikacja | Działa na serwerach z minimalnymi protokołami bezpieczeństwa | Stosowane, gdy wielu użytkowników ma to samo hasło |

| Przykłady | Dunkin Donuts (2015), Alibaba (2016) | Wiatry słoneczne (2021) |

| Plusy | Łatwiejsze do wykonania | Pozwala uniknąć blokady konta i nie budzi podejrzeń |

| Cons | Zajmuje to więcej czasu i może skutkować zablokowaniem konta, a tym samym zniweczeniem wszelkich wysiłków | Często szybciej i ma wyższy wskaźnik sukcesu |

Jak zapobiec atakom typu brute-force przy użyciu hasła?

Ataki brutalnej siły działają, gdy istnieją minimalne środki bezpieczeństwa lub możliwa do zidentyfikowania luka. W przypadku braku tych dwóch hakerom trudno byłoby zastosować brutalną siłę w celu znalezienia prawidłowych danych logowania.

Oto kilka wskazówek, które pomogą zarówno administratorom serwerów, jak i użytkownikom zapobiegać atakom typu brute-force:

Wskazówki dla administratorów

- Blokuj konta po wielu nieudanych próbach: Blokada konta to niezawodna metoda ograniczenia ataku brute-force. Może to być tymczasowe lub trwałe, ale to pierwsze ma większy sens. Zapobiega to bombardowaniu serwerów przez hakerów, a użytkownicy nie tracą dostępu do konta.

- Zastosuj dodatkowe środki uwierzytelniania: Wielu administratorów woli polegać na dodatkowych środkach uwierzytelniania, np. przedstawiając pytanie zabezpieczające, które zostało początkowo skonfigurowane po serii nieudanych prób logowania. To zatrzyma atak brute-force.

- Blokowanie żądań z określonych adresów IP: Gdy witryna internetowa staje w obliczu ciągłych ataków z określonego adresu IP lub grupy, często najłatwiejszym rozwiązaniem jest ich zablokowanie. Chociaż może się to skończyć zablokowaniem kilku legalnych użytkowników, przynajmniej zapewni to bezpieczeństwo innym.

- Użyj różnych adresów URL logowania: Kolejną wskazówką zalecaną przez ekspertów jest sortowanie użytkowników partiami i tworzenie dla każdego różnych adresów URL logowania. W ten sposób, nawet jeśli dany serwer stanie w obliczu ataku brute-force, inne w dużej mierze pozostaną bezpieczne.

- Dodaj CAPTCHA: CAPTCHA to skuteczny sposób, który pomaga odróżnić zwykłych użytkowników od logowań automatycznych. Po otrzymaniu CAPTCHA narzędzie hakerskie nie będzie działać, zatrzymując w ten sposób atak brute-force.

Wskazówki dla użytkowników

- Twórz silniejsze hasła: Nie możemy podkreślić, jak ważne jest tworzenie silniejszych haseł. Nie korzystaj z prostszych metod, podaj swoje imię i nazwisko lub nawet powszechnie używane hasła. Złamanie silniejszych haseł może zająć lata. Dobrą opcją jest użycie a niezawodny menedżer haseł.

- Dłuższe hasła zamiast skomplikowanych: Jak wynika z ostatnich badań, znacznie trudniej jest zidentyfikować dłuższe hasło przy użyciu brutalnej siły niż krótsze, ale bardziej złożone. Dlatego używaj dłuższych fraz. Nie dodawaj po prostu cyfry ani znaku.

- Skonfiguruj 2-FA: Jeśli jest to możliwe, ważne jest skonfigurowanie uwierzytelniania wieloskładnikowego, ponieważ eliminuje to nadmierne poleganie na hasłach. Dzięki temu, nawet jeśli komuś uda się zdobyć hasło, nie będzie mógł się zalogować bez dodatkowego uwierzytelnienia.

- Regularnie zmieniaj hasło: Kolejną wskazówką jest regularna zmiana hasła do konta, najlepiej co kilka miesięcy. I nie używaj tego samego hasła do więcej niż jednego konta. Ponadto, jeśli którekolwiek z Twoich haseł wycieknie, zmień je natychmiast.

- Co oznacza ikona teczki w przeglądarce Edge?

- Co to jest Razer Synapse i jak prawidłowo go używać?

- Co to jest plik PaceKeyChain i dlaczego znajduje się w folderze użytkownika?

- 10 najlepszych praktyk dotyczących dziennika zdarzeń systemu Windows, które powinieneś znać

- Rozpylanie haseł a upychanie poświadczeń: różnice i zapobieganie

Jak chronić się przed atakiem typu spray hasłem?

Jeśli chodzi o Brute Force i Rozpylanie Haseł, środki zapobiegawcze pozostają prawie takie same. Chociaż to drugie działa inaczej, kilka dodatkowych wskazówek może pomóc.

- Wymuś na użytkownikach zmianę hasła po pierwszym logowaniu: Aby złagodzić problem rozpowszechniania haseł, administratorzy muszą koniecznie nakłonić użytkowników do zmiany haseł początkowych. Dopóki wszyscy użytkownicy mają różne hasła, atak się nie powiedzie.

- Zezwalaj użytkownikom na wklejanie haseł: Ręczne wprowadzanie złożonego hasła dla wielu osób jest kłopotliwe. Według raportów użytkownicy mają tendencję do tworzenia bardziej złożonych haseł, jeśli mają możliwość ich wklejenia lub automatycznego wprowadzenia. Upewnij się więc, że pole hasła oferuje tę funkcjonalność.

- Nie zmuszaj użytkowników do okresowej zmiany haseł: Użytkownicy postępują zgodnie ze wzorcem, gdy są proszeni o okresową zmianę hasła. Hakerzy mogą to łatwo zidentyfikować. Dlatego ważne jest, aby porzucić tę praktykę i pozwolić użytkownikom ustawić złożone hasło za pierwszym razem.

- Skonfiguruj Pokaż hasło funkcja: Inną funkcją, która zachęca użytkowników do tworzenia złożonych haseł i zapobiega prawdziwym nieudanym logowaniom, jest możliwość wyświetlenia hasła przed kontynuowaniem. Upewnij się więc, że masz to skonfigurowane.

Teraz, gdy wiesz już więcej o atakach typu Password Spray i Brute Force, pamiętaj, że najlepszą praktyką jest tworzenie silniejszych haseł, niezależnie od metody.

Samo to może zapobiec i zablokować większość luk w zabezpieczeniach Twoich kont. Połącz to z skuteczny menedżer haseł, a to jeszcze bardziej wzmocni Twoje bezpieczeństwo i łatwość dostępu.

Powinieneś mieć tego świadomość codziennie hakowana jest niesamowita liczba haseł, a jedynym sposobem ochrony danych jest właściwa higiena w Internecie i dobre środki zapobiegawcze.

Jeśli masz inne wskazówki, którymi chcesz podzielić się ze społecznością, zostaw je w sekcji komentarzy poniżej.