Wszystkie potrzebne informacje na temat tych ataków siłowych

- Upychanie poświadczeń ma miejsce, gdy zły aktor próbuje użyć ujawnionych danych logowania użytkownika do jednego konta online dla innego konta.

- Aby zapobiec tym atakom siłowym, musisz używać unikalnych haseł do wszystkich swoich kont.

- Używanie uwierzytelniania 2FA (uwierzytelnianie 2-składnikowe) i uwierzytelnianie wieloskładnikowe (MFA) to kolejny sposób zapobiegania atakom online.

RoboForm przechowuje zaszyfrowaną wersję Twoich danych na swoich wysoce zabezpieczonych serwerach. Używają AES-256, najsilniejszego dotychczas algorytmu szyfrowania. Informacje są nieczytelne i są odszyfrowywane tylko na twoich urządzeniach, nigdy na serwerze.

- Bezpieczne logowanie za pomocą jednego hasła głównego i 2FA

- Generator haseł i kopia zapasowa danych

- Opcja autouzupełniania formularzy

Rozpocznij synchronizację haseł na wszystkich urządzeniach.

Główną różnicą między rozpylaniem haseł a upychaniem poświadczeń jest wymóg niezbędny do przeprowadzenia ataku. Oba są atakami siłowymi wykorzystywanymi przez złych aktorów w celu nielegalnego uzyskania dostępu do kont użytkowników.

Chociaż na początku może to brzmieć przerażająco, nadal zależą od błędów z twojego końca. W tym przewodniku dotyczącym rozpylania haseł i upychania poświadczeń pokażemy, jak zapobiegać tym atakom i jakie są różnice między nimi.

Co to jest spray do haseł?

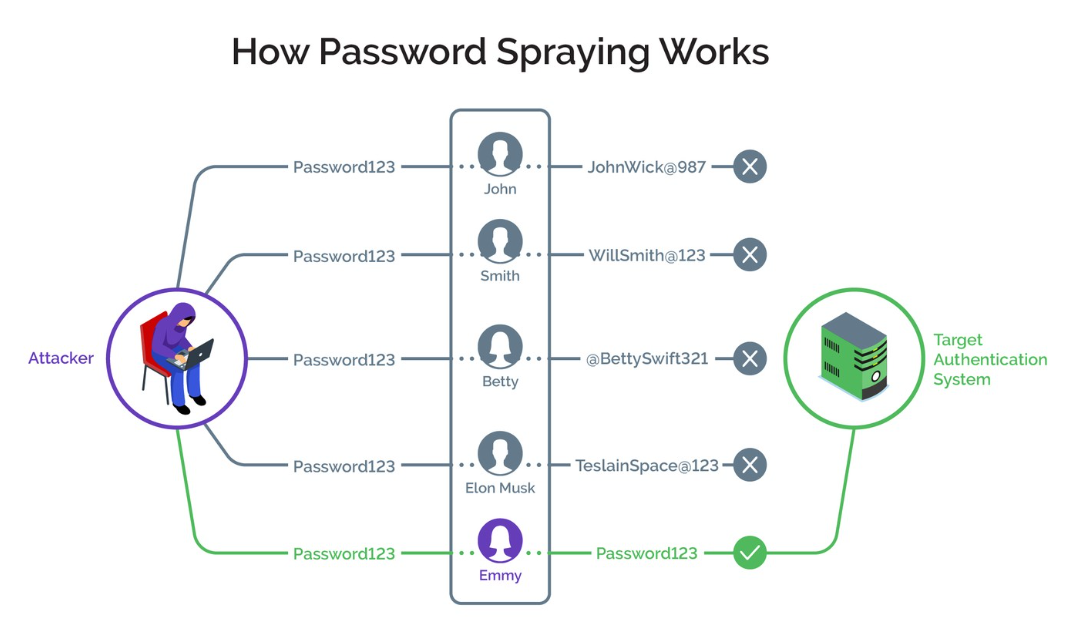

Rozpylanie haseł jest formą ataku siłowego, w którym sprawca próbuje losowo używanego hasła do różnych prawidłowych nazw użytkowników. Oznacza to, że osoba atakująca nie posiada żadnych wiarygodnych informacji.

Zamiast tego rozpylają niektóre popularne i łatwe do zapamiętania hasła, których używa przeciętny użytkownik, na wielu ważnych nazwach użytkowników. Niektóre z tych słabych haseł to hasło, 123456, 123abc i 111111 itp.

Powtarzają tę procedurę z różnymi powszechnymi hasłami, aż w końcu złamią jedno z kont.

Co to jest upychanie poświadczeń?

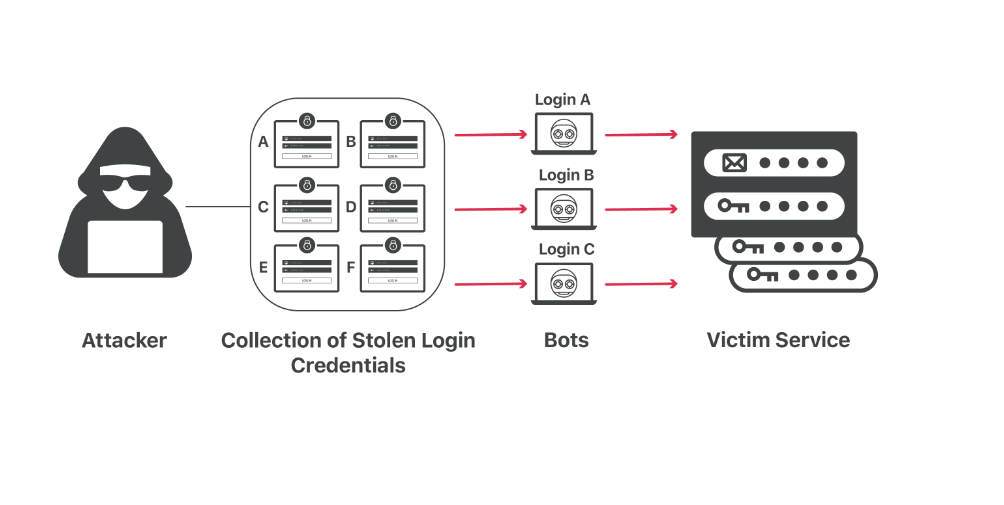

W przeciwieństwie do rozpylania haseł, w upychaniu danych uwierzytelniających atakujący uzyskuje dostęp do danych logowania do konta użytkownika. Zwykle dzieje się to poprzez wycieki online; być może baza danych witryny, na której masz konto, została naruszona.

Za pomocą hasła z jednego konta przestępca próbuje uzyskać dostęp do innych kont internetowych posiadanych przez tego samego użytkownika. Jeśli hasło nie, haker próbuje różnych odmian tego samego hasła.

Na przykład haker może uzyskać dostęp do nazwy użytkownika, adresu e-mail i hasła użytkownika na Facebooku. Następnie spróbuje podać hasło, aby dostać się na konto tej osoby na Twitterze lub Gmailu. Jeśli to nie zadziała, zamiast tego używają odmiany hasła.

Jaka jest różnica między rozpylaniem haseł a upychaniem poświadczeń?

1. Cel ataku

Głównym celem tych dwóch rodzajów ataków jest nielegalne uzyskanie dostępu do kont użytkowników. Jednak w przypadku upychania poświadczeń celem jest użycie ujawnionych poświadczeń użytkownika dla jednego konta w celu uzyskania dostępu do wielu kont posiadanych przez tego samego użytkownika.

Z drugiej strony rozpylanie haseł wymaga, aby zły aktor miał listę typowych haseł, które zostaną rozpylone na różnych ważnych nazwach użytkowników.

- Statystyki, które powinieneś wiedzieć o cyberatakach w 2023 roku

- Najnowsze statystyki antywirusowe z 8 najbardziej dotkliwymi faktami

2. Wymóg

Porada eksperta:

SPONSOROWANE

Niektóre problemy z komputerem są trudne do rozwiązania, zwłaszcza jeśli chodzi o brakujące lub uszkodzone pliki systemowe i repozytoria systemu Windows.

Pamiętaj, aby użyć dedykowanego narzędzia, takiego jak forteca, który przeskanuje i zastąpi uszkodzone pliki ich świeżymi wersjami z repozytorium.

Wymaganiem ataku polegającego na upychaniu poświadczeń jest baza poświadczeń online, z którą można pracować. Zwykle uzyskują to poprzez wycieki online lub włamując się do bazy danych organizacji.

Rozpylanie haseł nie wymaga wycieku danych. Po prostu losowa lista prawidłowych nazw użytkowników, która zwykle składa się z adresu e-mail oraz często używanych i prostych haseł.

3. Tryb działania

Podczas gdy upychanie poświadczeń można wykonać ręcznie, hakerzy używają botnetów. Dostarczają dostępne dane botom, które zaczynają tworzyć różne odmiany, aby uzyskać dostęp do innych kont.

Ta forma ataku działa, ponieważ większość internautów nie zachowuje unikalne hasła do różnych kont. Zamiast tego używają tego samego hasła w kółko lub jego odmiany.

Atakujący wykorzystują również botnety do rozpylania haseł. Boty działają z prawidłowymi nazwami użytkowników i dopasowują je do często używanych haseł, dopóki nie uzyskają prawidłowych danych uwierzytelniających dla konta.

Ta forma ataku czasami się udaje, ponieważ przeciętny internauta ma dziesiątki kont, które wymagają hasła. Dlatego większość ludzi woli używać tych słabych i tak zwanych łatwych do zapamiętania haseł. Ułatwia to hakerom uzyskanie dostępu do ich kont.

Jak mogę zapobiec upychaniu poświadczeń i rozpylaniu haseł?

Poniżej znajduje się kilka rzeczy, które organizacja i osoba mogą zrobić, aby zapobiec tym atakom siłowym:

- Używaj unikalnych haseł – Chociaż kuszące jest skorzystanie z powszechnie używanych haseł, zwykle kończy się to źle. Zawsze używaj silnego i unikalnego hasła do różnych kont. Jeśli martwisz się, że będziesz musiał je wszystkie zapamiętać, możesz użyć a zaufany menedżer haseł Zamiast.

- Odrzuć często używane hasła – Jako organizacja z portalami internetowymi potrzebujesz zasad tworzenia haseł, które odrzucają słabe i często używane hasła. Dzięki temu możesz szybko zauważyć atak rozpylania hasła, zanim dojdzie do skutku.

- Użyj uwierzytelniania wieloskładnikowego (MFA) – Aby zwiększyć bezpieczeństwo swojego portalu i kont, musisz zmniejszyć znaczenie haseł. Skutecznym sposobem na to jest wdrożenie uwierzytelniania dwuskładnikowego (2FA) lub wieloskładnikowego. Dzięki temu użytkownicy będą musieli podać dodatkowe informacje, mieć dostęp do swoich urządzeń lub skorzystać z weryfikacji biometrycznej oprócz swoich haseł.

- Często sprawdzaj, czy nie doszło do naruszenia bazy danych – Czasami niektóre organizacje sprawdzają swoją bazę danych, zwłaszcza te współdzielone, z bazą znanych danych uwierzytelniających, które wyciekły. Dzięki temu możesz wiedzieć i szybko podejmować działania przeciwko naruszonym kontom.

- Ogranicz próby logowania – Innym skutecznym sposobem zapobiegania upychaniu poświadczeń i spryskiwaniu haseł jest ograniczenie liczby jednoczesnych prób logowania. Możesz także wprowadzić CAPTCHA i inne narzędzia do wykrywania żywotności w procesie logowania, aby ograniczyć boty.

Dotarliśmy do końca tego przewodnika dotyczącego upychania danych uwierzytelniających i rozpylania haseł. Dzięki zawartym w nim informacjom masz teraz wszystko, co musisz wiedzieć o tych formach ataku i sposobach zapobiegania im.

Jeśli potrzebujesz listy menedżerowie haseł offline aby pomóc Ci chronić swoje dane uwierzytelniające, zapoznaj się z naszym szczegółowym przewodnikiem po najlepszych dostępnych ofertach.

Zachęcamy do podzielenia się z nami swoimi doświadczeniami z tymi atakami siłowymi w komentarzach poniżej.

Nadal występują problemy?

SPONSOROWANE

Jeśli powyższe sugestie nie rozwiązały problemu, na komputerze mogą wystąpić poważniejsze problemy z systemem Windows. Sugerujemy wybór rozwiązania typu „wszystko w jednym”, np forteca aby skutecznie rozwiązywać problemy. Po instalacji wystarczy kliknąć Zobacz i napraw przycisk, a następnie naciśnij Rozpocznij naprawę.

![Jak połączyć VPN z zaporą ZoneAlarm Firewall [Szybki przewodnik]](/f/6a46d42161a1364ded4f9ed5fafcda64.jpg?width=300&height=460)