Firma Microsoft wydała niedawno zalecenie dotyczące bezpieczeństwa (ADV180028) ostrzeżenie dla użytkowników samoszyfrujących dysków półprzewodnikowych (SSD) używających Bitlocker systemy szyfrowania.

Ten poradnik bezpieczeństwa pojawił się po tym, jak dwóch badaczy bezpieczeństwa z Holandii, Carlo Meijer i Bernard van Gastel, wydali projekt dokumentu przedstawiający wykryte przez nich luki w zabezpieczeniach. Oto streszczenie podsumowując problem:

Przeanalizowaliśmy sprzętowe szyfrowanie całego dysku kilku dysków SSD poprzez inżynierię wsteczną ich oprogramowania układowego. Teoretycznie gwarancje bezpieczeństwa oferowane przez szyfrowanie sprzętowe są podobne lub lepsze niż implementacje programowe. W rzeczywistości stwierdziliśmy, że wiele implementacji sprzętowych ma krytyczne słabości bezpieczeństwa, dla wielu modeli pozwalających na całkowite odzyskanie danych bez znajomości jakiejkolwiek tajemnicy.

Jeśli widziałeś artykuł, możesz przeczytać o wszystkich różnych lukach. Skoncentruję się na dwóch głównych.

Bezpieczeństwo szyfrowania sprzętowego SSD SSD

Microsoft wiedział, że wystąpił problem z dyskami SSD. Tak więc w przypadku samoszyfrujących się dysków SSD funkcja Bitlocker pozwoli szyfrowanie wykorzystywane przez dyski SSD do przejęcia. Niestety dla Microsoftu to nie rozwiązało problemu. Więcej od Meijera i van Gastela:

BitLocker, oprogramowanie szyfrujące wbudowane w system Microsoft Windows, będzie polegać wyłącznie na sprzętowym szyfrowaniu całego dysku, jeśli dysk SSD będzie reklamowany jako obsługiwany. Dlatego w przypadku tych dysków dane chronione przez funkcję BitLocker są również zagrożone.

Luka oznacza, że każdy atakujący, który potrafi przeczytać instrukcję obsługi dysku SED, może uzyskać dostęp do hasło główne. Uzyskując dostęp do hasła głównego, atakujący mogą ominąć hasło wygenerowane przez użytkownika i uzyskać dostęp do danych.

- ZWIĄZANE Z: 4 najlepsze oprogramowanie do udostępniania zaszyfrowanych plików dla systemu Windows 10

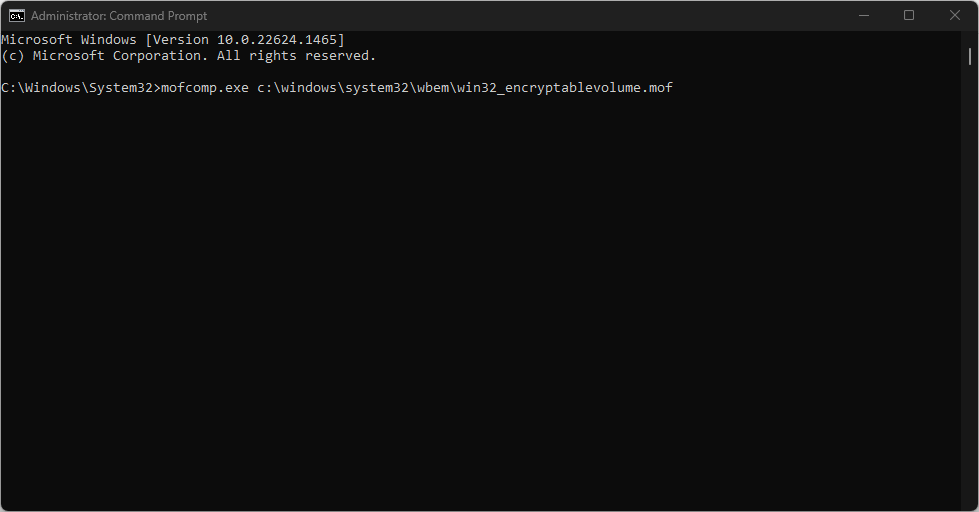

Napraw luki w zabezpieczeniach hasła głównego

W rzeczywistości ta luka wydaje się być dość łatwa do naprawienia. Po pierwsze, użytkownik może ustawić własne hasło główne, zastępując hasło wygenerowane przez dostawcę SED. Hasło wygenerowane przez użytkownika nie byłoby wtedy dostępne dla atakującego.

Inną opcją wydaje się ustawienie funkcji hasła głównego na „maksymalną”, a tym samym całkowite wyłączenie hasła głównego.

Oczywiście, porada dotycząca bezpieczeństwa opiera się na założeniu, że przeciętny użytkownik uważa, że dysk SED byłby bezpieczny przed atakami, więc dlaczego ktokolwiek miałby robić jedną z tych rzeczy.

Hasła użytkownika i klucze szyfrowania płyt

Inną luką jest brak powiązania kryptograficznego między hasłem użytkownika a kluczem szyfrowania dysku (DEK) używanym do szyfrowania hasła.

Innymi słowy, ktoś mógłby zajrzeć do układu SED, aby znaleźć wartości DEK, a następnie użyć tych wartości do kradzieży danych lokalnych. W takim przypadku atakujący nie będzie potrzebował hasła użytkownika, aby uzyskać dostęp do danych.

Istnieją inne luki w zabezpieczeniach, ale idąc za przykładem prawie wszystkich innych, podam ci tylko link do szkici możesz tam przeczytać o nich wszystkich.

- ZWIĄZANE Z: 6 największych dysków SSD do kupienia w 2018 roku

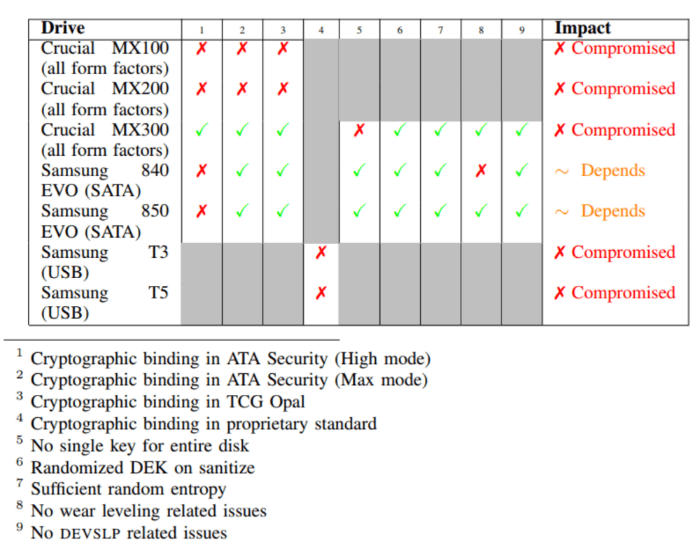

Nie dotyczy to wszystkich dysków SSD

Chciałbym jednak zwrócić uwagę na dwie rzeczy. Po pierwsze, Meijer i van Gastel przetestowali tylko ułamek wszystkich dysków SSD. Przeprowadź badania swojego dysku SSD i sprawdź, czy może mieć problem. Oto dyski SSD, które przetestowali dwaj badacze:

Atakujący potrzebują lokalnego dostępu

Należy również pamiętać, że wymaga to lokalnego dostępu do dysku SSD, ponieważ atakujący muszą uzyskać dostęp do oprogramowania układowego i manipulować nim. Oznacza to, że Twój dysk SSD i przechowywane na nim dane są teoretycznie bezpieczne.

Powiedziawszy to, nie mam na myśli, że tę sytuację należy lekceważyć. Ostatnie słowo zostawiam Meijerowi i van Gastelowi,

Ten [raport] kwestionuje pogląd, że szyfrowanie sprzętowe jest lepsze niż szyfrowanie programowe. Dochodzimy do wniosku, że nie należy polegać wyłącznie na szyfrowaniu sprzętowym oferowanym przez dyski SSD.

Rzeczywiście mądre słowa.

Czy odkryłeś nienotowany na liście dysk SSD, który ma ten sam problem z zabezpieczeniami? Daj nam znać w komentarzach poniżej.

POWIĄZANE WPISY DO SPRAWDZENIA:

- 5 programów antywirusowych o najwyższym współczynniku wykrywalności do przechwytywania podstępnego złośliwego oprogramowania

- Pełne szyfrowanie jest teraz dostępne dla użytkowników Outlook.com

- 5+ najlepszych programów zabezpieczających do handlu kryptowalutami w celu zabezpieczenia Twojego portfela