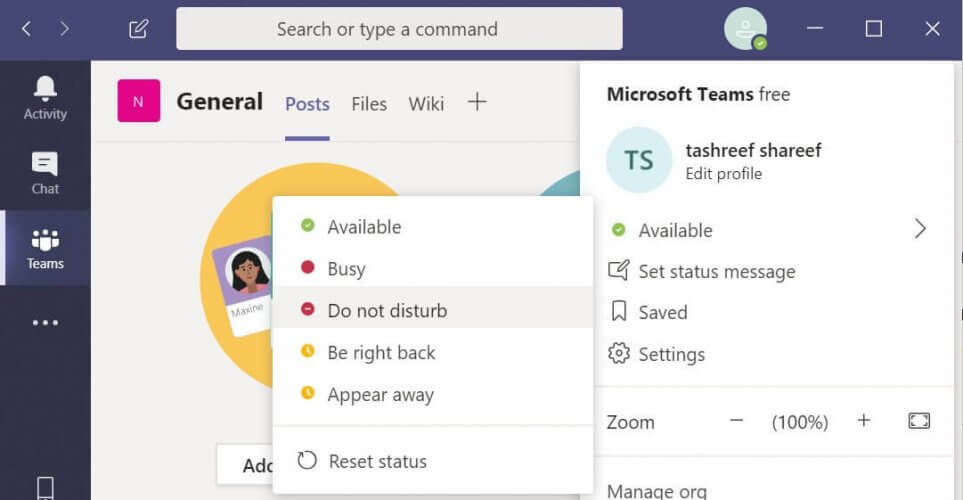

Luka umożliwia obejście zabezpieczeń.

- Luka występuje w najnowszej wersji Microsoft Teams.

- Hakerzy mogą ominąć zabezpieczenia za pomocą identyfikatora IDOR.

- Jednak haker musi kupić podobną domenę i zarejestrować ją w M365.

Niedawno badanie wykazało, że ponad 80% kont Microsoft Teams zostało zhakowanych przynajmniej raz, w 2022 r. Jeszcze bardziej niepokojący jest fakt, że to samo badanie wykazało, że 60% kont Microsoft Teams zostało pomyślnie zhakowanych. To niepokojąca liczba, ale jak łatwo można zhakować Microsoft Teams w tym przypadku?

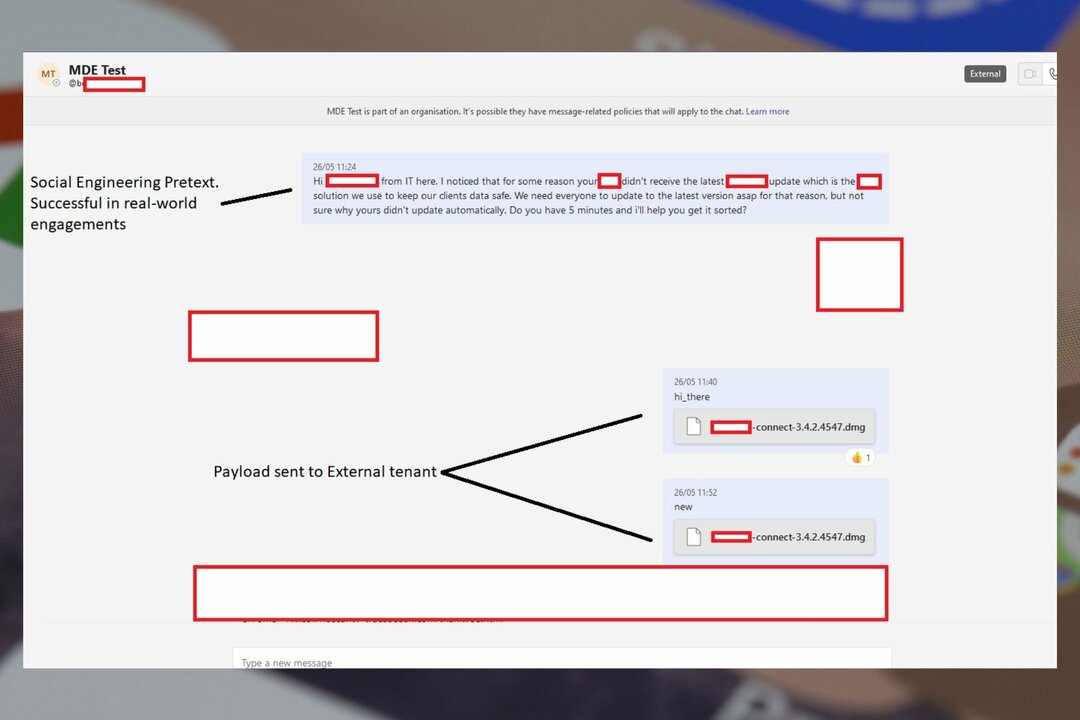

Cóż, okazuje się, że Teams można bardzo łatwo zhakować. Nowe badania przeprowadzone przez Czerwona drużyna JUMPSEC odkrył, że Team jest w rzeczywistości podatny na nowoczesne złośliwe oprogramowanie. Zewnętrzni dzierżawcy mogą również łatwo wprowadzać złośliwe oprogramowanie do Microsoft Teams.

Jak to się może stać? W najnowszej wersji Microsoft Teams występuje luka. Ta luka w zabezpieczeniach umożliwia złośliwemu oprogramowaniu infiltrację dowolnej organizacji korzystającej z Microsoft Teams w domyślnej konfiguracji.

Haker może ominąć zabezpieczenia po stronie klienta. Te mechanizmy zabezpieczeń uniemożliwiają zewnętrznym dzierżawcom wysyłanie plików (w tym przypadku złośliwego oprogramowania) do pracowników Twojej organizacji.

IDOR w Microsoft Teams pozwala na wprowadzenie złośliwego oprogramowania

Eksploatacja jest możliwa dzięki luce w zabezpieczeniach po stronie klienta. W Microsoft Teams niektóre mechanizmy bezpieczeństwa można zaimplementować po stronie klienta.

Oznacza to, że jeden haker może podszyć się pod osobę z Twojej organizacji, a pomijając te kontrole, będzie mógł wysłać Ci złośliwe pliki. To w połączeniu z inną luką w zabezpieczeniach umożliwia hakerowi wysyłanie złośliwych plików bezpośrednio do Twojej skrzynki odbiorczej.

Badanie stwierdza, że ta metoda może ominąć prawie wszystkie nowoczesne zabezpieczenia antyphishingowe. Wymaga to jednak od hakera zakupu domeny podobnej do docelowych organizacji i zarejestrowania jej w M365.

Ma jednak wpływ na każdą organizację korzystającą z usługi Teams w domyślnej konfiguracji, więc luka ta ma ogromny potencjał do wykorzystania przez cyberprzestępców.

Luka została potwierdzona przez Microsoft, a gigant technologiczny z Redmond nawet potwierdził jej zasadność. Gigant technologiczny powiedział jednak, że nie spełnia wymagań dotyczących natychmiastowej obsługi.

Nadal istnieją rzeczy, które Twoja organizacja może zrobić, aby się chronić. Według badań możesz wykonać następujące czynności:

- Sprawdź, czy istnieje wymóg biznesowy, aby zewnętrzni najemcy mieli pozwolenie na wysyłanie wiadomości do personelu.

- Edukuj pracowników na temat możliwości aplikacji zwiększających produktywność, takich jak Teams, Slack, Sharepoint itp., do uruchamiania kampanii socjotechnicznych.

Jak widać, chociaż Teams to bardzo popularna aplikacja dla organizacji, jest ona również niezwykle podatna na ataki. Ponieważ jednak takie luki w zabezpieczeniach są często łatane w aktualizacjach, należy również stale aktualizować swoje zespoły do najnowszej wersji. Możesz czytać badanie w całości tutaj.

Co sądzisz o tej luce w zabezpieczeniach? Pamiętaj, aby dać nam znać w sekcji komentarzy poniżej.