Aktualizacje Patch Tuesday są już dostępne i skupiają się na bezpieczeństwie.

- W aktualizacji uwzględniono 73 CVE, od umiarkowanych do krytycznych.

- Usunięto również luki w Chrome i GitHub.

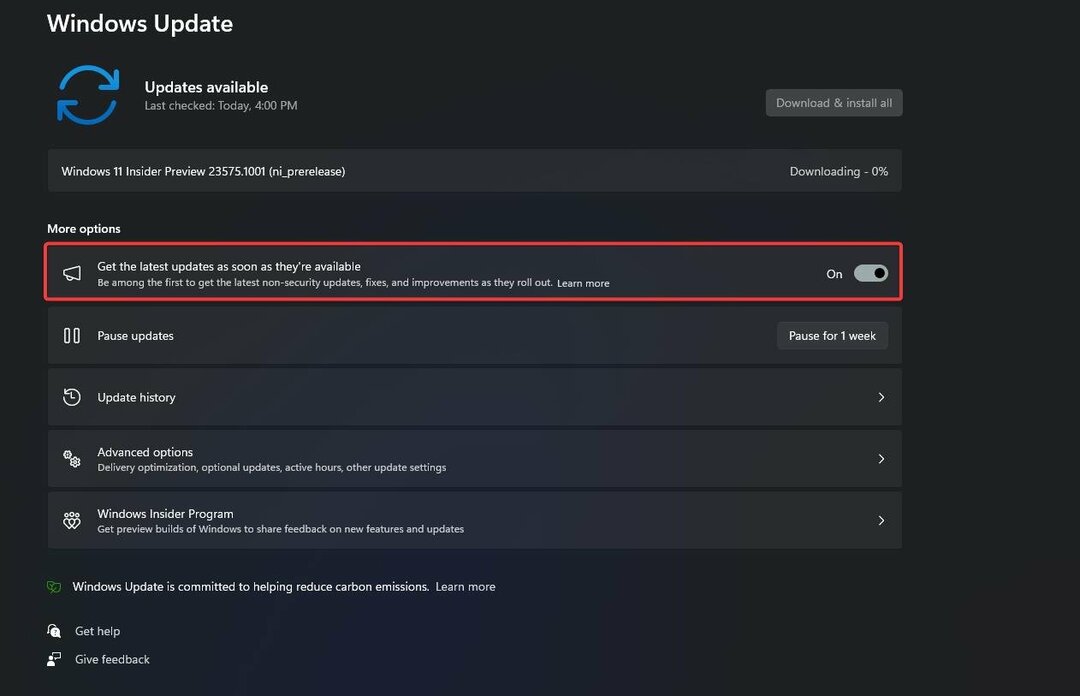

- Możesz teraz pobrać i zainstalować wersję KB5027231 w systemie Windows 11.

To znowu ta pora miesiąca. Zgadłeś. Nadszedł Patch Tuesday z kilkoma ważnymi aktualizacjami zabezpieczeń dla systemu Windows 11.

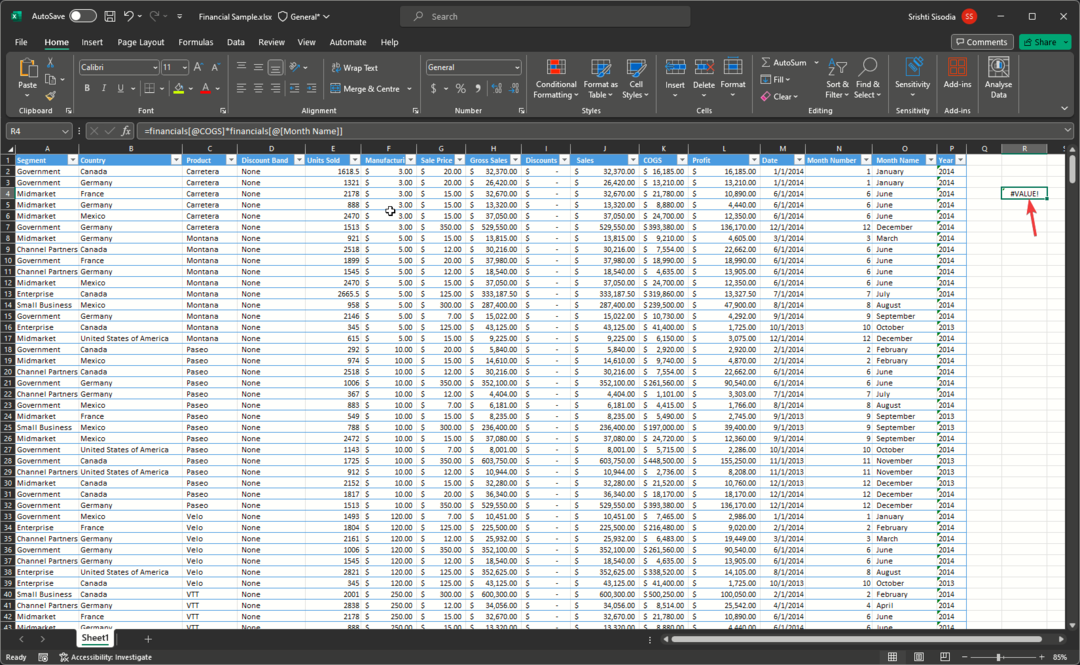

Według giganta technologicznego z Redmond, KB5027231 dotyczy w szczególności problemów z bezpieczeństwem w systemie Windows 11, w tym KB5026446funkcje dotyczące bezpieczeństwa.

Warto zauważyć, że ta aktualizacja skupia się na co najmniej 73 CVE, które są krytyczne lub umiarkowane, a także oferuje wsparcie dla 22 CVE innych niż Microsoft, zwłaszcza dla Chrome i GitHub.

Na szczęście żaden z nich nie jest obecnie aktywnie wykorzystywany, więc możesz złapać oddech, jeśli nie zaktualizowałeś systemu Windows 11.

KB5027231: Oto pełna lista CVE, którymi Microsoft zajął się we wtorek z poprawkami

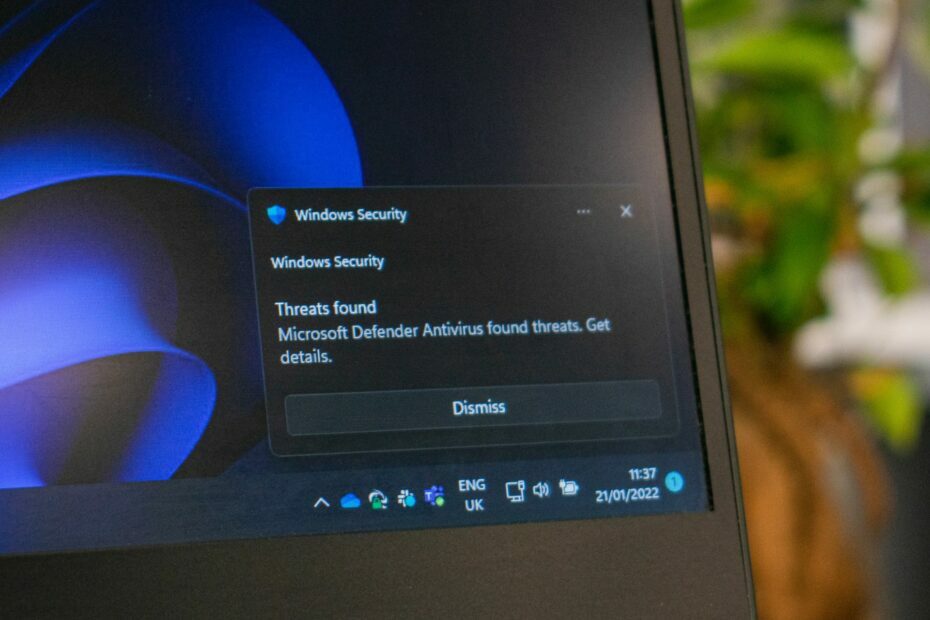

Niektóre z najważniejszych CVE, o których mowa w tej aktualizacji zabezpieczeń, koncentrują się na krytycznych CVE, które atakują platformę Net Framework programu Visual Studio, a także serwery Microsoft SharePoint.

Istnieje szczególny CVE, który jest bardzo podatny na ataki, CVE-2023-32013 i dotyczy ataku typu Windows Hyper-V Denial of Service, więc możesz chcieć zaktualizować swój system, jeśli jest w twoim celu.

Oto pełna lista CVE, którymi Microsoft zajął się w Patch Tuesday.

| Etykietka | CVE | Wynik podstawowy | Wektor CVSS | Eksploatacja | Często zadawane pytania? | Obejścia? | Łagodzenia? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Serwer Microsoft Exchange | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| .NET Framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| rdzeń .NET | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Klient NuGet | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Edge (oparty na Chromium) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| WindowsNTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Zasady grupy systemu Windows | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Klient pulpitu zdalnego | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Serwer DHCP systemu Windows | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | Tak |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | Tak |

| Windows GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| Sterownik urządzenia Windows TPM | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| Sterownik minifiltra plików w chmurze systemu Windows | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| Klient pulpitu zdalnego | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| PGM systemu Windows | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | Tak |

| Metody uwierzytelniania systemu Windows | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Biblioteka kodeków Microsoft Windows | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Usługa geolokalizacji systemu Windows | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Filtrowanie Windowsa | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Środowisko wykonawcze zdalnego wywołania procedury systemu Windows | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Biblioteka kodeków Microsoft Windows | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| Dostawca Microsoft WDAC OLE DB dla SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Sterownik Windows ODBC | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Odporny system plików Windows (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Ramy tłumaczeń współpracujących w systemie Windows | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Sterownik filtra magistrali systemu Windows | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| iSCSI systemu Windows | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Usługa Menedżera kontenerów systemu Windows | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| PGM systemu Windows | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | Tak |

| PGM systemu Windows | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | Tak |

| instalator Windows | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Sterowniki drukarek firmy Microsoft | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Windows Witaj | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Jądro systemu Windows | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Rola: Serwer DNS | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Windows SMB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | Tak |

| Usługa serwera Windows | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | Tak |

| Aplikacje Microsoft Power | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft OfficeExcel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Serwer Microsoft Exchange | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja bardziej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft OfficeExcel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| .NET i Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft OfficeExcel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Studio wizualne | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft OfficeOneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | NIE | NIE | NIE |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Edge (oparty na Chromium) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Kod Visual Studio | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Edge (oparty na Chromium) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Eksploatacja mniej prawdopodobna | Tak | NIE | NIE |

Z drugiej strony aktualizacje dodają również obsługę Dźwięk Bluetooth o niskim zużyciu energii. Jeśli pamiętasz, ta konkretna funkcja pozwoli ci znacznie dłużej korzystać z bezprzewodowych słuchawek Bluetooth, zapewniając tę samą jakość dźwięku.

Ta technologia nie zużywa dużo baterii Twoich urządzeń, pozwalając w zrównoważony sposób cieszyć się muzyką, podcastami i wszystkim, czego słuchasz.

Oto lista innych ulepszeń wprowadzanych do systemu Windows 11 wraz z tą nową aktualizacją.

Ulepszenia

- Ta aktualizacja rozwiązuje znany problem, który ma wpływ na aplikacje 32-bitowe świadomość dużego adresu i skorzystaj z Kopiuj plik API. Mogą wystąpić problemy podczas zapisywania, kopiowania lub dołączania plików. Jeśli korzystasz z komercyjnego lub korporacyjnego oprogramowania zabezpieczającego, które używa rozszerzonych atrybutów plików, ten problem prawdopodobnie będzie Cię dotyczył. W przypadku aplikacji pakietu Microsoft Office ten problem dotyczy tylko wersji 32-bitowych. Może pojawić się błąd „Dokument nie został zapisany”.

- Ta aktualizacja rozwiązuje problem ze zgodnością. Ten problem występuje z powodu nieobsługiwanego użycia rejestru.

- Ta aktualizacja rozwiązuje problem dotyczący jądra systemu Windows. Ten problem jest związany z luką CVE-2023-32019. Aby dowiedzieć się więcej, zobacz KB5028407.

Co sądzisz o tych aktualizacjach Patch Tuesday? Pamiętaj, aby dać nam znać w sekcji komentarzy poniżej.