- Luka w zabezpieczeniach protokołu Kerberos spowodowała natychmiastową reakcję firmy Microsoft.

- Firma zainicjowała etapowe wdrażanie Server DC Hardening.

- Otrzymujemy trzecią aktualizację zabezpieczeń Aktualizacja we wtorek 11 kwietnia 2022 r.

Firma Microsoft wydała dziś kolejne przypomnienie dotyczące wzmocnienia kontrolera domeny (DC) z powodu luki w zabezpieczeniach protokołu Kerberos.

Jak zapewne pamiętacie, w listopadzie, w drugi wtorek miesiąca, Microsoft wydał aktualizację Patch Tuesday.

Ten dla serwerów, który był KB5019081, zajęto się luką w zabezpieczeniach umożliwiającą podniesienie uprawnień protokołu Kerberos w systemie Windows.

Ta luka faktycznie umożliwiła cyberprzestępcom zmianę podpisów certyfikatu atrybutu uprawnień (PAC), śledzonych pod identyfikatorem CVE-2022-37967.

Wtedy firma Microsoft zalecała wdrożenie aktualizacji na wszystkich urządzeniach z systemem Windows, w tym na kontrolerach domeny.

Luka w zabezpieczeniach protokołu Kerberos wyzwala utwardzanie systemu Windows Server DC

Aby pomóc we wdrożeniu, gigant technologiczny z Redmond opublikował wytyczne, w których podzielił się niektórymi z najważniejszych aspektów.

Aktualizacje systemu Windows z 8 listopada 2022 r. rozwiązują luki w zabezpieczeniach związane z obejściem zabezpieczeń i podniesieniem uprawnień za pomocą podpisów certyfikatu atrybutu uprawnień (PAC).

W rzeczywistości ta aktualizacja zabezpieczeń eliminuje luki w zabezpieczeniach protokołu Kerberos, dzięki którym osoba atakująca może cyfrowo zmienić podpisy PAC, podnosząc swoje uprawnienia.

Aby dodatkowo zabezpieczyć swoje środowisko, zainstaluj tę aktualizację systemu Windows na wszystkich urządzeniach, w tym na kontrolerach domeny z systemem Windows.

Należy pamiętać, że firma Microsoft faktycznie udostępniała tę aktualizację etapami, tak jak wcześniej wspomniała.

Pierwsze wdrożenie miało miejsce w listopadzie, drugie nieco ponad miesiąc później. Teraz, szybko do przodu, Microsoft opublikował to przypomnienie, ponieważ trzecia faza wdrażania jest już prawie na miejscu, ponieważ zostaną one wydane we wtorek z poprawkami w przyszłym miesiącu, 11 kwietnia 2022 r.

Dziś gigant technologiczny przypomniał nam, że każda faza podnosi domyślne minimum dla zmian wzmacniających zabezpieczenia CVE-2022-37967 a Twoje środowisko musi być zgodne przed zainstalowaniem aktualizacji dla każdej fazy na kontrolerze domeny.

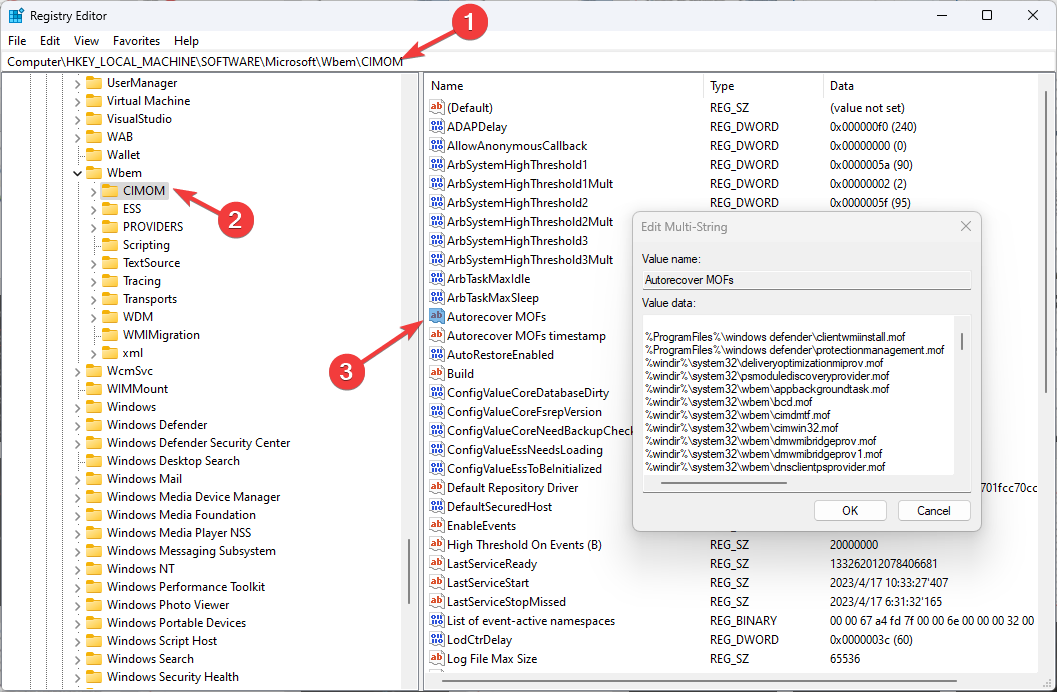

Jeśli wyłączasz dodawanie podpisu PAC, ustawiając plik Podpis KrbtgtFullPac podklucza na wartość 0, nie będzie już można korzystać z tego obejścia po zainstalowaniu aktualizacji wydanych 11 kwietnia 2023 r.

Zarówno aplikacje, jak i środowisko będą musiały przynajmniej być zgodne Podpis KrbtgtFullPac podklucz na wartość 1, aby zainstalować te aktualizacje na kontrolerach domeny.

Jeśli nie używasz żadnego obejścia problemów związanych z CVE-2022-37967 wzmocnieniu zabezpieczeń, w nadchodzących fazach nadal może być konieczne rozwiązanie problemów w środowisku.

Mając to na uwadze, pamiętajcie, że udostępniliśmy również dostępne informacje na temat Hartowanie DCOM dla różnych wersji systemu operacyjnego Windows, w tym serwerów.

Zachęcamy do dzielenia się wszelkimi posiadanymi informacjami lub zadawania pytań, które chcesz nam zadać, w dedykowanej sekcji komentarzy znajdującej się poniżej.