Oprogramowanie do cyberbezpieczeństwa może chronić całe środowisko sieciowe

- Oprogramowanie do cyberbezpieczeństwa jest niezwykle ważne, jeśli chcesz chronić swoje środowisko sieciowe.

- Poniższe narzędzia oferują wszystkie funkcje niezbędne do zarządzania punktami końcowymi i ich ochrony.

- Niektóre z nich mają funkcje antywirusowe i tworzenia kopii zapasowych, podczas gdy inne zapewniają pełną kontrolę nad wszystkimi urządzeniami.

Jeśli chodzi o środowisko sieciowe, nie szczędzi się wysiłków na rzecz jego ochrony. Na szczęście istnieje kilka potężnych rozwiązań w zakresie cyberbezpieczeństwa, które mogą pomóc Ci we wszystkich potrzebnych do tego narzędziach.

W tym artykule znajdziesz najlepsze oprogramowanie, które można dostosować do każdej wielkości przedsiębiorstwa i sieci.

W jaki sposób rozwiązania cyberbezpieczeństwa mogą chronić moją sieć?

Gdy zarządzasz małą siecią, stosunkowo łatwo jest sprawdzić każdy zasób z osobna. Jednak gdy masz do czynienia z ponad 10 punktami końcowymi oraz innymi serwerami i sprzętem, sprawy mogą się skomplikować.

Niezależnie od tego, czy potrzebujesz lokalnie, czy ochrona chmury, łatanie systemów lub po prostu zapewnianie tylko autoryzowanych wpisów, do zarządzania obciążeniem potrzebne jest narzędzie do cyberbezpieczeństwa sieci.

Dzięki takim narzędziom do zarządzania można bezproblemowo zautomatyzować wszystkie zdarzenia związane z bezpieczeństwem z poziomu jednej konsoli.

Jakie są najlepsze rozwiązania w zakresie cyberbezpieczeństwa sieci?

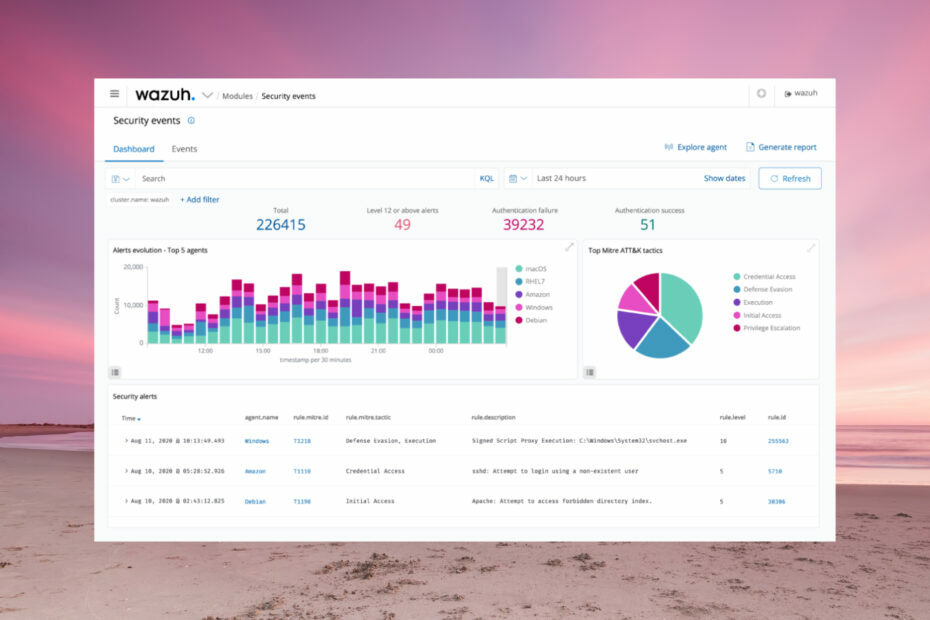

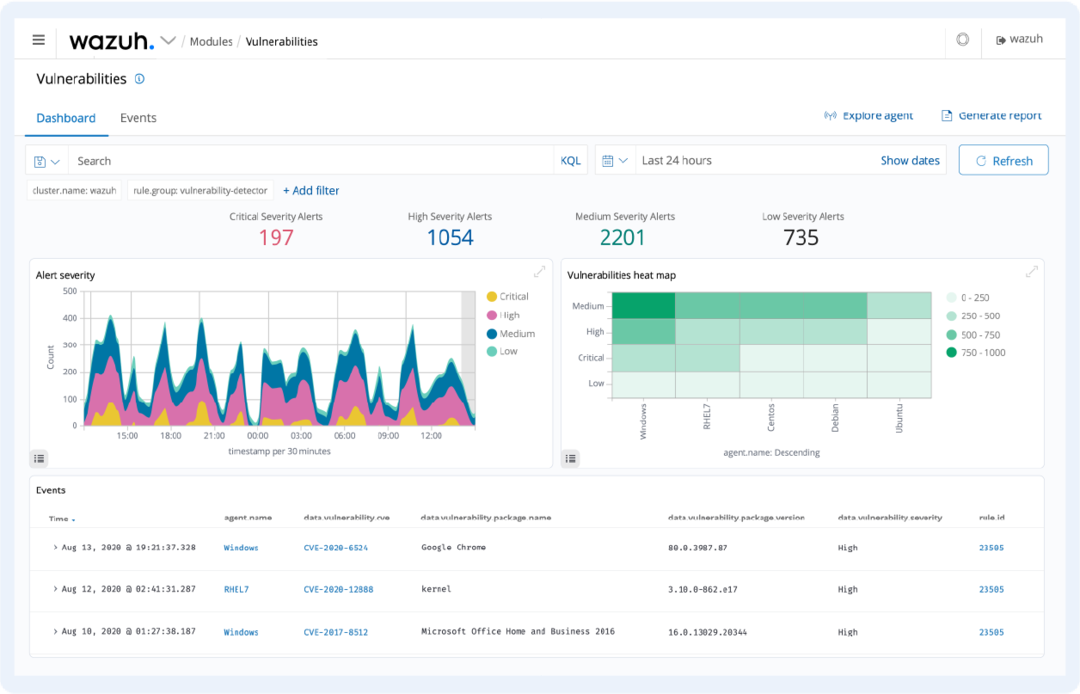

Wazu – Najlepsze wykrywanie luk w zabezpieczeniach sieci

Jeśli chodzi o bezpieczeństwo sieci, Wazuh zapewnia najlepsze podejście do cyberbezpieczeństwa. Chroni

obciążenia w środowiskach lokalnych, zwirtualizowanych, kontenerowych i chmurowych z poziomu jednej konsoli.

Wazuh ma lekkie agenty dla systemów Windows, Linux, macOS, Solaris, AIX i HP-UX, które wykrywają wszelkie nietypowe lub łamiące zasady zachowania w systemie.

Obejmuje to zamaskowane procesy, ukryte pliki, niezarejestrowane odbiorniki sieciowe i wiele innych problemów związanych z bezpieczeństwem.

Po zebraniu informacji z dzienników systemu i aplikacji oprogramowanie przesyła dane do centralnego menedżera w celu ich analizy i przechowywania.

Aplikacje i pliki są stale monitorowane w celu wykrycia wszelkich zmian w konfiguracji lub atrybutach oraz w celu nadzorowania zgodności z narzuconymi zasadami bezpieczeństwa.

Po wykryciu takich problemów Wazuh może zablokować dostęp do systemu lub wykonać z góry określone polecenia lub wykonać dalsze zapytania dotyczące systemów, których dotyczy problem.

Oprogramowanie jest open source, więc możesz je modyfikować do swoich potrzeb, ale obsługuje również szeroką gamę integracji, takich jak AlienVault, Amazon Macie, VirusTotal i wiele innych.

Przyjrzyjmy się niektórym z nich Najlepsze funkcje poniżej:

- Gotowe agenty dla systemów Windows, Linux macOS, Solaris, AIX i HP-UX

- Zaawansowana technologia analizy zagrożeń

- Sieciowy interfejs użytkownika do wizualizacji danych, analizy i zarządzania platformą

- Bezpieczeństwo w chmurze i kontenerach, w tym hosty Docker i węzły Kubernetes, aż do samego poziomu kontenera

- Obszerne raporty dotyczące zgodności, luk w zabezpieczeniach i integralności plików

- Chroni chmury publiczne, chmury prywatne i lokalne centra danych

Wazu

Uzyskaj pełną ochronę punktów końcowych i obciążeń w chmurze dzięki narzędziu typu open source z wieloma integracjami.

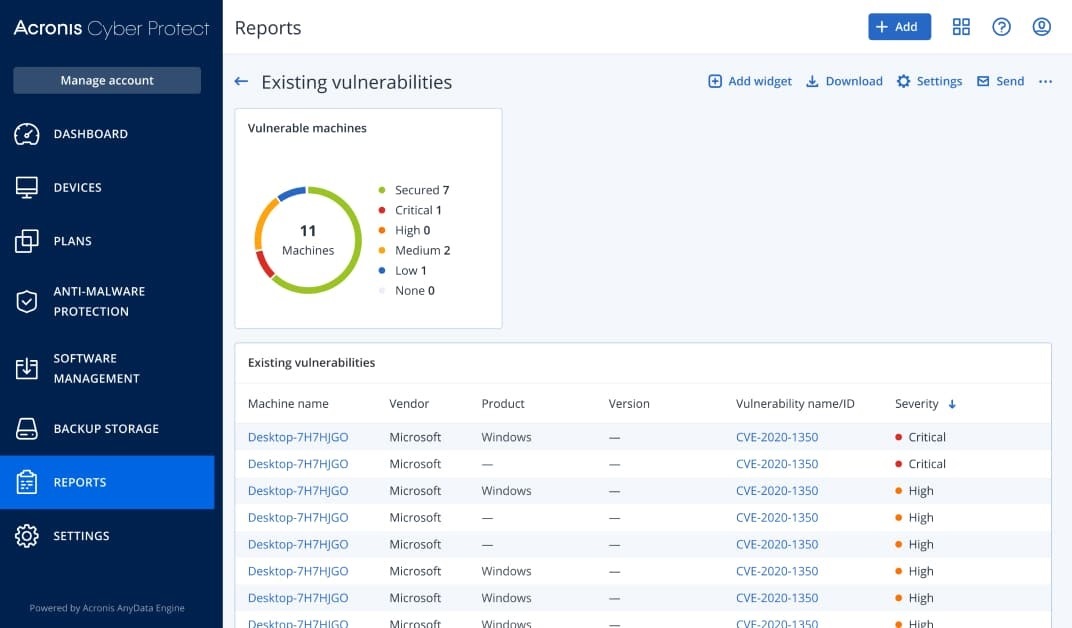

Jeśli szukasz oprogramowania do tworzenia kopii zapasowych i ochrony przed złośliwym oprogramowaniem dla wszystkich swoich urządzeń, Acronis Cyber Protect jest więcej niż odpowiedni do tego celu.

Jest wyposażony w ochronę przed oprogramowaniem ransomware opartą na sztucznej inteligencji i zintegrowane narzędzia do zarządzania poprawkami, dzięki czemu nie musisz się martwić o żadne luki w swoich systemach.

Rozwiązanie jest również w stanie zapewnić ocenę podatności na zagrożenia i pozwoli administratorowi sieci na zdalną kontrolę punktów końcowych.

Dzięki temu będziesz mieć pełną kontrolę nad całym środowiskiem sieciowym i zasobami z jednej konsoli i odpierać wszelkie cyberzagrożenia.

Oto tylko niektóre z nich Najlepsze funkcje Acronis Cyber Protect:

- Pełna ochrona antywirusowa i ochrona przed złośliwym oprogramowaniem z ochroną przed ransomware opartą na sztucznej inteligencji

- Zintegrowane zarządzanie poprawkami i tworzenie kopii zapasowych

- Intuicyjny interfejs internetowy z obsługą wielu dzierżawców

- Możliwości zdalnego pulpitu

- Szyfrowanie wielopoziomowe

Acronis Cyber Protect

Acronis Cyber Protect zapewni, że wszystkie dane Twojej firmy będą bezpieczne zarówno przed zagrożeniami wewnętrznymi, jak i zewnętrznymi!

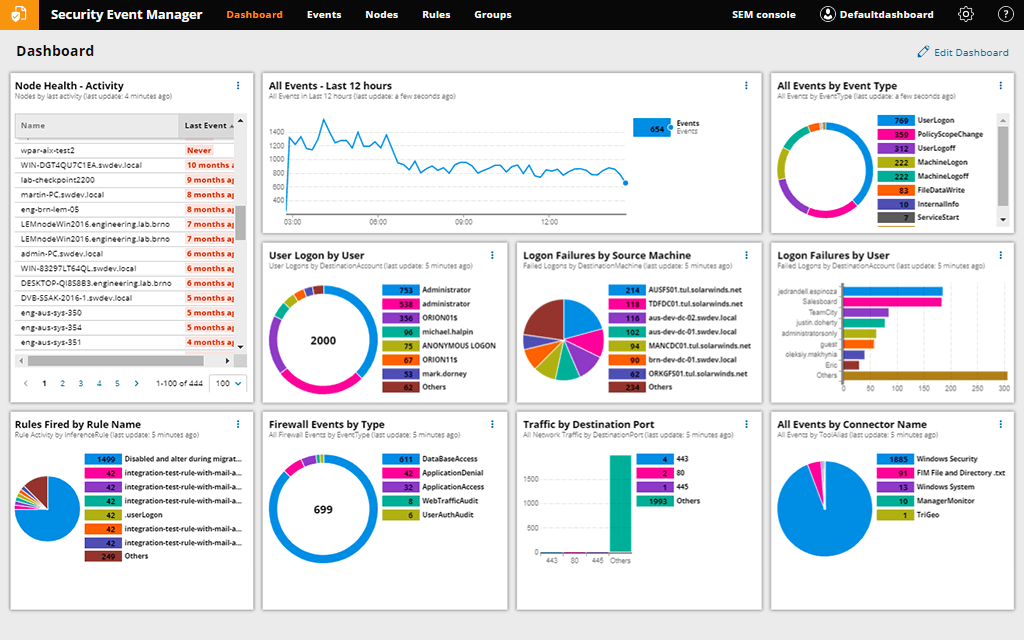

Wykrywanie nieudanych logowań i zdarzeń zapory ogniowej to duża część bezpieczeństwa sieci, a Security Event Manager bardzo dobrze obejmuje ten obszar.

Zawiera setki gotowych konektorów, które zbierają logi z różnych źródeł, kompilują ich dane i gromadzi je w centralnej lokalizacji, abyś mógł badać potencjalne zagrożenia, przygotowywać się do audytów i przechowywać logi.

Zasadniczo możesz utworzyć dowolne reguły sieciowe lub oparte na użytkownikach i zaprogramować je, aby odpowiednio reagowały.

Na przykład możesz natychmiast zareagować, blokując adresy IP, zmieniając uprawnienia, wyłączając konta, blokując urządzenia USB, zamykając aplikacje i wiele więcej.

Oto niektóre z nich kluczowe cechy:

- Zaawansowany analizator logów zapory sieciowej pfSense

- Śledź zdarzenia logowania i wylogowywania za pomocą scentralizowanego monitora

- Zaawansowane raportowanie zgodności z predefiniowanymi szablonami dla PCI DSS, HIPAA, SOX i innych

- Narzędzie zapobiegające skryptom krzyżowym

- Blokuje adresy IP, zmienia uprawnienia, wyłącza konta, blokuje urządzenia USB i nie tylko

⇒ Pobierz Menedżera zdarzeń bezpieczeństwa

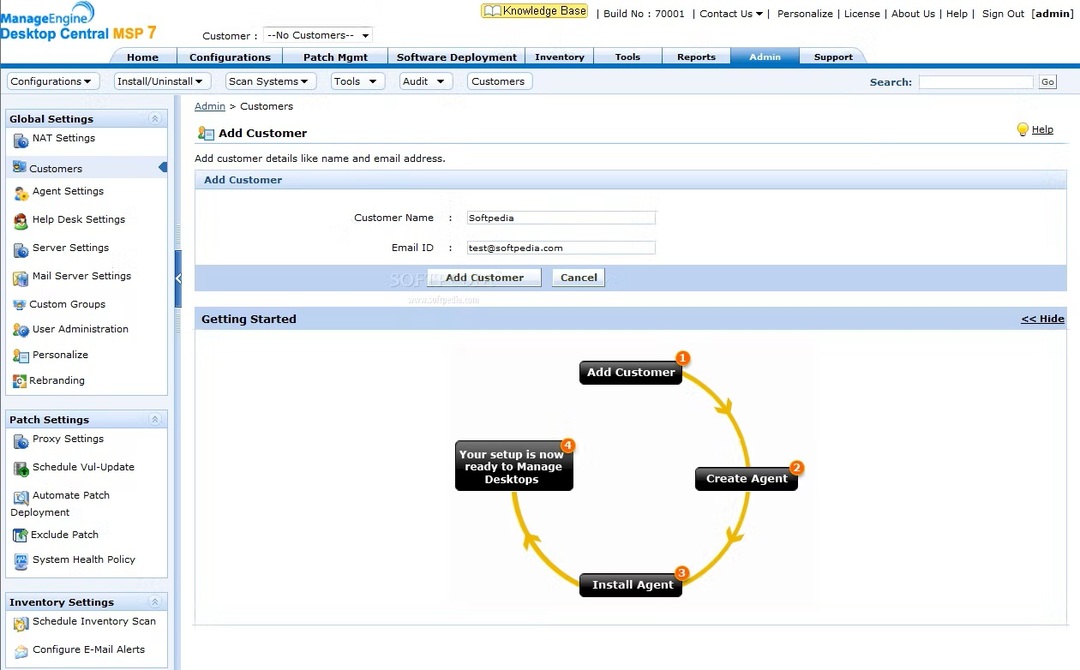

Endpoint Central MSP to całościowe oprogramowanie do zarządzania punktami końcowymi dla MSP, które pomaga administrować komputerami stacjonarnymi, serwerami, laptopami i urządzeniami mobilnymi z centralnej lokalizacji.

To narzędzie zawiera 50 predefiniowanych konfiguracji i ponad 100 skryptów, które pozwolą Ci zarządzać dowolnymi typami środowisk klientów.

Będziesz mógł śledzić szczegółowe dane dotyczące sprzętu i oprogramowania oraz pobierać krytyczne informacje, w tym statystyki użytkowania, aplikacje z czarnej listy, gwarancję, licencje itp.

A jeśli potrzebujesz obsłużyć określony punkt końcowy, możesz to zrobić dzięki funkcjom pulpitu zdalnego, które obejmują obsługę połączeń wideo i audio, przesyłanie plików, skróty, nagrywanie sesji i nie tylko.

Oto niektóre z nich kluczowe cechy:

- Zautomatyzuj wdrażanie poprawek dla ponad 850 aplikacji własnych i innych firm

- Zdalne wdrażanie aplikacji na komputerach klienckich

- Zarządzaj urządzeniami z systemem Windows, serwerami, systemami Android, iOS i Chrome

- Zarządzaj maksymalnie 25 punktami końcowymi za pomocą darmowej wersji

- Ogranicz i kontroluj użycie urządzeń USB

MSP centralnego punktu końcowego

Bezpiecznie zarządzaj punktami końcowymi oraz zapewniaj kopie zapasowe i instalowanie poprawek dla wszystkich urządzeń sieciowych.

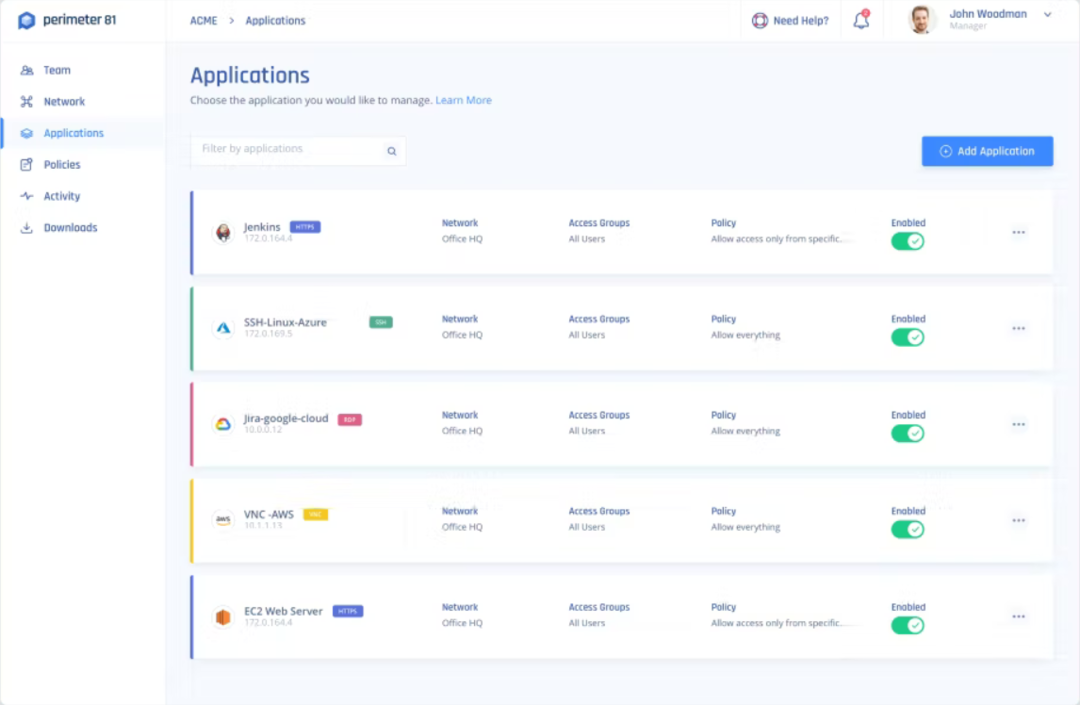

Perimeter 81 to platforma bezpieczeństwa na poziomie przedsiębiorstwa, której można używać do monitorowania całego ruchu i aktywności sieciowej.

Narzędzie jest wyposażone w obwód definiowany programowo, który umożliwia ograniczenie dostępu do sieci i zapewnienie bezpiecznych kanałów do współdzielonych systemów.

Dzięki wielowarstwowym narzędziom zabezpieczającym, w tym ciągłemu szyfrowaniu, uwierzytelnianiu dwuskładnikowemu i pojedynczemu logowaniu, Perimeter 81 zapobiega utracie danych i nieautoryzowanemu dostępowi do sieci.

Urządzenia są weryfikowane przed uzyskaniem dostępu do sieci i znajdujących się w niej zasobów, co przekłada się na zwiększenie bezpieczeństwa.

Perimeter 81 to także oparte na chmurze rozwiązanie VPN, które można skalować do rosnącej sieci.

Sprawdź te Perimeter 81 Główne cechy:

- Bezpieczny zdalny dostęp

- Protokoły bezpieczeństwa OpenVPN, L2TP, IKEv2 i PPTP

- Integracja ze wszystkimi głównymi usługami w chmurze i zasobami lokalnymi

- Kompatybilny ze wszystkimi głównymi platformami, w tym Windows, Mac OS, iOS i Android

- 30-dniowa gwarancja zwrotu pieniędzy

⇒ Zdobądź obwód 81

Na tym kończy się nasza lista najlepszych narzędzi do cyberbezpieczeństwa w sieciach korporacyjnych. Podczas gdy niektóre z nich koncentrują się na wykrywaniu luk w zabezpieczeniach, inne zapewniają aktywną ochronę i tworzenie kopii zapasowych.

Wszystko, co musisz zrobić, to ocenić potrzebny poziom bezpieczeństwa i funkcji, aby podjąć właściwą decyzję.

- 6 najlepszych programów blokujących USB dla bezpieczeństwa i ochrony portów

- RoboForm vs Bitwarden: Porównanie bezpieczeństwa i przystępności cenowej

- NET HELPMSG 2250: Co to jest i jak to naprawić

- LastPass vs RoboForm: Oto, co ujawniły nasze testy

- Windows XP Antivirus: 8 najlepszych opcji, które nadal obsługują ten system operacyjny

Być może zainteresuje Cię również nasz wybór najlepsze narzędzia cyberbezpieczeństwa dla przedsiębiorstw w zakresie funkcji antywirusowych i tworzenia kopii zapasowych.

Zdecydowałeś się na rozwiązanie z naszej listy? Powiedz nam, jak podjąłeś decyzję w sekcji komentarzy poniżej.

![NAPRAW: Windows 10 nie akceptuje hasła [Tryb awaryjny, aktualizacja]](/f/51906334082c850c2af6a30c22509e03.jpg?width=300&height=460)