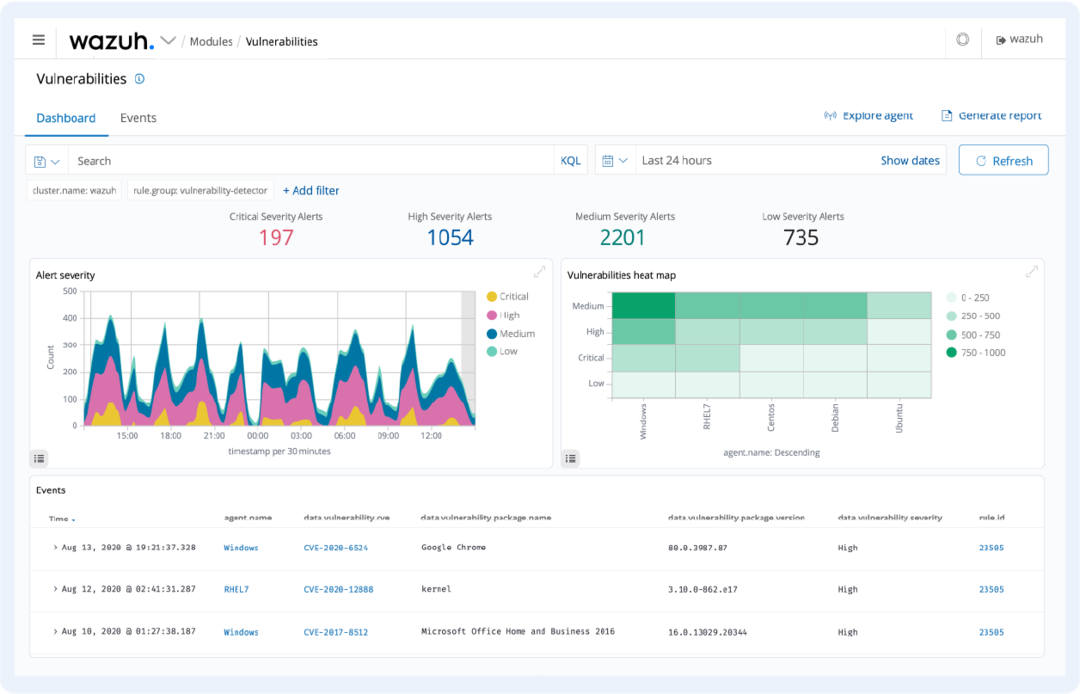

Jeśli szukasz najlepszego narzędzia bezpieczeństwa sieci typu open source, odpowiedzią jest Wazuh.

Oczywiście jest to rozwiązanie typu open source, które zapewnia ochronę obciążeń w środowiskach lokalnych, zwirtualizowanych i chmurowych.

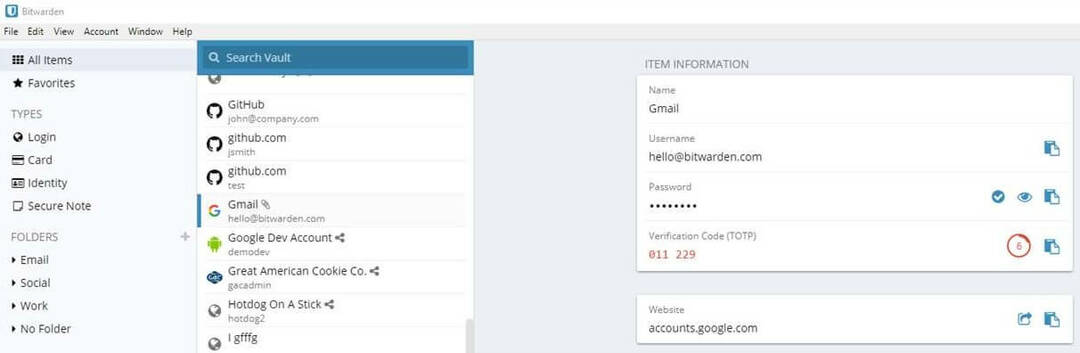

Innymi słowy, jest to narzędzie na poziomie przedsiębiorstwa zarówno do ochrony chmury, jak i punktów końcowych. Jego agenci dla systemów Windows, Linux macOS, Solaris, AIX i HP-UX są w stanie wykryć każdą anomalię lub przekroczenie reguł.

I robi to, skanując wszystkie komponenty sieci i ich dzienniki, aby dostarczyć informacje dla centralnego menedżera, który je przeanalizuje i przechowa.

Ponieważ zmiany w zawartości plików, atrybutach i uprawnieniach są postrzegane jako zagrożenie dla prywatności, Wazuh stale monitoruje wszelkie takie modyfikacje.

Jednak nie tylko ostrzega, ale jest również w stanie zablokować dostęp do systemu, którego dotyczy problem, lub wykonać polecenia, aby zaradzić sytuacji.

Kolejną mocną zaletą Wazuh jest lista integracji z innymi usługami i narzędziami, takimi jak YARA, AlienVault, Amazon Macie, VirusTotal i wiele innych.

Rozwiązanie jest bezpłatne, więc możesz je wdrożyć od razu, ale jeśli potrzebujesz pomocy technicznej, będziesz musiał uiścić opłatę.

Przyjrzyjmy się niektórym z nich kluczowe cechy:

- Analizuje dane otrzymane z agentów systemów Windows, Linux macOS, Solaris, AIX i HP-UX i przetwarza je przy użyciu analizy zagrożeń

- Sprawdź zgodność z przepisami, luki w zabezpieczeniach, integralność plików, ocenę konfiguracji i nie tylko chmurę security, ale także Container Security (dla hostów Docker i notatek Kubernetes, aż do poziomu kontenera samo)

- Sieciowy interfejs użytkownika do wizualizacji, analizy i zarządzania danymi

- Zaawansowane funkcje analizy zagrożeń

- Wykrywanie złośliwego oprogramowania i analiza danych dziennika

Wazu

Chroń swoje środowisko sieciowe za pomocą kompletnego rozwiązania do cyberbezpieczeństwa sieci XDR i SIEM.

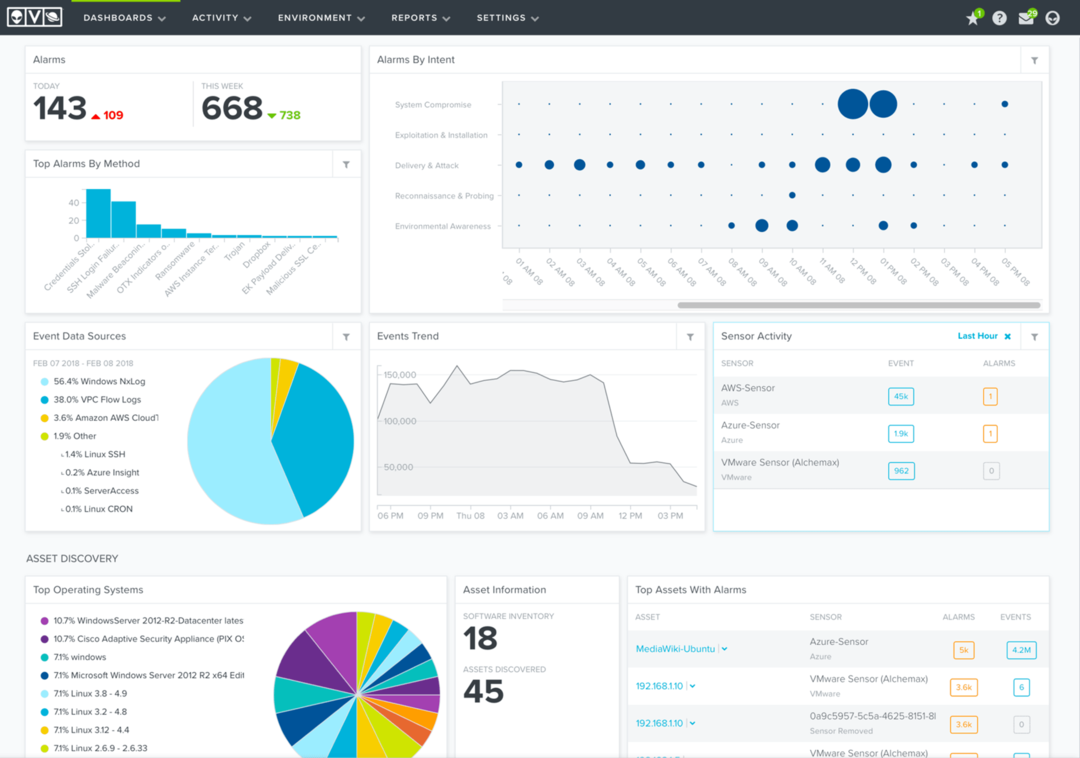

Akronim OSSIM od AlienVault OSSIM oznacza Open Source Security Information and Event Management.

W porównaniu do Wazuh, który ma również komponenty XDR do odpierania ataków, to rozwiązanie ma tylko funkcje SIEM.

Oznacza to, że może wykrywać zdarzenia sieciowe i ostrzegać Cię, abyś mógł wprowadzić niezbędne zmiany w celu rozwiązania możliwego problemu.

Krótko mówiąc, AlienVault OSSIM oferuje wykrywanie zasobów, ocenę podatności na zagrożenia, wykrywanie włamań, monitorowanie zachowania i korelację zdarzeń SIEM.

Oprogramowanie opiera się na zastrzeżonej platformie Open Threat Exchange (OTX), w ramach której użytkownicy przesyłają i otrzymują informacje o złośliwych hostach w czasie rzeczywistym.

Oto niektóre z nich najważniejsze cechy:

- Monitoruje lokalne środowiska fizyczne i wirtualne

- Wykrywanie zasobów i inwentaryzacja

- Obszerna ocena podatności

- Obsługiwane przez Open Threat Exchange (OTX)

- Wsparcie społeczności za pośrednictwem forów produktów

⇒ DostawaćAlienVault OSSIM

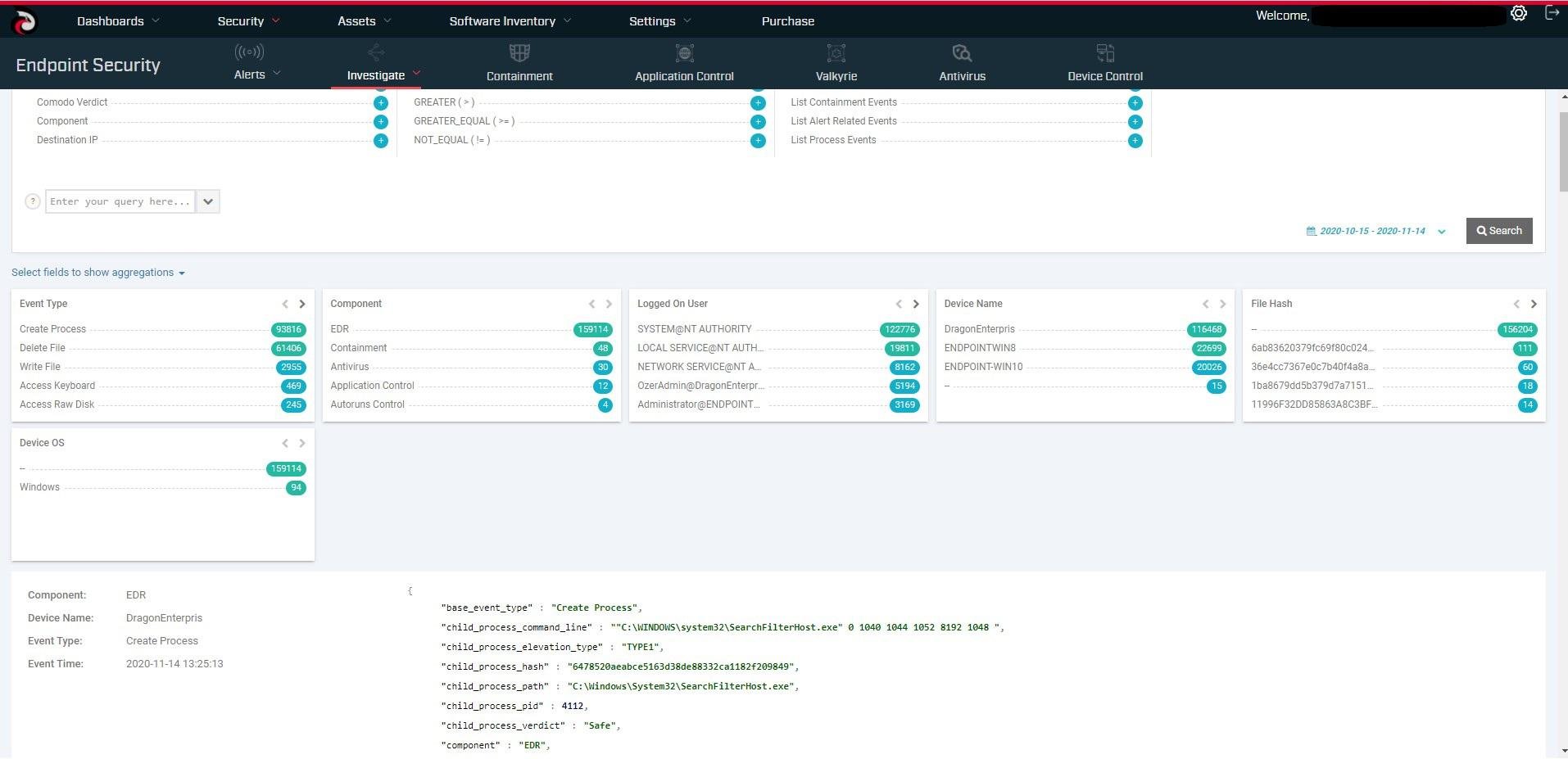

OpenEDR to bezpłatne oprogramowanie typu open source do wykrywania i reagowania na punkty końcowe. Zapewnia wykrywanie analityczne w czasie rzeczywistym z widocznością Mitre ATT&CK.

Zasadniczo oferuje korelację zdarzeń i analizę pierwotnych przyczyn działań i zachowań złośliwych zagrożeń, aby pomóc chronić sieć.

Jedną z największych zalet OpenEDR jest to, że można go wdrożyć w dowolnym środowisku końcowym i ma opartą na chmurze konsolę zarządzania.

A jeśli chcesz zbudować dla niego integracje, jest to tak proste, jak użycie kodu źródłowego GitHub.

Przyjrzyjmy się niektórym z nich kluczowe cechy:

- Włącz ciągłe i kompleksowe monitorowanie punktów końcowych

- Koreluj i wizualizuj dane dotyczące bezpieczeństwa punktów końcowych

- Przeprowadzaj analizę złośliwego oprogramowania, śledzenie nietypowych zachowań i dogłębne badania ataków

- Wdrażaj środki zaradcze i wzmacniaj zabezpieczenia, aby zmniejszyć ryzyko w punktach końcowych

- Zatrzymaj próby ataków, ruchy boczne i naruszenia

Jeśli masz silny zespół zarządzający IT, Metasploit może być doskonałym narzędziem do testowania podatności sieci.

Oprogramowanie może być używane do przeprowadzania ocen bezpieczeństwa, przewidywania ataków i poprawy ogólnej świadomości cyberbezpieczeństwa.

Ogromną zaletą jest to, że jest bardzo elastyczny. Można ją zainstalować na stacjach roboczych z systemem Windows (64-bitowym), macOS i Linux.

Ponadto znajdziesz gotowe instalatory do szybkiego wdrożenia. Następnie Metasploit może zautomatyzować prawie wszystkie fazy testu penetracyjnego, zaczynając od taktyk wykorzystania exploitów, a kończąc na zbieraniu dowodów.

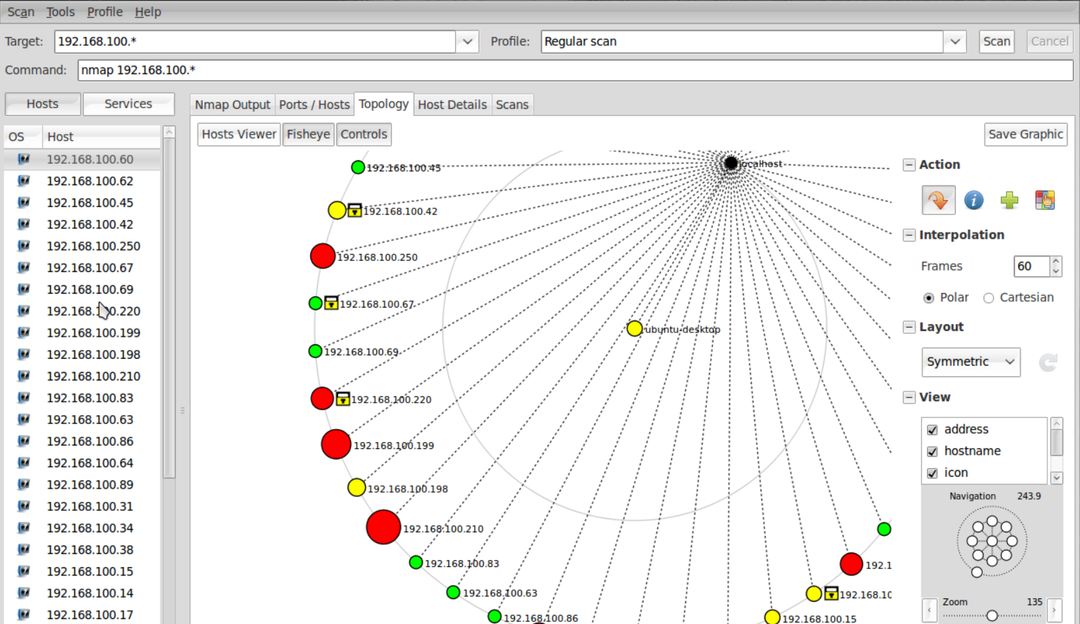

Oprócz pojawienia się w Matrix Reloaded i Ocean's 8 jako narzędzie hakerskie, Nmap jest w rzeczywistości narzędziem do mapowania i wizualizacji sieci.

Administratorzy sieci mogą go również używać do inwentaryzacji sieci, zarządzania harmonogramami aktualizacji usług oraz monitorowania czasu pracy hosta lub usługi.

Nmap używa nieprzetworzonych pakietów IP do identyfikowania, które hosty są dostępne w sieci, jakie usługi oferują, jakie systemy operacyjne działają i wiele więcej.

Narzędzia mogą bardzo szybko skanować duże sieci i działają na wszystkich głównych systemach operacyjnych komputerów. Znajdziesz oficjalne pakiety binarne dla systemów Linux, Windows i Mac OS X.

Występuje jako terminal wiersza poleceń, ale możesz także zainstalować zaawansowany GUI i przeglądarkę wyników o nazwie Zenmap.

Dostępne są również inne integracje, takie jak Ncat (elastyczny transfer danych, przekierowanie i narzędzie do debugowania), Ndiff (do porównywania wyników skanowania) i Nping (generowanie pakietów i analiza odpowiedzi narzędzie.

Sprawdź jego kluczowe cechy poniżej:

- Obsługuje dziesiątki zaawansowanych technik mapowania sieci wypełnionych filtrami IP, zaporami ogniowymi, routerami i innymi przeszkodami

- Skanuje ogromne sieci dosłownie setek tysięcy maszyn

- Obsługiwana jest większość systemów operacyjnych, w tym Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga i inne

⇒ Pobierz Nmapa

Na tym kończymy nasz wybór najlepszego oprogramowania zabezpieczającego sieć typu open source dla Twojego przedsiębiorstwa.

Mamy nadzieję, że nasz artykuł pomógł Ci wybrać odpowiednie narzędzie do Twoich potrzeb i że teraz poszerzyłeś swój wybór.

Możesz być również zainteresowany sprawdzeniem naszej listy najlepsze antywirusy typu open source dla twojego systemu.

Jeśli masz jakieś inne sugestie dotyczące oprogramowania, które pasuje do tej kategorii, daj nam znać o nich w sekcji komentarzy poniżej.